Introdução

A autenticação em dois fatores (2FA) é um recurso de segurança que esperamos que seja padrão até 2024. A maioria dos sites atuais oferece alguma forma de autenticação em dois fatores, e alguns deles nem permitem o uso de seus serviço até que a autenticação 2FA seja ativada. Alguns países adotaram leis que exigem que certos tipos de organizações protejam as contas de usuário com autenticação 2FA.

Infelizmente, sua popularidade estimulou o desenvolvimento de muitos métodos para hackear ou burlar o recurso, sendo que eles continuam evoluindo e se adaptando às realidades contemporâneas. O esquema de hack específico depende do tipo de autenticação 2FA que tem como alvo. Embora existam algumas variedades de autenticação 2FA, a maioria das implementações depende de senhas únicas (OTPs) que podem ser obtidas pelo usuário por meio de mensagem de texto, chamada de voz, mensagem de e-mail, mensagem instantânea do bot oficial do site ou notificação push de um aplicativo móvel. Esses são os tipos de códigos que a maioria dos golpistas on-line procura.

Agentes maliciosos podem obter OTPs de diversas maneiras, até mesmo com hacks complexos e em vários estágios. Este artigo examina os métodos que dependem de engenharia social, onde os invasores manipulam a vítima para que ela forneça o OTP, além das ferramentas que eles usam para automatizar as manipulações: os chamados bots OTP e painéis de administração para controlar kits de phishing.

O que é um bot OTP?

O uso de bots OTP para burlar a autenticação 2FA é uma tendência de golpe on-line relativamente recente que representa uma grande ameaça tanto para usuários quanto para serviços on-line. Um bot OTP é um software programado para interceptar OTPs com a ajuda da engenharia social.

Um padrão típico de golpe que usa um bot OTP para roubar códigos de autenticação 2FA consiste nas seguintes etapas:

- O invasor obtém as credenciais da vítima e as utiliza para fazer login na conta dela;

- A vítima recebe o OTP no telefone;

- o bot OTP liga para a vítima e segue um script preparado com antecedência para convencê-la a compartilhar o código;

- a vítima digita o código de verificação no telefone sem interromper a chamada;

- o invasor recebe o código por meio de seu painel de administração ou de um bot do Telegram;

- o invasor obtém acesso à conta da vítima ao inserir o OTP no site.

Como podemos notar, a principal tarefa do bot OTP é ligar para a vítima. Os golpistas contam com as ligações, pois os códigos de verificação são válidos apenas por um período limitado. Enquanto uma mensagem pode ficar sem resposta por um tempo, ligar para o usuário aumenta as chances de obter o código. Um telefonema também é uma oportunidade de tentar produzir o efeito desejado na vítima com o tom de voz.

Os bots podem ter funcionalidades que variam de um script direcionado ao usuário de uma determinada organização até uma configuração altamente ajustável com uma ampla variedade de scripts que permitem que os golpistas substituam um call center inteiro por bots. Os desenvolvedores de bots competem tentando incluir o máximo de recursos a um preço que reflita o valor.

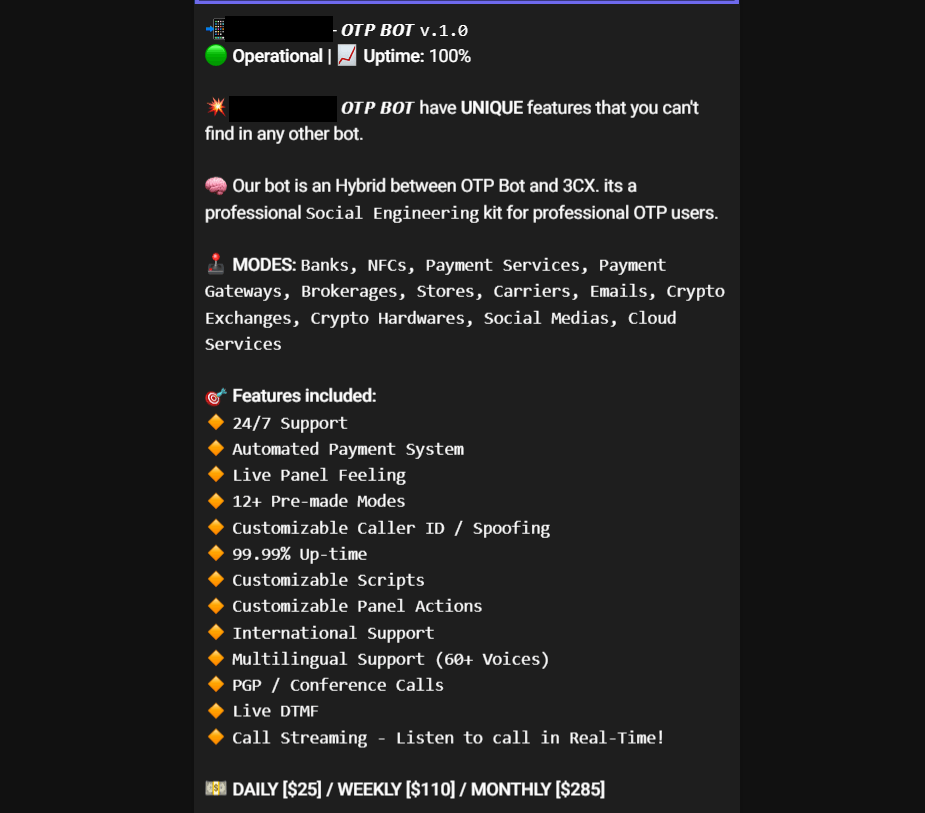

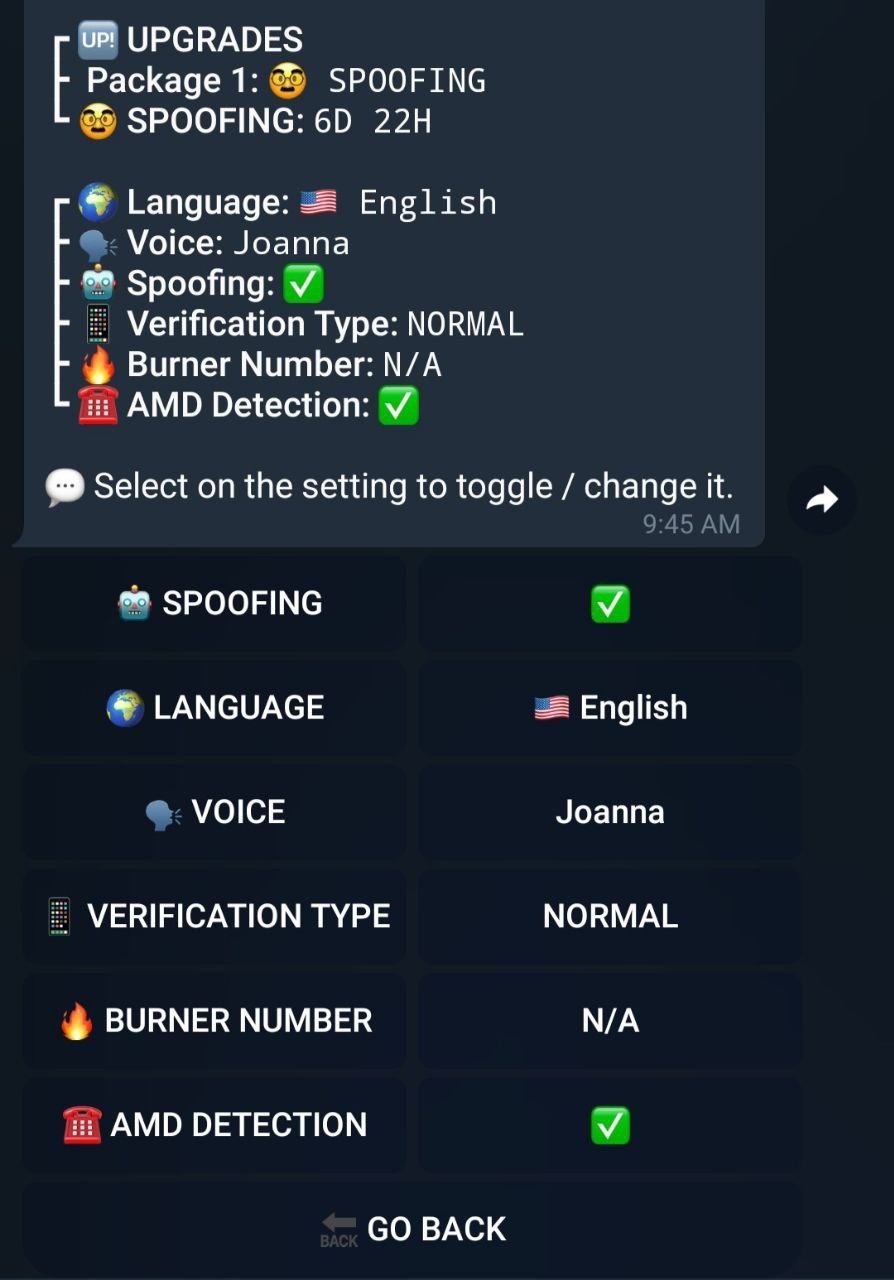

Por exemplo, um bot OTP oferece mais de uma dúzia de recursos, inclusive suporte técnico 24/7, scripts em vários idiomas, vozes femininas e masculinas disponíveis e falsificação de telefone.

Uma lista de recursos oferecidos por um determinado bot OTP

Normalmente, os bots OTP são gerenciados por meio de um painel especial baseado em navegador ou em um bot do Telegram. Vamos analisar no exemplo como os bots podem ser executados via Telegram.

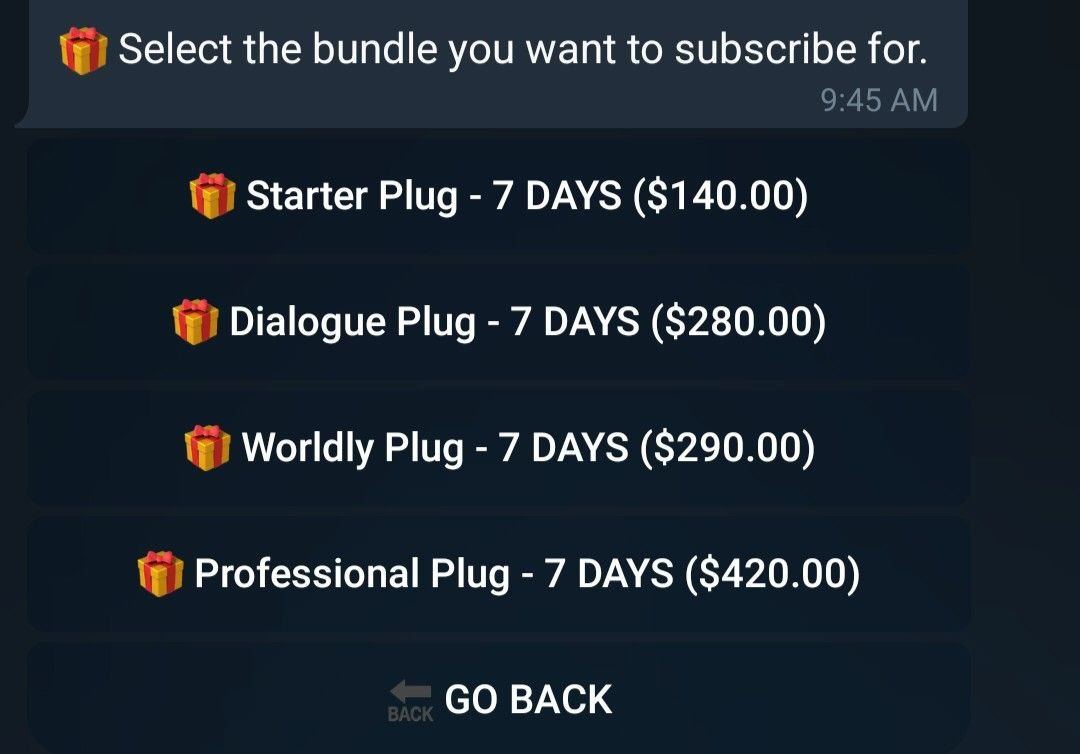

- Alguém começa o processo comprando uma assinatura. Há várias opções dependendo dos recursos incluídos. O plano mais barato custa 140 USD por semana, e o mais caro, 420 USD. O bot aceita pagamentos somente em criptomoedas.

Planos de assinatura de bot OTP disponíveis

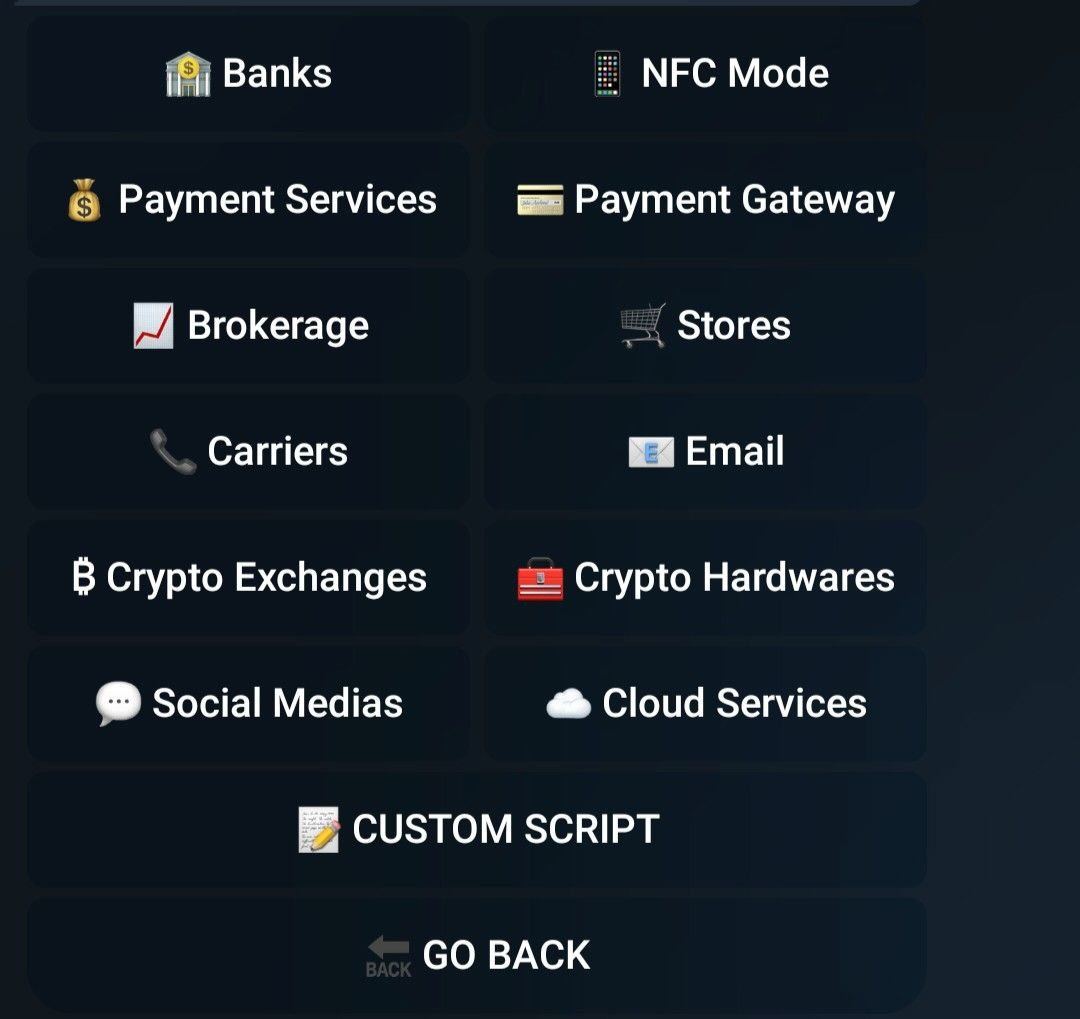

- Após pagar por uma assinatura, o acesso será liberado para configurar a primeira chamada. Normalmente, isso é feito depois de obter as credenciais da conta da vítima, mas antes de tentar fazer login na conta dela. Primeiro, o golpista escolhe que tipo de organização ele quer que o bot represente.

O exemplo em questão oferece uma variedade de categorias: bancos, sistemas de pagamento, lojas on-line, serviços em nuvem, serviços de entrega, criptomoedas e serviços de e-mail. Embora uma ligação do banco seja algo que a vítima possa esperar, uma ligação de um provedor de armazenamento em nuvem ou de e-mail não é o que descreveríamos como algo completamente normal.

No entanto, a engenharia social pode ser usada para convencer a vítima a fornecer um código fornecido por qualquer tipo de organização. Um grande número de categorias disponíveis é, reconhecidamente, mais um truque de marketing do que qualquer outra coisa: os golpistas podem se sentir propensos a pagar por um bot OTP que oferece mais opções. Na maioria das vezes, os bots são usados para burlar a autenticação 2FA exigida por organizações financeiras.

Opções de categoria de organização

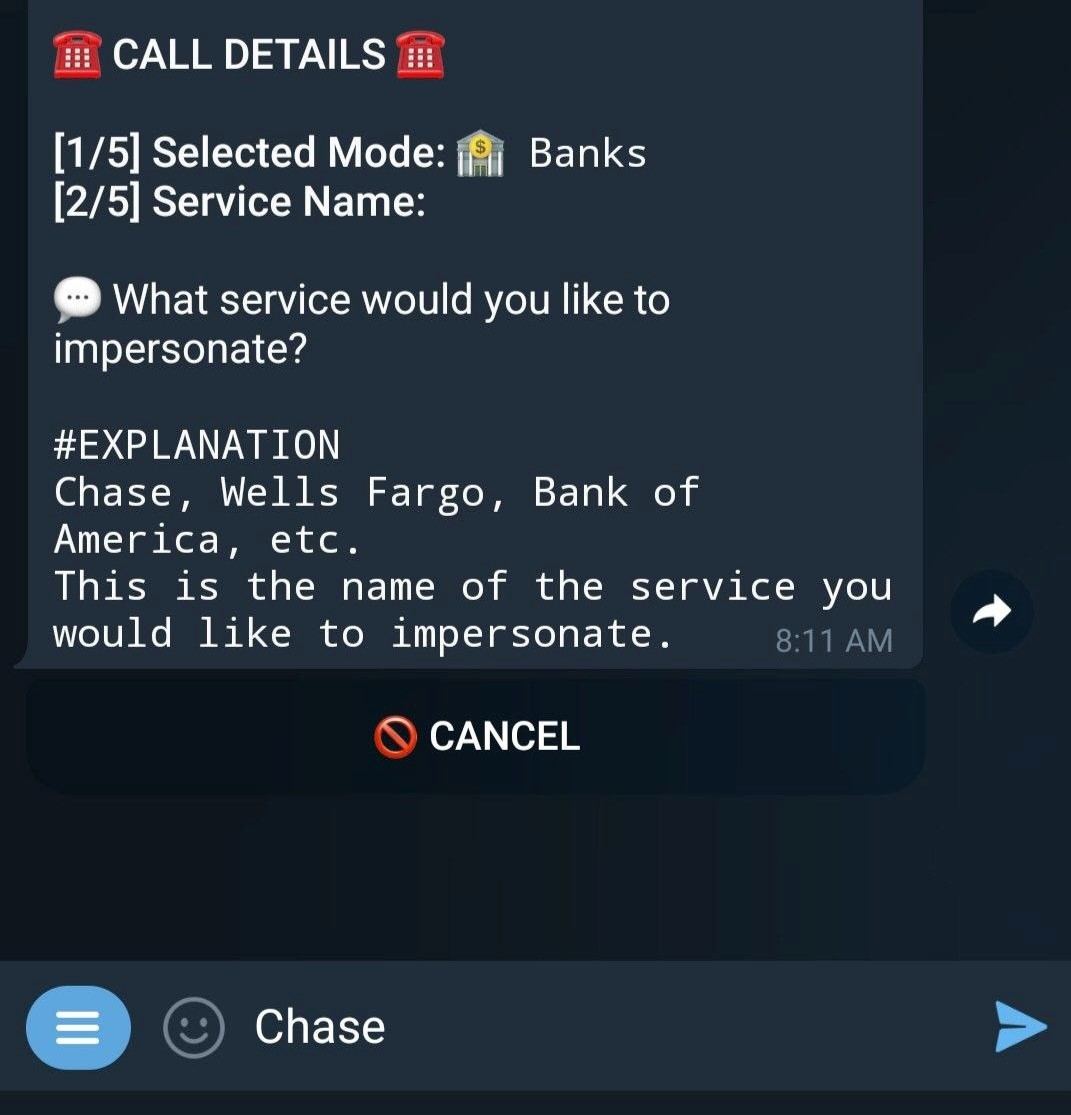

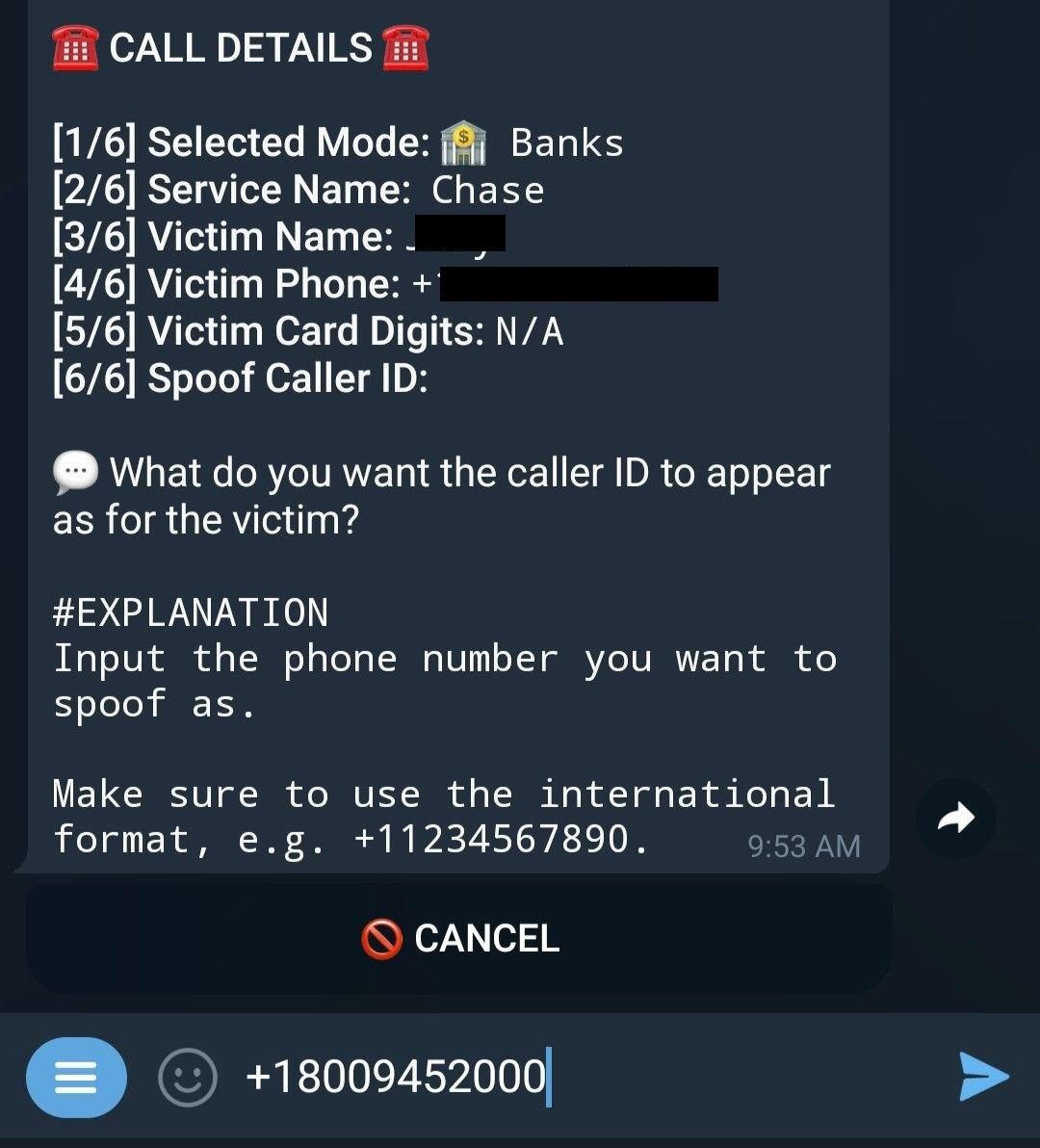

- Depois de selecionar uma categoria, é necessário especificar manualmente o nome da organização que o bot representará.

Entrada manual do nome do banco

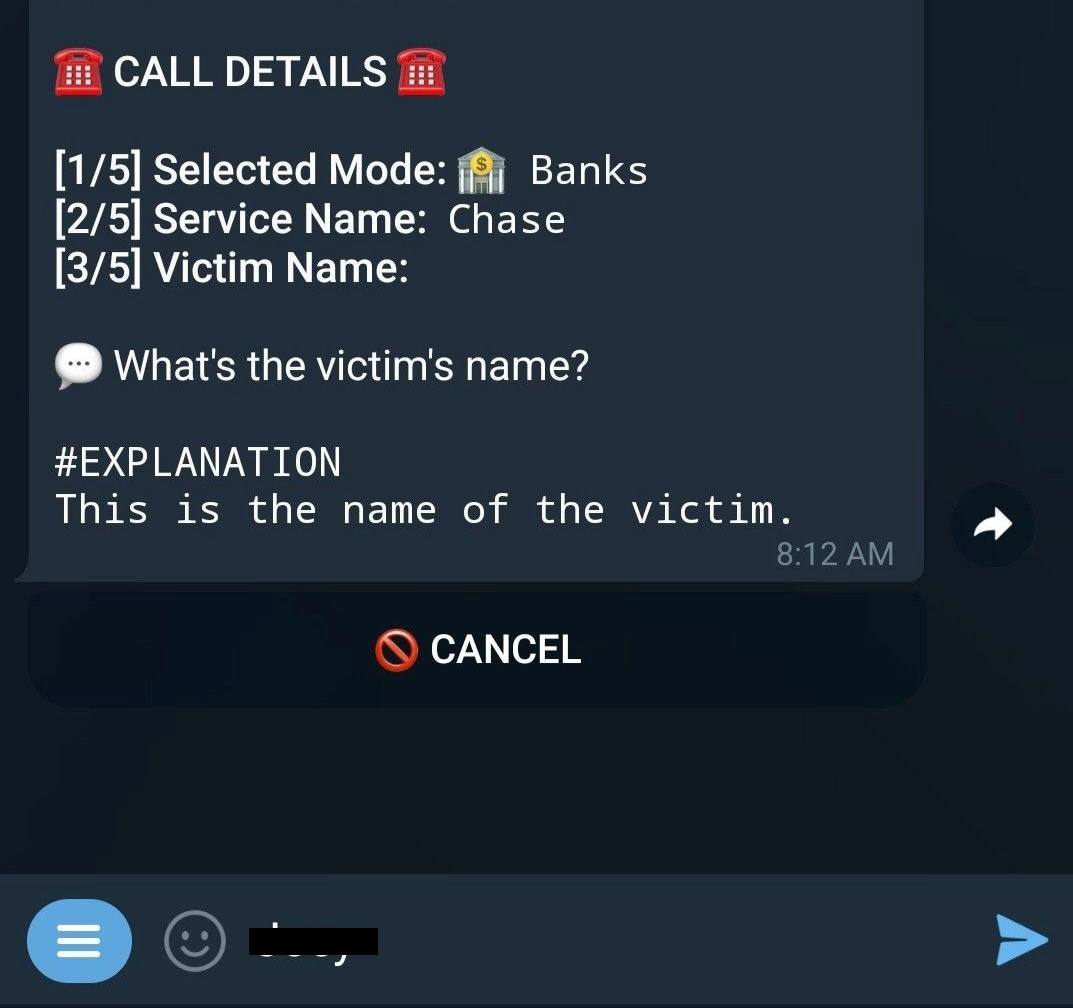

- Em seguida, é necessário fornecer o nome da vítima que será chamada pelo bot. Isso serve para personalizar a chamada.

Entrada manual do nome da vítima

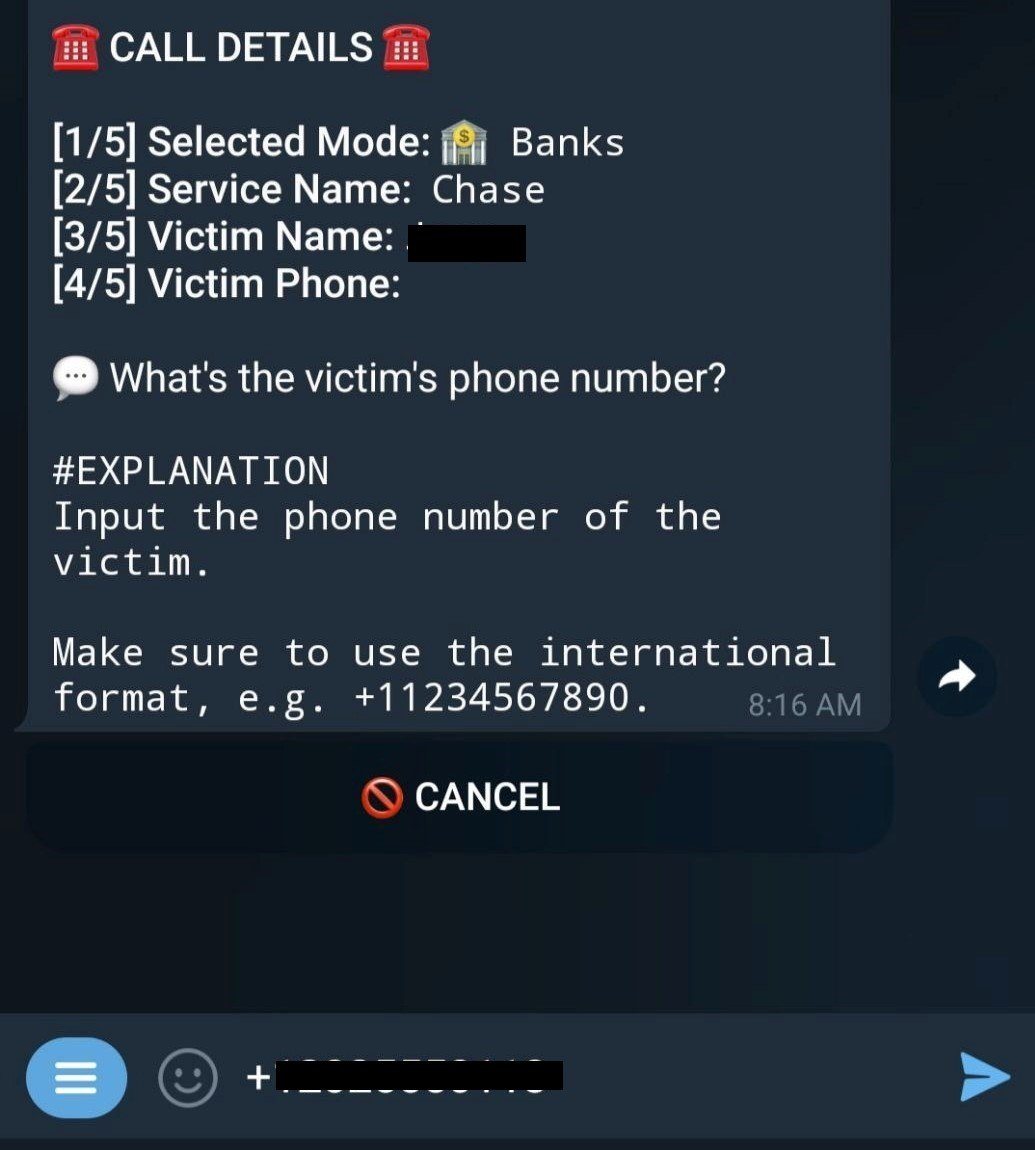

- O próximo passo é essencial: o golpista adiciona o número de telefone da vítima para tornar a ligação possível.

Entrada manual do número de telefone da vítima

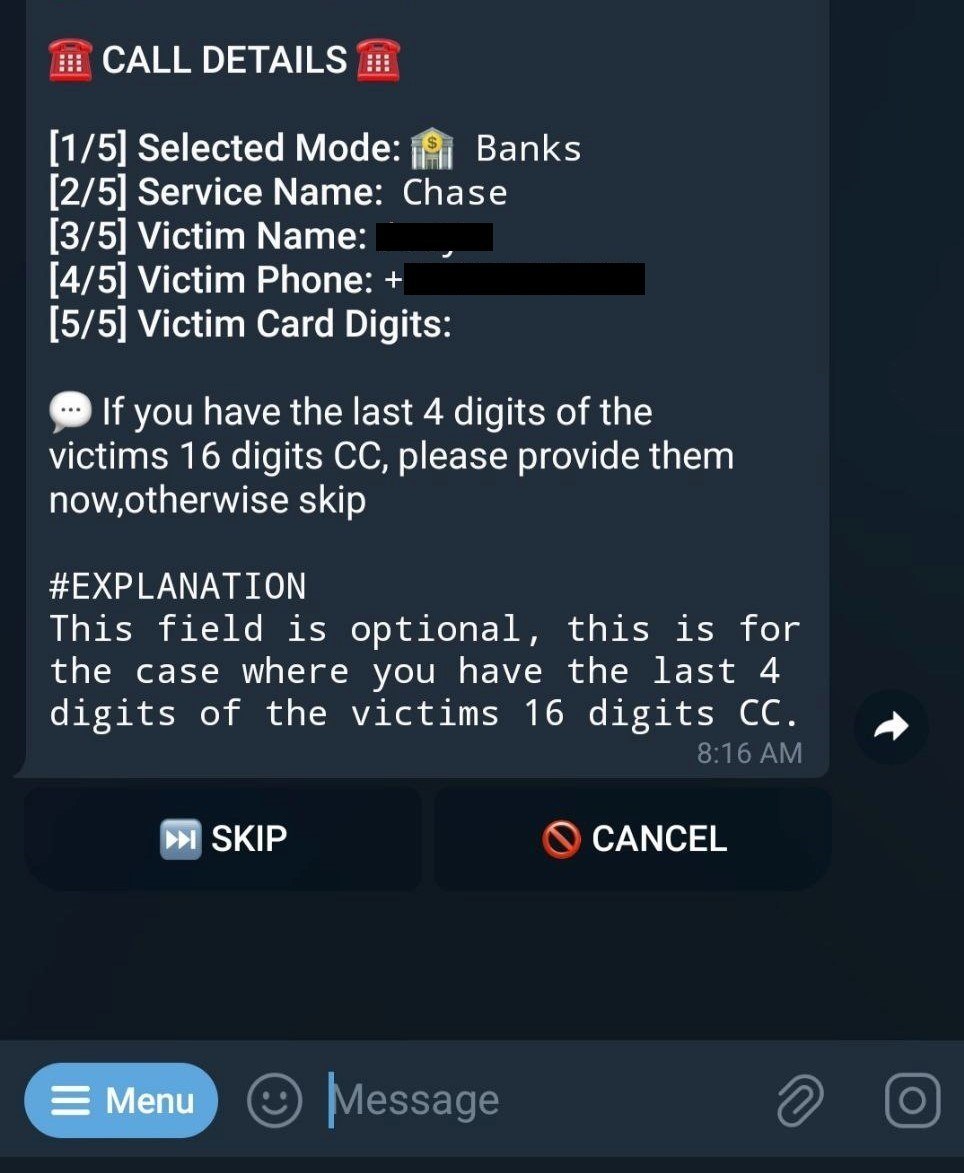

- O golpista tem a opção de fornecer os últimos quatro dígitos do número do cartão bancário da vítima, se souber quais são. Isso pode ajudar a ganhar ainda mais a sua confiança. Afinal, como a pessoa que ligou saberia esses números a menos que fosse um funcionário do banco?

A opção de adicionar os quatro últimos dígitos do número do cartão da vítima

- Depois que todos os detalhes forem preenchidos, será possível personalizar a chamada por meio de opções avançadas.

Opções de chamada avançadas

- Também é possível ativar o spoofing, mas será necessário saber o número de telefone oficial da organização que o bot OTP está configurado para representar. Este é o número de identificação que será exibido na tela do telefone da vítima quando ela receber a chamada. O bot usa um número aleatório, a menos que esse recurso esteja ativado.

A opção para especificar o número de telefone oficial da organização

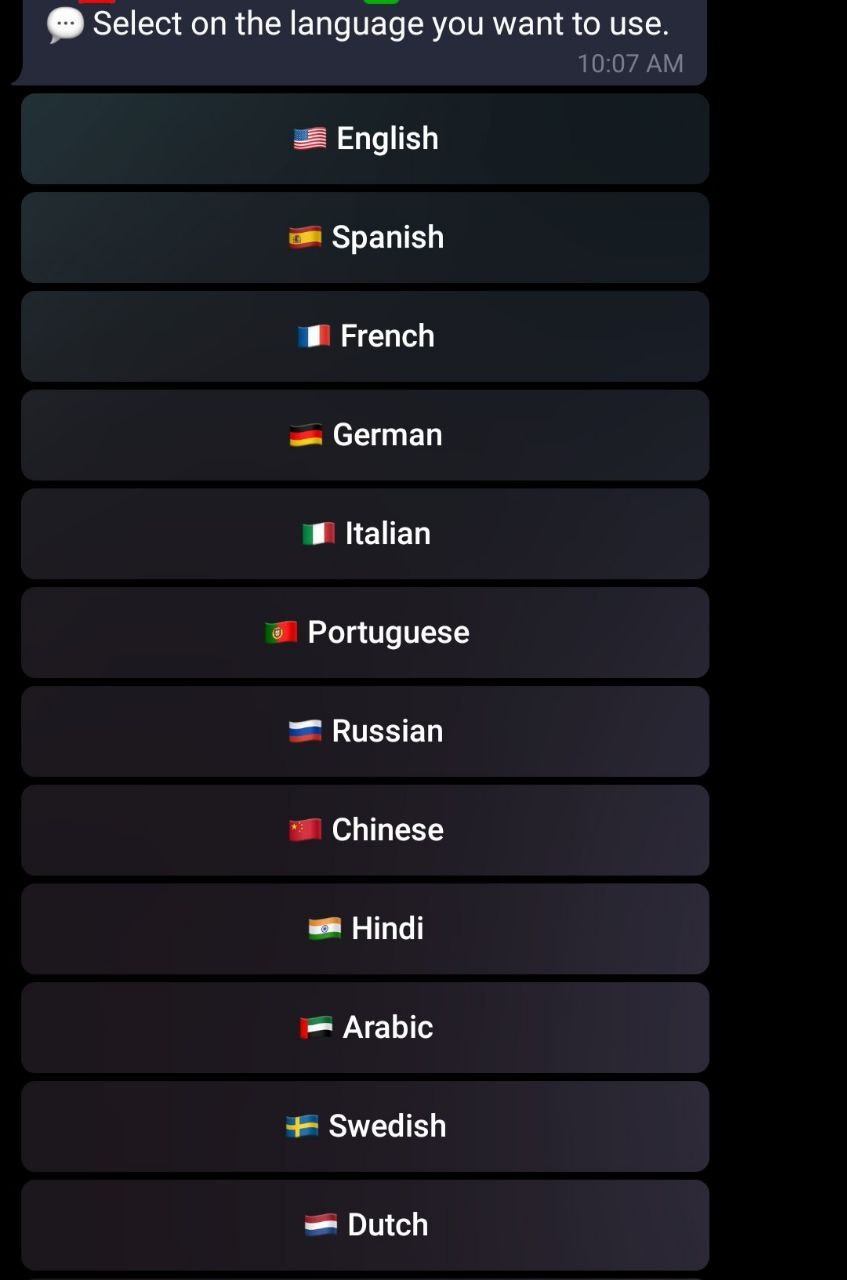

- Também é possível selecionar um idioma para o bot usar ao falar com a vítima. O bot permite que você escolha entre 12 idiomas de diferentes grupos de idiomas.

Seleção de idioma

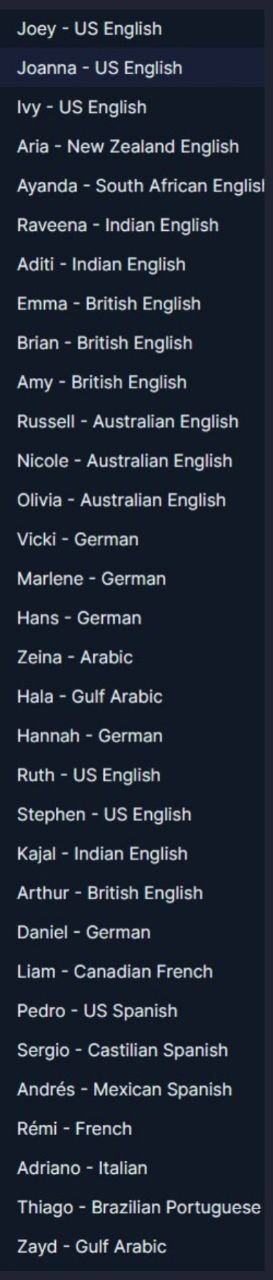

- Depois que o golpista selecionar um idioma, o bot oferecerá a opção de escolha de uma voz. Todas as vozes são geradas por IA, e é possível escolher uma voz feminina ou masculina. Seis variedades regionais estão disponíveis para o inglês: americano, britânico, neozelandês, australiano, indiano e sul-africano.

Seleção de voz

- O bot permite fazer uma chamada de teste ao inserir um número descartável do pool do invasor.

- O bot também é capaz de fazer a detecção se a chamada é redirecionada para o correio de voz. O bot desligará se isso acontecer.

- O bot OTP em questão é compatível com scripts personalizados. Em outras palavras, o golpista pode importar os próprios scripts projetados para imitar as organizações indisponíveis entre as opções oferecidas pelo bot. O bot emite esses scripts personalizados enquanto a chamada é configurada.

- O último passo é fazer a chamada com as opções definidas.

Opções interessantes oferecidas por outros bots OTP

Como foi mencionado acima, a funcionalidade varia de bot para bot. Além das funcionalidades já exploradas, observamos vários recursos avançados em outros bots OTP listados abaixo.

- Envio de uma mensagem de texto como um aviso sobre uma ligação iminente de um funcionário de uma determinada empresa. Este é um truque psicológico sutil que visa ganhar a confiança da vítima: primeiro se faz uma promessa para que depois ela seja cumprida. Além disso, uma mensagem perturbadora pode deixar a vítima esperando ansiosamente pela ligação.

- Solicitar outros detalhes durante a chamada, além do OTP. Eles podem incluir o número do cartão e a data de validade, CVV, PIN, data de nascimento, número do seguro social e assim por diante.

Como os golpistas obtêm as credenciais da vítima

Como o bot é projetado para roubar códigos de autenticação 2FA, só faz sentido empregá-lo se o golpista já tiver alguns dados pessoais da vítima: pelo menos, login e senha da conta, assim como o número de telefone; além disso, nome completo, endereço, detalhes do cartão bancário, endereço de e-mail e data de nascimento. Os golpistas podem obter essas informações de várias maneiras:

- de dados pessoais vazados on-line;

- de conjuntos de dados adquiridos na dark web;

- por meio de sites de phishing.

Geralmente, eles obtêm as credenciais mais atualizadas por meio de phishing. Geralmente, os invasores desejam economizar tempo e esforço com a máxima coleta de informações possíveis durante um único ataque. Nós nos deparamos com muitos kits de phishing direcionados a tipos de dados pessoais aparentemente não relacionados.

Um kit pode ter como alvo um banco, mas assim que a vítima inserir o login e senha, ela será solicitada a fornecer o endereço de e-mail e a senha correspondente. Munido desses dados e armado com um bot OTP, o golpista poderá invadir pelo menos duas contas da vítima. E, se ela usar o e-mail para autenticação em outros sites, o golpista poderá causar estragos ainda maiores.

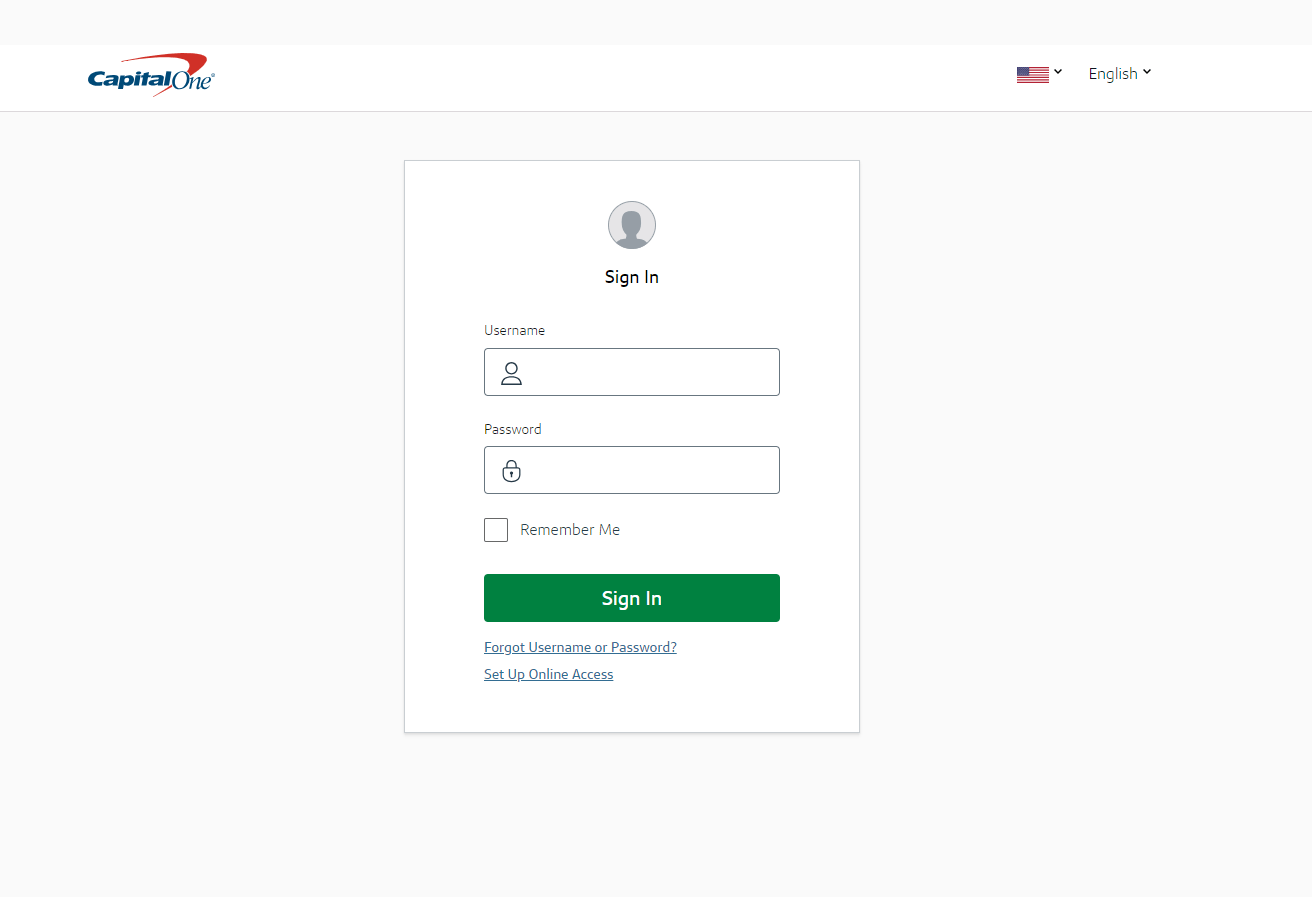

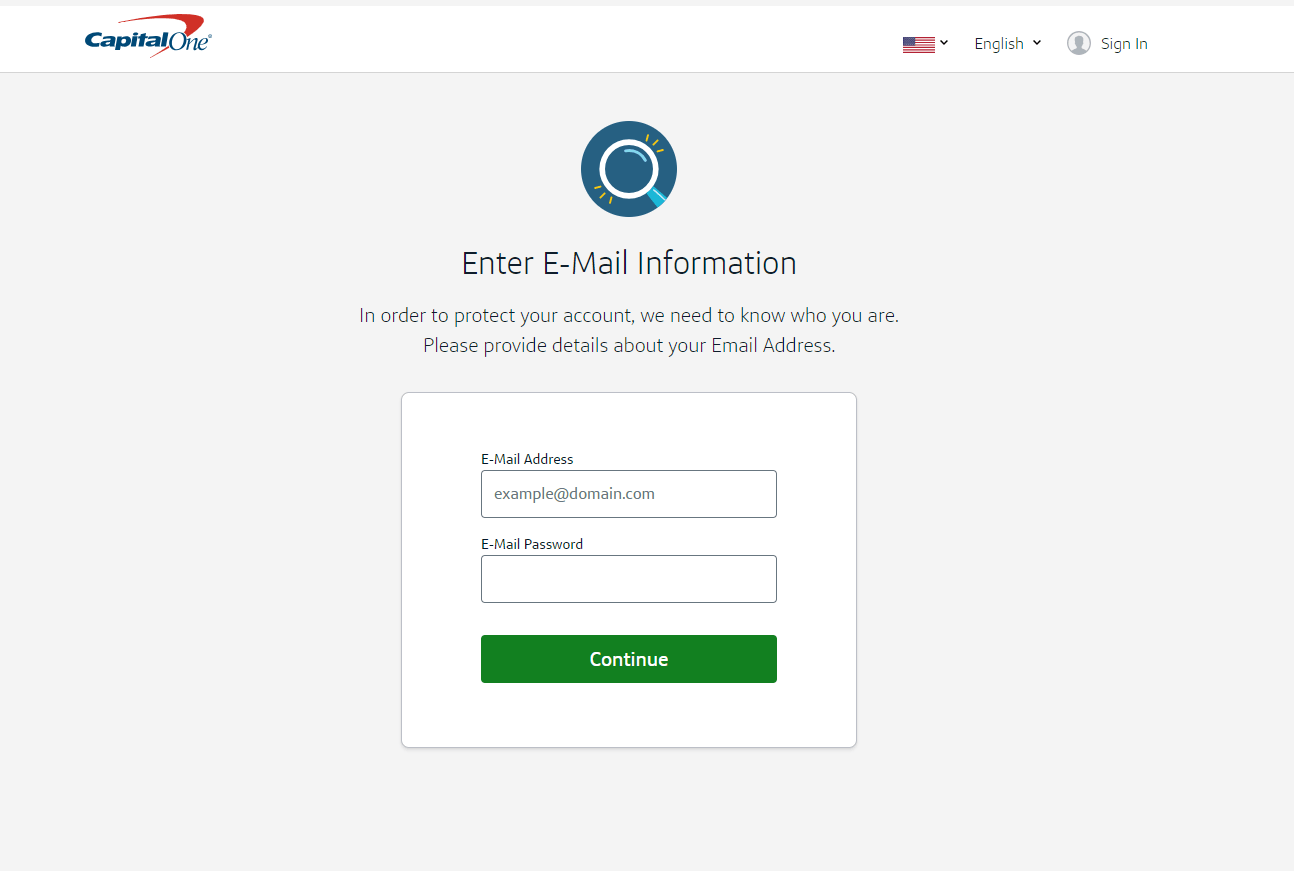

Um formulário de login que imita um banco on-line

Um formulário de login que imita um serviço de e-mail

Phishing em tempo real

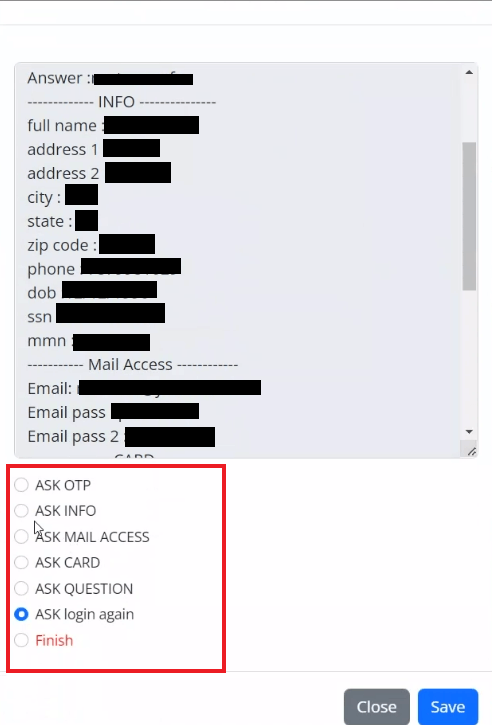

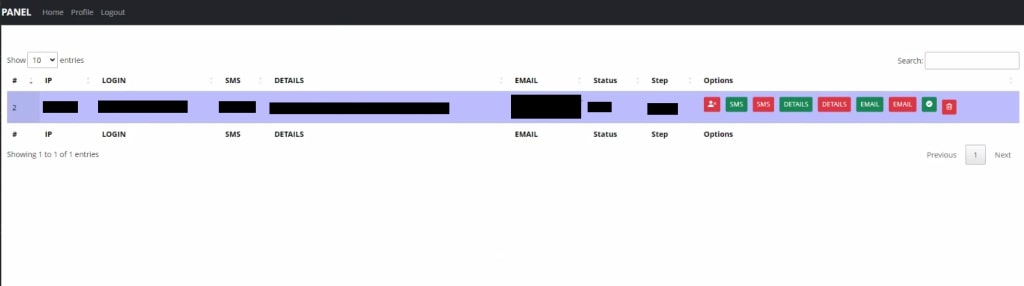

Escrevemos sobre kits de phishing que podem ser controlados por meio de painéis de administração. Conforme a autenticação 2FA foi ganhando popularidade, os criadores de kits de phishing modificaram os painéis ao adicionar a funcionalidade de interceptação de OTPs. Isso permitiu que os golpistas recebessem dados pessoais de suas vítimas em tempo real para usá-los imediatamente.

Trata-se de ataques de phishing em vários estágios, geralmente compostos pelas seguintes etapas.

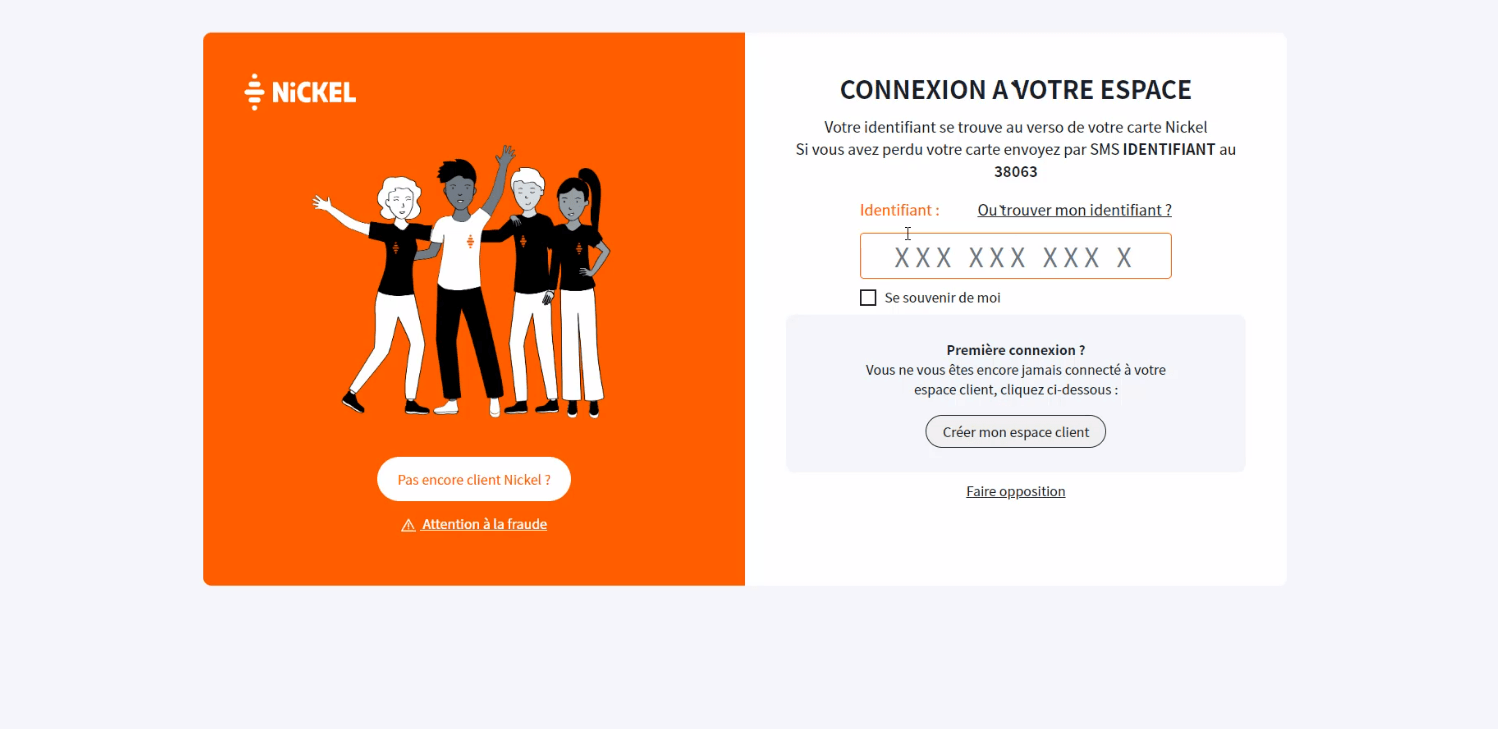

- A vítima recebe uma mensagem, digamos, de um banco, solicitando que ela atualize os detalhes de sua conta. A mensagem contém um link para um site de phishing.

- A vítima abre o link e insere seu login e senha. O golpista recebe os dados pelo Telegram e pelo painel de administração. Eles tentam usar esses detalhes para fazer login na conta da vítima no site oficial do banco.

Site de phishing que imita a página de login do banco on-line

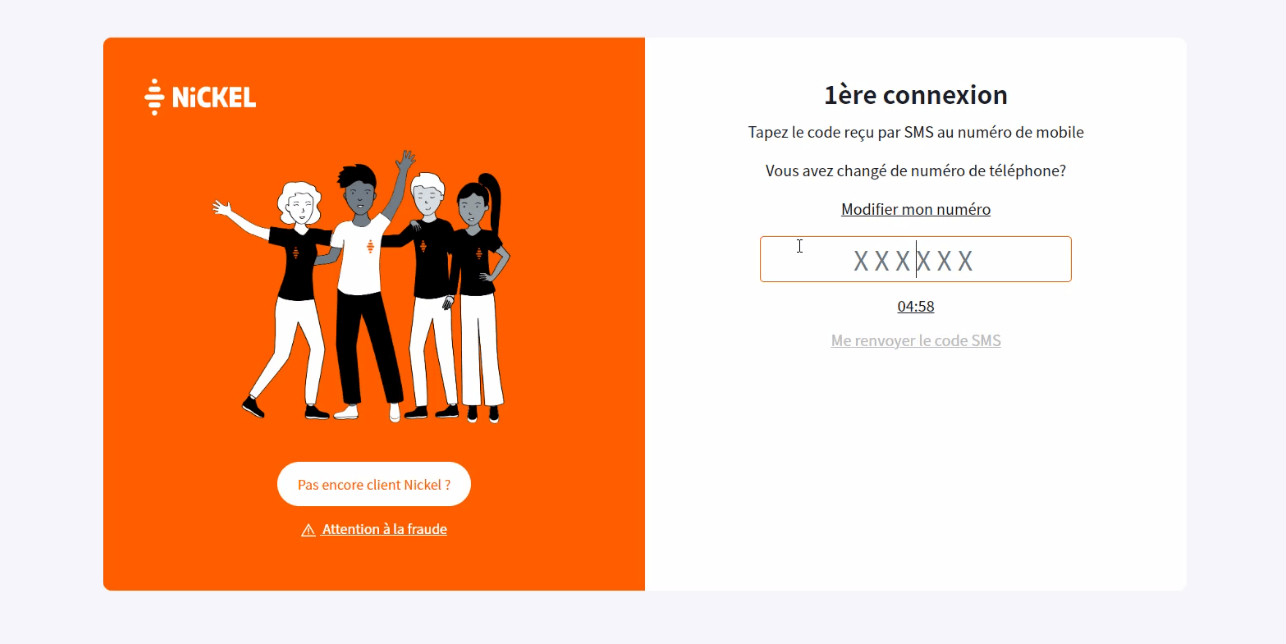

- O banco envia à vítima um OTP para verificação adicional. O golpista usa o painel de administração para exibir um formulário de entrada de OTP no site de phishing. Eles poderão fazer login na conta real da vítima assim que receberem o código de verificação.

Formulário falso para digitação do OTP

- O golpista pode pedir mais informações à vítima, que podem ser necessárias para realizar outras atividades na conta dela. A maioria dos bancos exige que seus clientes forneçam detalhes pessoais adicionais para confirmar as transações detectadas como suspeitas. Esses detalhes podem incluir o número da casa, a palavra secreta, o número do passaporte e assim por diante.

Opções do painel de administração usadas para solicitar mais detalhes pessoais

- O golpista, então, diz ao usuário que seus dados pessoais foram confirmados. Na realidade, os detalhes foram salvos no painel de administração do golpista, e ele pode usar essas informações imediatamente para começar a desviar os fundos da conta da vítima.

Painel de administração do golpista exibindo os dados recebidos da vítima

Estatísticas

Nossas estatísticas de detecção de kits de phishing bancário podem ajudar a formar uma avaliação dos danos potenciais causados por bots OTP. Em maio de 2024, nossos produtos impediram 69.984 tentativas de visita a sites geradas por esse tipo de kit de phishing.

Estatísticas de detecção de kits de phishing direcionados a bancos, maio de 2024 (download)

Ao pesquisarmos o assunto, também examinamos de perto 10 kits de phishing multiuso usados para interceptação de OTPs em tempo real. Em maio de 2024, nossa tecnologia fez a detecção de 1.262 páginas de phishing geradas pelos kits em questão.

Estatísticas de detecção de kits de phishing multiuso, maio de 2024 (download)

O nível máximo durante a primeira semana do mês coincide com um aumento na atividade de um dos kits de phishing.

Conclusões

Embora a autenticação 2FA seja uma forma popular de proteção adicional de conta, ela também pode ser ignorada. Os golpistas roubam códigos de verificação com o uso de várias técnicas e tecnologias, como bots OTP e kits de phishing multiuso controlados em tempo real com a ajuda de painéis de administração. Em ambos os casos, o fator crucial ao tentar roubar o código é que o usuário concorde em inserir o código único na página de phishing ou durante uma chamada com o bot OTP. Para proteger suas contas de golpistas, siga nossas práticas recomendadas, conforme descrito abaixo.

- Evite abrir links recebidos em mensagens de e-mail suspeitas. Se precisar fazer login na sua conta da organização, digite o endereço manualmente ou use uma página salva na pasta de favoritos.

- Verifique e confirme se o endereço do site está correto e se não contém erros de digitação antes de inserir as credenciais. Use o Whois para verificar o site: se ele foi registrado recentemente, é provável que seja um site fraudulento.

- Não pronuncie nem digite o código de uso único enquanto estiver ao telefone, independentemente do nível de confiabilidade que o interlocutor transmita. Bancos reais e outras empresas nunca usam esse método para verificar a identidade dos clientes.

- Use uma solução de segurança confiável que bloqueie páginas de phishing.

Como burlar a autenticação 2FA com bots de phishing e OTP