Introdução

As ameaças cibernéticas estão em constante evolução, e o phishing por e-mail não é uma exceção. Os invasores desenvolvem métodos cada vez mais engenhosos para burlar filtros e enganar usuários. No entanto, estratégias tradicionais também não desaparecem; algumas técnicas antigas até ressurgem com força renovada. Neste artigo, descrevemos técnicas menos comuns que os invasores estão utilizando em 2025.

PDF: de QR Codes a senhas

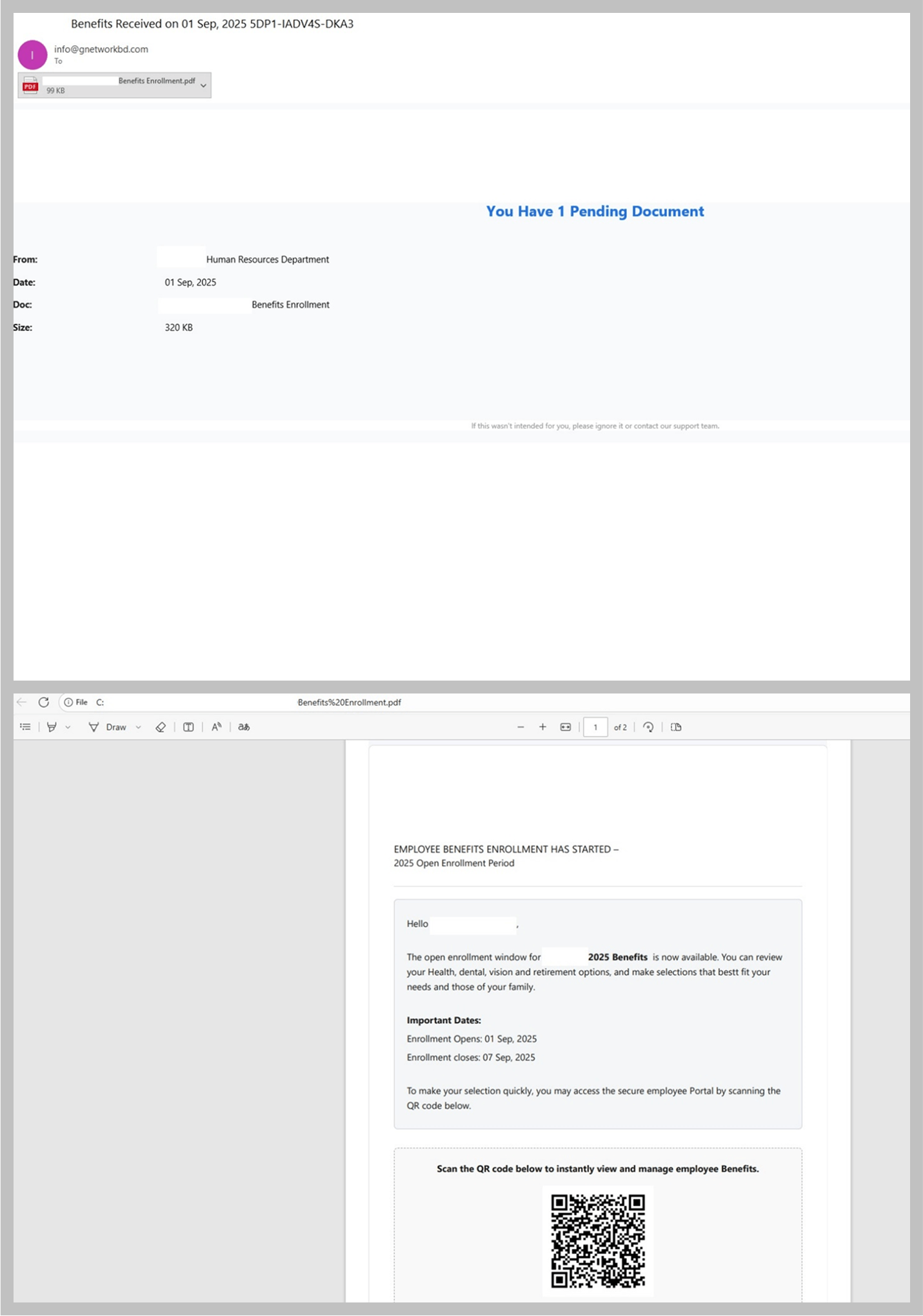

E-mails com anexos em formato PDF tornaram-se cada vez mais frequentes tanto em campanhas de phishing em massa quanto em ataques direcionados. Se antes esses arquivos PDF continham principalmente links de phishing, hoje a tendência predominante é o uso de QR Codes.

E-mail com anexo em PDF contendo um QR Code de phishing

Essa estratégia é uma evolução natural do uso direto de QR codes no corpo da mensagem. Esse método facilita o mascaramento do link de phishing e incentiva o usuário a abri-lo a partir de seu smartphone, que geralmente está menos protegido que seu computador corporativo.

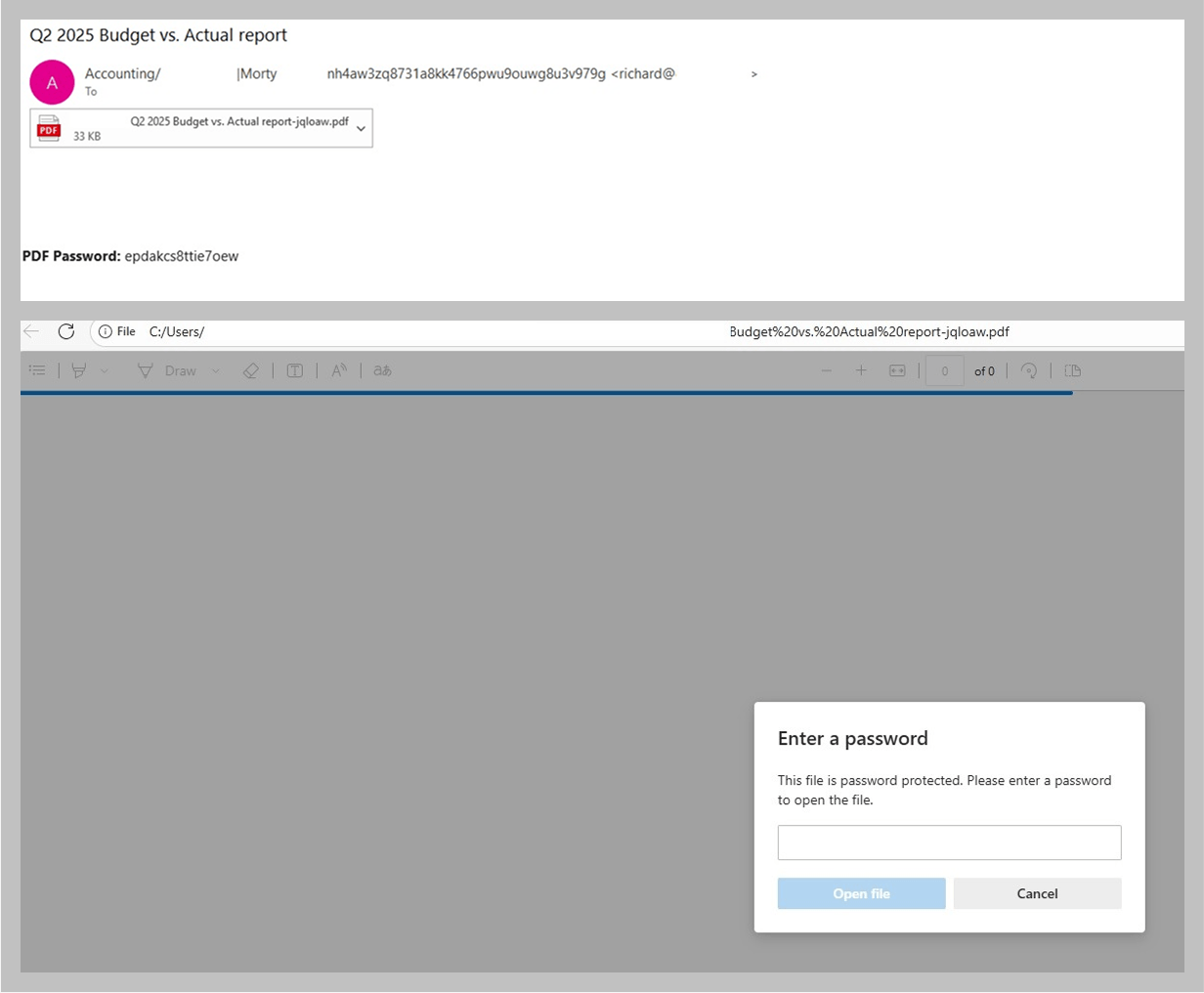

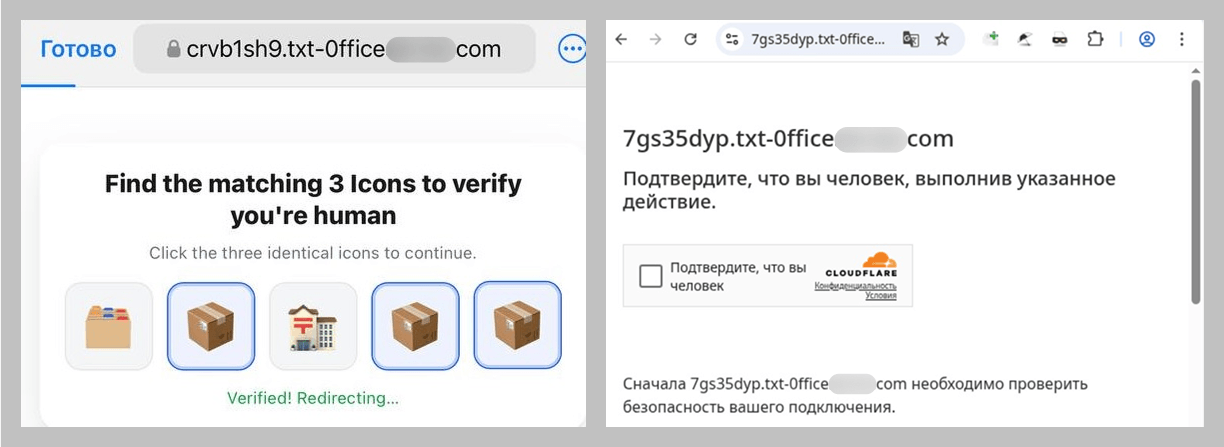

Embora ainda sejam usados e-mails com links de phishing embutidos em arquivos PDF, os invasores adotam cada vez mais técnicas adicionais para dificultar sua detecção. Por exemplo, alguns arquivos PDF são criptografados e exigem uma senha para serem abertos.

E-mail de phishing com PDF anexado protegido por senha

A senha pode ser incluída na mesma mensagem que contém o PDF ou enviada em um e-mail separado. Isso dificulta a análise automatizada do arquivo e, além disso, confere aos invasores uma aparência de “profissionalismo” que pode ser interpretada como uma conformidade com altos padrões de segurança. Como resultado, esse tipo de mensagem gera maior confiança no usuário.

Arquivo PDF após inserção da senha

Phishing e notificações de calendário

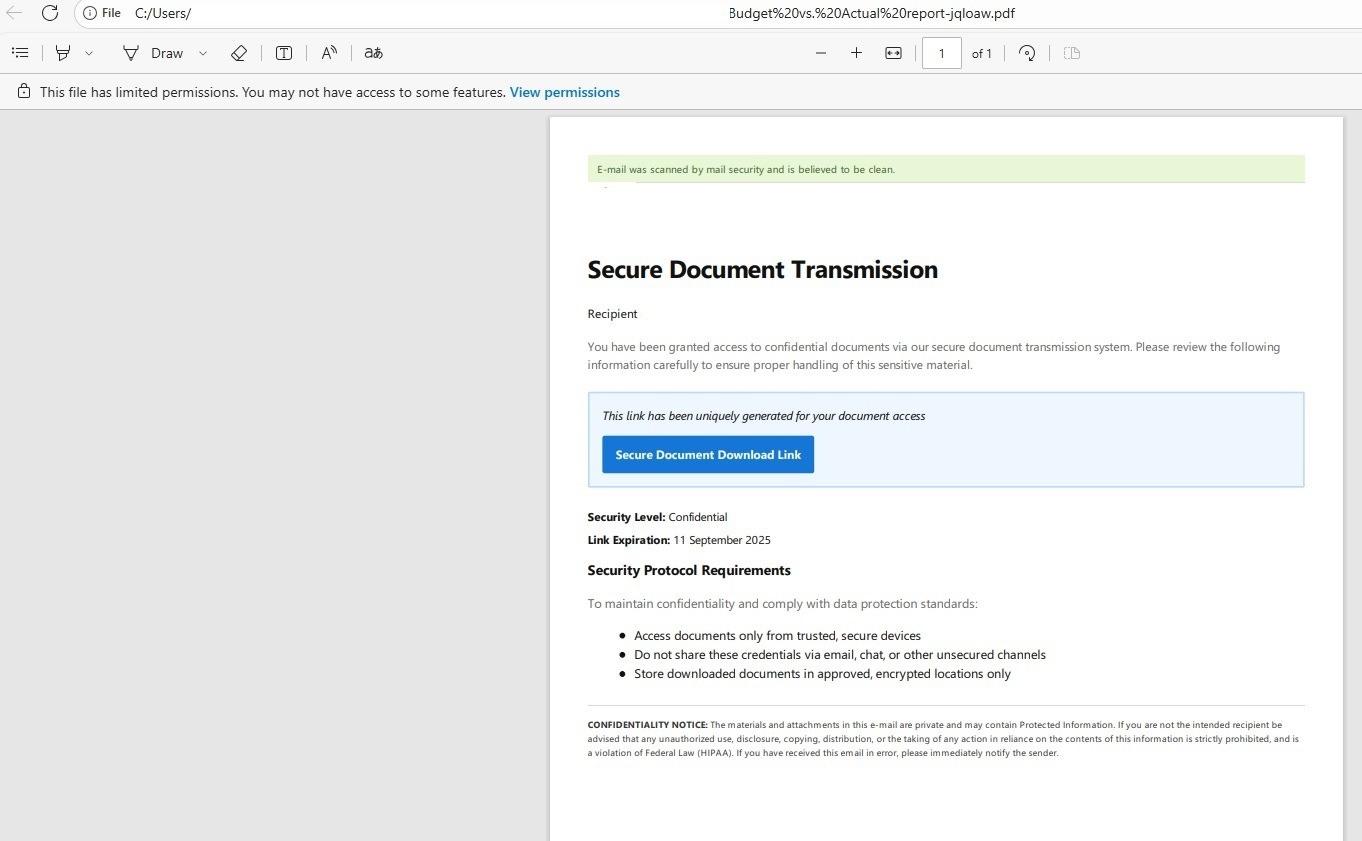

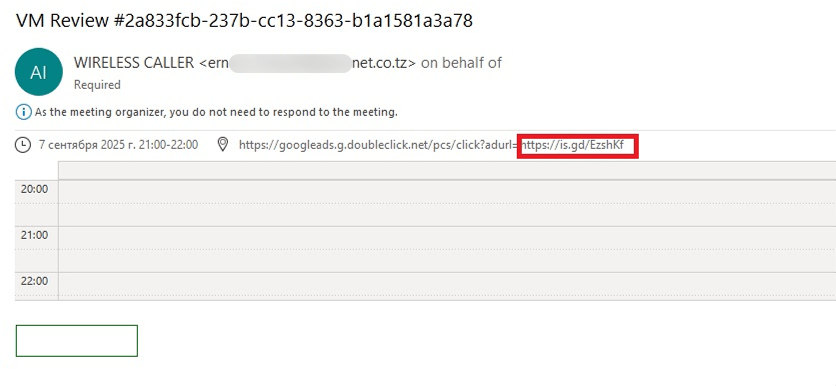

O uso de eventos de calendário é uma técnica bastante antiga de spam, popular no final da década de 2010, cujo uso diminuiu após 2019. Sua lógica é simples: os invasores enviam um e-mail contendo um convite de calendário. O corpo da mensagem pode estar vazio, pois o link de phishing está oculto na descrição do evento.

E-mail em branco com link de phishing embutido em reunião de calendário

Ao abrir esse e-mail, o evento é adicionado ao calendário do usuário, juntamente com o link. Se o destinatário aceitar a reunião sem analisá-la, ele receberá uma notificação posteriormente, desta vez do aplicativo Calendário. Desta forma, a pessoa poderia acabar acessando o site de phishing, mesmo sem clicar no link incluído na mensagem original.

Em 2025, os invasores retomaram essa técnica. Diferentemente do final da década de 2010, quando a maioria dessas campanhas era em massa e voltada ao Google Calendar, as atuais são usadas em ataques B2B direcionados a funcionários corporativos.

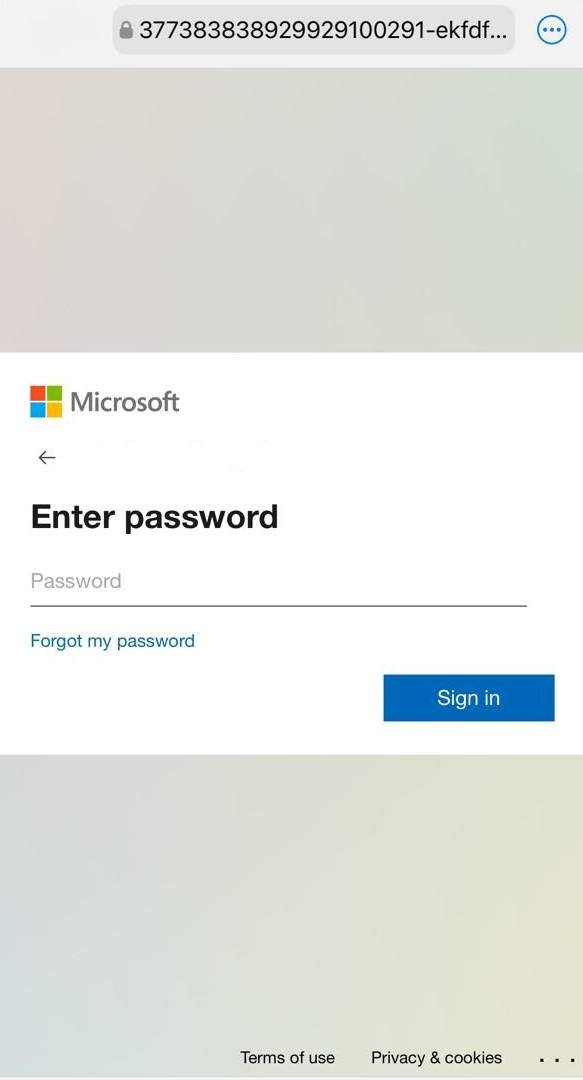

Formulário de login de conta Microsoft originado de campanha de phishing via calendário

Verificação de contas existentes

Os invasores não apenas modernizam os métodos de entrega de conteúdo de phishing, mas também os próprios sites de phishing. Frequentemente, até em e-mails que à primeira vista parecem primitivos, são distribuídos links para páginas que empregam técnicas avançadas.

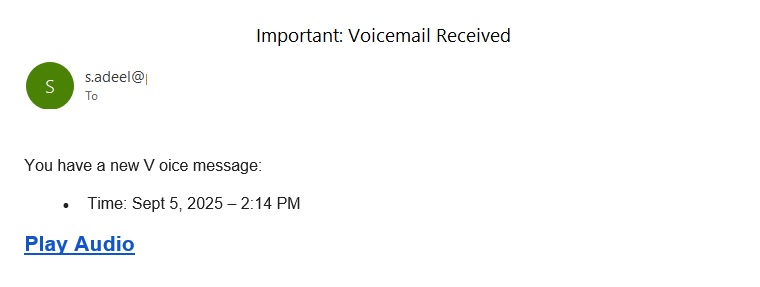

Phishing com “mensagens de voz”

Por exemplo, observamos campanhas minimalistas que simulam notificações de mensagens de voz. O corpo da mensagem contém apenas algumas frases, com um espaço inserido na palavra “Voice”, e um link que leva a uma página simples convidando o usuário a “ouvir” a mensagem.

Página de destino do link incluído em mensagem de phishing

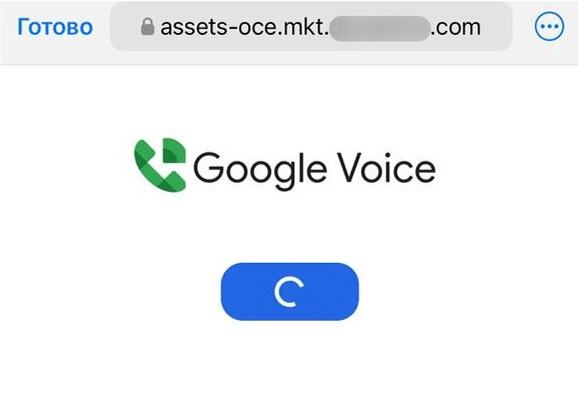

No entanto, ao clicar no botão, o usuário não chega a uma única página, mas a uma cadeia de páginas de verificação (CAPTCHA). É provável que os invasores façam isso para se proteger contra bots de soluções de segurança.

Cadeia de páginas de verificação com CAPTCHA

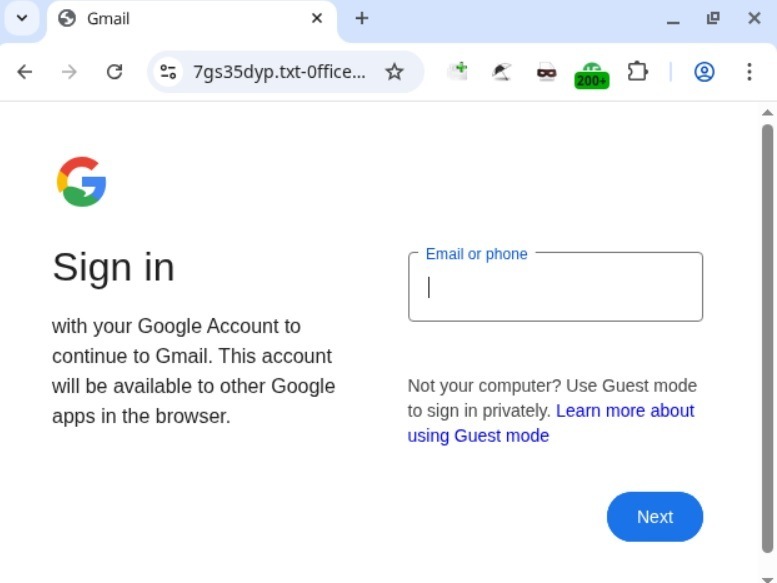

Após demonstrar repetidamente que não é um bot, o usuário chega a uma página com um formulário fraudulento de autenticação, idêntico ao do Google.

Formulário de autenticação apresentado pelo phishing

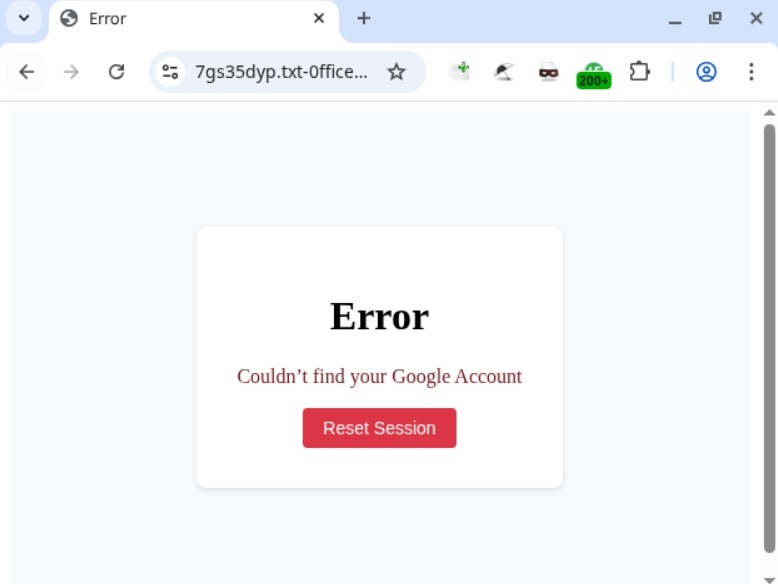

Essa página é interessante porque verifica se o endereço do Gmail inserido existe no serviço e, caso não exista, exibe uma mensagem de erro.

Mensagem de erro

Se a vítima inserir um endereço válido (independentemente da senha digitada), o site de phishing exibirá uma página semelhante, mas com um erro relacionado à senha. Em ambos os casos, ao clicar em “Reset Session”, o formulário para inserir o endereço de e-mail é reapresentado. Se um usuário desatento tentar fazer login testando várias combinações de contas e senhas, todos esses dados serão coletados pelos invasores.

Evasão da autenticação multifator (MFA)

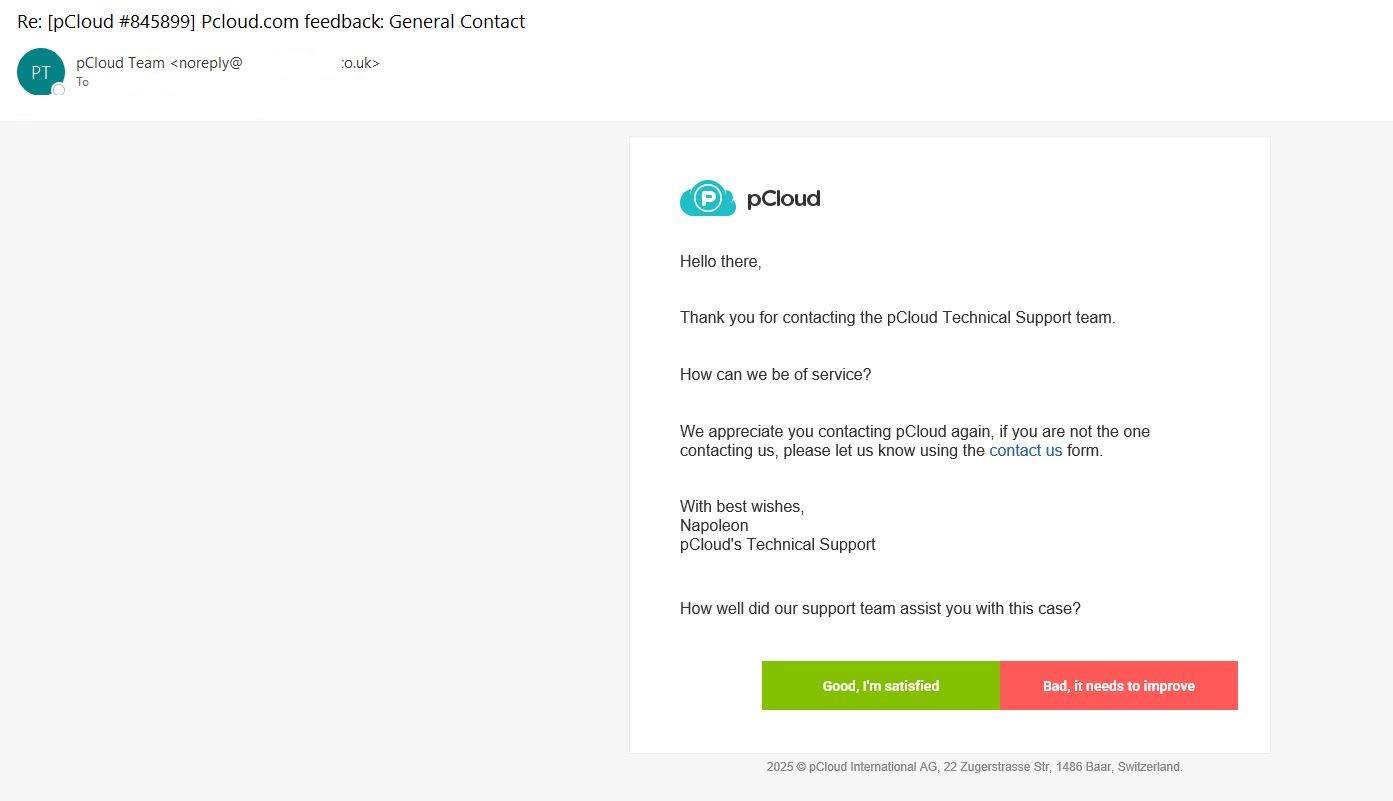

Como muitos usuários protegem suas contas usando autenticação multifator, os invasores não estão apenas tentando obter senhas, mas também códigos de uso único e outros dados que podem ser utilizados para a mesma finalidade. E-mails em massa que redirecionam usuários a sites que tentam contornar a MFA variam desde mensagens rudimentares até comunicações altamente profissionais, nas quais a falsificação é difícil de detectar à primeira vista. A seguir, analisamos um exemplo dessa última categoria.

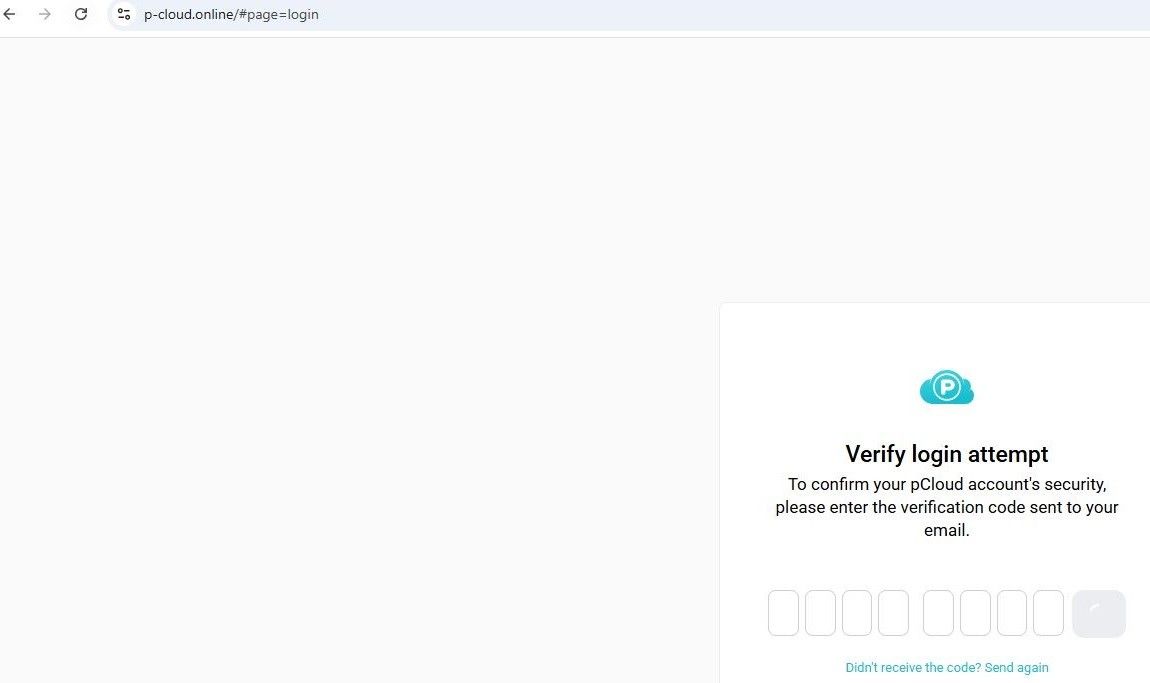

E-mail de phishing simulando notificação do pCloud

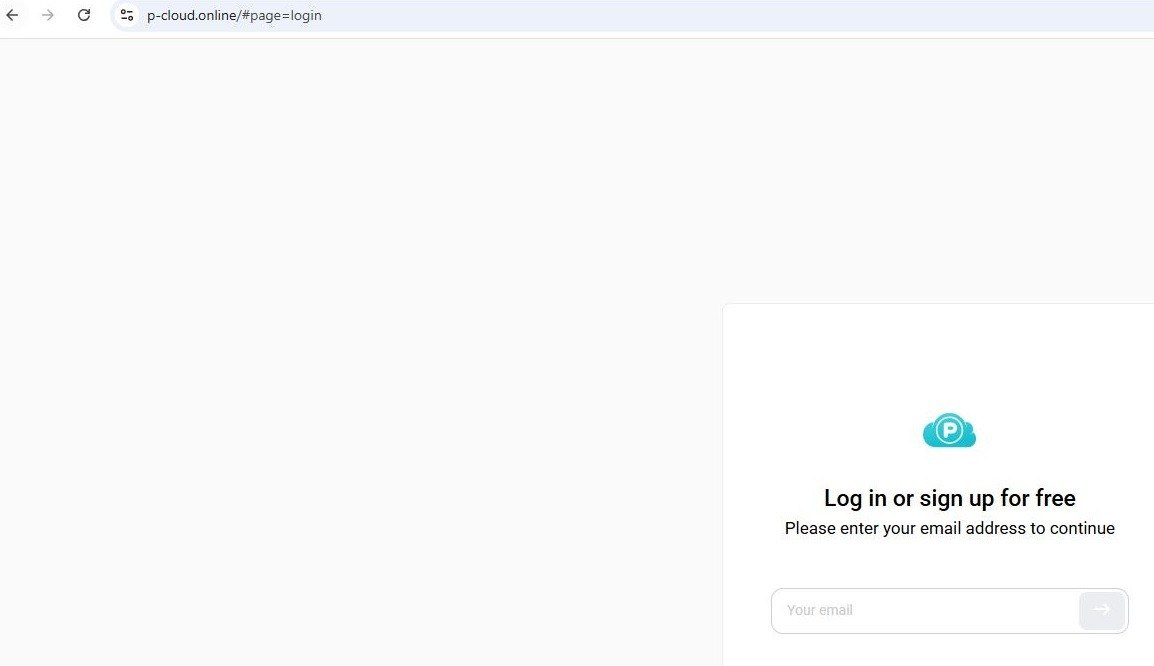

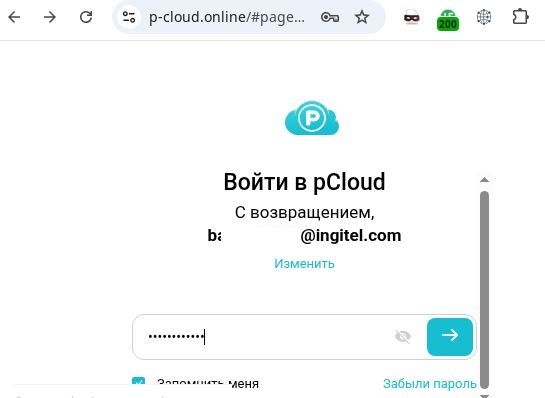

Diferentemente da maioria dos e-mails de phishing — que tentam assustar ou atrair imediatamente a atenção do usuário —, esta mensagem apresenta um assunto neutro: uma notificação sobre uma solicitação de suporte técnico ao serviço de armazenamento em nuvem pCloud, solicitando ao destinatário que avalie a qualidade do atendimento recebido. Não há ameaças nem chamadas urgentes à ação. Ao acessar o link, o usuário é direcionado a um formulário fraudulento de autenticação, quase idêntico ao original, exceto por um detalhe: em vez de pcloud.com, os invasores usam um domínio visualmente semelhante em outro TLD: p-cloud.online.

Formulário de autenticação apresentado pelo phishing

Em cada etapa da interação do usuário com o formulário, o site se comunica via API com o serviço legítimo do pCloud. Assim, se o usuário inserir um endereço não registrado, verá uma mensagem de erro — tal como no exemplo anterior. Caso insira um endereço válido, será exibido um formulário para inserir um código de verificação (OTP), exatamente como faria o serviço real do pCloud.

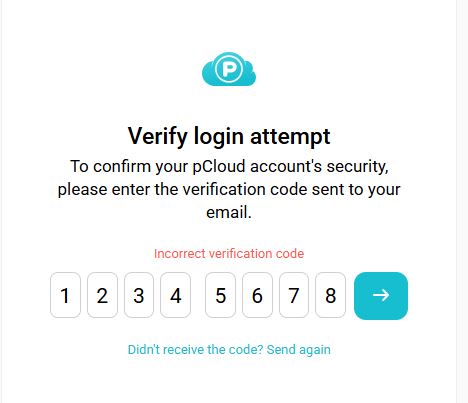

Formulário para inserir o código de verificação

Como o site de phishing retransmite todos os dados inseridos ao serviço legítimo, o fluxo de verificação segue o comportamento real do serviço. Se for digitado um código incorreto ou aleatório, por exemplo, o site retornará um erro, como faria o pCloud legítimo.

Tentativa de evadir a verificação

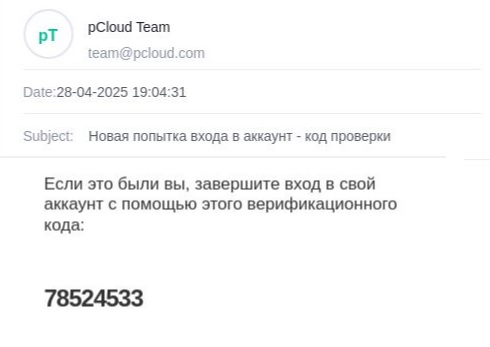

O pCloud envia o código de verificação real ao endereço de e-mail fornecido pelo usuário no site de phishing.

Mensagem com código de verificação

Após o usuário “verificar” sua conta, é apresentado um formulário para inserir sua senha — solicitação essa que também vem do serviço legítimo. Em seguida, o site de phishing exibe uma réplica fiel da interface do pCloud, e os invasores obtêm acesso total à conta da vítima. Vale destacar que essa réplica é bem elaborada: inclui até a pasta com a imagem padrão idêntica à original, o que pode retardar a percepção do engano por parte do usuário.

Formulário para inserir a senha

Conclusão

Os criminosos estão implementando métodos cada vez mais sofisticados para evadir detecção, tanto em campanhas de e-mail quanto em seus sites de phishing. Nos e-mails, essas técnicas incluem arquivos PDF com QR Codes (que são mais difíceis de detectar do que os hiperlinks tradicionais) ou anexos protegidos por senha — às vezes enviada em mensagem à parte, o que complica ainda mais a análise automatizada. Quanto às páginas web, os invasores as protegem com CAPTCHA e, em alguns casos, utilizam múltiplas páginas de verificação consecutivas. Ao mesmo tempo, os esquemas para roubo de credenciais tornam-se mais complexos e convincentes.

Para evitar essas armadilhas, os usuários devem redobrar os cuidados:

- Desconfiar de anexos incomuns, como PDFs protegidos por senha ou documentos contendo QR Codes em vez de links para recursos corporativos;

- Antes de inserir credenciais em uma página web, verificar se a URL corresponde exatamente ao domínio do serviço legítimo.

Recomendamos que as organizações façam treinamentos regulares em segurança com suas equipes, para mantê-las a par das técnicas atuais empregadas pelos cibercriminosos. Também é essencial implementar soluções sólidas para a proteção dos servidores de e-mail. Por exemplo, Kaspersky Security for Mail Server, que detecta e bloqueia todas as técnicas descritas neste artigo.

Evolução dos ataques de phishing por e-mail: como invasores reutilizam e aperfeiçoam técnicas conhecidas