Introdução

O Windows 11 foi lançado há quatro anos, mas sua adoção em ambientes corporativos tem sido limitada. De acordo com estatísticas baseadas em pesquisas conduzidas pela Equipe Global de Resposta a Incidentes Cibernéticos (GERT, em sua sigla em inglês), no início de 2025 o Windows 7 (sem suporte desde 2020) ainda se fazia presente em ambientes de clientes, porém com uma frequência ligeiramente menor que a do sistema operativo mais recente. A maioria dos sistemas, no entanto, ainda funcionam com o Windows 10:

Principais versões do Windows presentes na infraestrutura das organizações. A estatística é baseada nos dados da Equipe Global de Resposta a Incidentes (GERT, Global Emergency Response Team) (download)

Além disso, o sistema operacional mais difundido foi lançado há mais de 10 anos e a Microsoft deixa de oferecer-lhe suporte a partir de hoje, 14 de outubro de 2025. Portanto, inevitavelmente veremos um aumento no número de sistemas com Windows 11 nas organizações para as quais prestamos serviços de investigação de incidentes. Por esse motivo, decidimos compartilhar uma visão geral concisa das mudanças nos artefatos forenses introduzidos nesse sistema, informação que pode ser útil para nossos colegas do setor. Os artefatos descritos correspondem ao Windows 11 versão 24H2, a versão mais recente do sistema operacional no momento em que este artigo estava sendo escrito.

Novidades no Windows 11

Recall

A função Recall foi introduzida pela primeira vez em maio de 2024. Ela permite “lembrar” tudo o que o usuário fez em seu computador nos últimos meses. Funciona da seguinte maneira: a cada poucos segundos, o sistema faz capturas de tela completas. Em seguida, uma inteligência artificial local as analisa em segundo plano, extraindo todas as informações úteis, que são armazenadas em um banco de dados. Nessa base, é realizada uma busca inteligente. Desde maio de 2025, a função Recall está amplamente disponível em dispositivos equipados com NPU (um chip especializado para computação de IA, atualmente compatível apenas com processadores de arquitetura ARM).

O Microsoft Recall é, sem dúvida, um dos recursos mais destacados e controversos anunciados para o Windows 11. Desde seu primeiro anúncio, tem sido alvo de críticas na comunidade de segurança cibernética devido aos riscos que representa à confidencialidade dos dados. A Microsoft fez ajustes antes do lançamento, mas certas preocupações permanecem. Devido à sua natureza ambígua, o recurso vem, por padrão, desativado nas versões corporativas do Windows 11. No entanto, convém examinar seus artefatos para o caso de que tenham sido ativados por invasores ou malware. Em teoria, o departamento de TI de uma organização também poderia habilitar o Recall por meio de políticas de grupo, embora consideremos esse cenário pouco provável.

Como mencionado acima, o Recall se baseia em capturas de tela, que naturalmente precisam ser armazenadas temporariamente enquanto estão sendo processadas. As imagens brutas no formato JPEG se encontram em: %AppData%\Local\CoreAIPlatform.00\UKP\{GUID}\ImageStore\*. Os nomes dos arquivos correspondem aos identificadores únicos das capturas de tela (mais sobre isso à frente).

Juntamente com as capturas, os metadados são armazenados no campo padrão Exif.Photo.MakerNote (0x927c), que inclui informações relevantes: coordenadas da janela em primeiro plano, carimbo de data/hora (quando a captura foi feita), título da janela, identificador da janela, caminho completo do processo que gerou a janela e, se um navegador foi usado no momento da captura, o URI e o domínio, entre outros dados, também podem ser armazenados.

A função Recall é ativada de forma independente para cada usuário. A chave de perfil de usuário no registro que controla a ativação/desativação do armazenamento de capturas é: Software\Policies\Microsoft\Windows\WindowsAI\. Além disso, em versões mais recentes do Windows 11, a Microsoft adicionou várias chaves de registro adicionais relacionadas ao gerenciamento do Recall.

Vale ressaltar que, na versão modificada após as críticas iniciais, o recurso inclui um filtro especial projetado para impedir o armazenamento de capturas de tela e texto quando informações potencialmente secretas aparecem na tela: janelas do navegador em modo incógnito, formulários de pagamento, gerenciadores de senhas, etc. No entanto, de acordo com alguns investigadores, esse filtro nem sempre funciona como esperado.

Dois bancos de dados vetoriais DiskANN (SemanticTextStore.sidb e SemanticImageStore.sidb) são usados para realizar buscas rápidas nos dados extraídos das capturas. Entretanto, o banco de dados mais relevante para análise forense é uma base SQLite localizada em: %AppData%\Local\CoreAIPlatform.00\UKP\{GUID}\ukg.db, que consiste em 20 tabelas. Na versão mais recente, é acessível sem privilégios de administrador, embora esteja criptografada. No momento em que este artigo estava sendo escrito, não havia métodos públicos conhecidos para decifrar-la diretamente. Por isso, descrevemos abaixo as tabelas mais relevantes observadas na versão beta do Windows 11 com Recall, lançada em 2024.

- Tabela

App: contém dados sobre o processo que iniciou a janela da interface gráfica de um aplicativo. - Tabela

AppDwellTime: registra o caminho completo do processo que iniciou a janela (coluna WindowsAppId), a data e a hora de início (HourOfDay, DayOfWeek, HourStartTimestamp) e a duração da visualização da janela (DwellTime). - Tabela

WindowCapture: inclui o tipo de evento (coluna Name):- WindowCreatedEvent: evento de criação da primeira instância de uma janela do aplicativo. Pode ser vinculado ao processo que criou a janela.

- WindowChangedEvent: evento de modificação de uma instância de janela. Permite rastrear movimentações ou redimensionamentos por meio do identificador de janela (WindowId).

- WindowCaptureEvent: evento de criação de uma captura de tela contendo a janela do aplicativo. Além do identificador de janela, inclui um token de imagem (ImageToken) que permite que o arquivo JPEG correspondente seja recuperado posteriormente a partir do diretório ImageStore (o nome do arquivo coincide com o desse identificador).

- WindowDestroyedEvent: evento de fechamento de uma janela de aplicativo.

- ForegroundChangedEvent: evento que não contém dados relevantes para uma análise forense.

Além disso, a tabela

WindowCaptureinclui um indicador de se a janela estava em primeiro plano (IsForeground), as coordenadas de seus limites na tela (WindowBounds), o título da janela (WindowTitle), um campo de propriedades (Properties) e o carimbo de data/hora do evento (TimeStamp).

- A tabela

WindowCaptureTextIndex_content: contém o texto extraído por OCR (do inglês, Optical Character Recognition) da captura de tela (coluna c2), o título da janela (WindowTitle), o caminho do aplicativo (App.Path), o carimbo de data/hora da captura (TimeStamp) e o nome (Name). Essa tabela pode ser usada junto com WindowCapture (as colunas c0 e Id contêm dados idênticos que podem ser usados para unir as tabelas) e com App (os dados coincidem nas colunas AppId e Id).

Os artefatos de Recall (se a função estava ativada no sistema antes do incidente) são uma ‘mina de ouro’ para os analistas de resposta a incidentes. Com sua ajuda, é possível reconstruir em grandes detalhes a atividade de um invasor em um sistema comprometido. Por outro lado, essa função também pode ser usada para fins maliciosos: conforme mencionado, o filtro de informações privadas não é infalível e, portanto, invasores e malwares podem aproveitar-se do Recall para localizar credenciais e outros dados confidenciais.

Aplicativos padrão atualizados

Os aplicativos padrão também foram atualizados no Windows 11, em alguns deles, mudaram tanto a interface quanto a funcionalidade. Em particular, aplicativos como o Notepad, o Explorador de Arquivos e o Prompt de Comando agora suportam o modo “múltiplas abas em uma única janela”. Além disso, o Notepad preserva o estado das abas mesmo após a finalização do processo. Consequentemente, o Windows 11 introduz novos artefatos relacionados ao uso desse aplicativo. Esses artefatos foram estudados em detalhes por nosso colega Abdulrhman Alfaifi, cujo trabalho pode ser consultado aqui .

O diretório principal de artefatos do Notepad no Windows 11 é: %LOCALAPPDATA%\Packages\Microsoft.WindowsNotepad_8wekyb3d8bbwe\LocalState\.

Esse diretório contém dois subdiretórios:

- TabState – armazena um arquivo de estado {GUID}.bin para cada aba do Notepad. Aqui se armazena o conteúdo da aba se ela não tiver sido salva em um arquivo. Para as abas salvas, inclui o caminho completo para o arquivo, o hash SHA-256 do conteúdo, o próprio conteúdo, o registro de data e hora da última gravação e outros metadados.

- WindowsState – armazena informações sobre o estado da janela do aplicativo (número total de abas, sua ordem, aba ativa, dimensões e posição na tela). Os arquivos de estado são nomeados como *.0.bin ou *.1.bin.

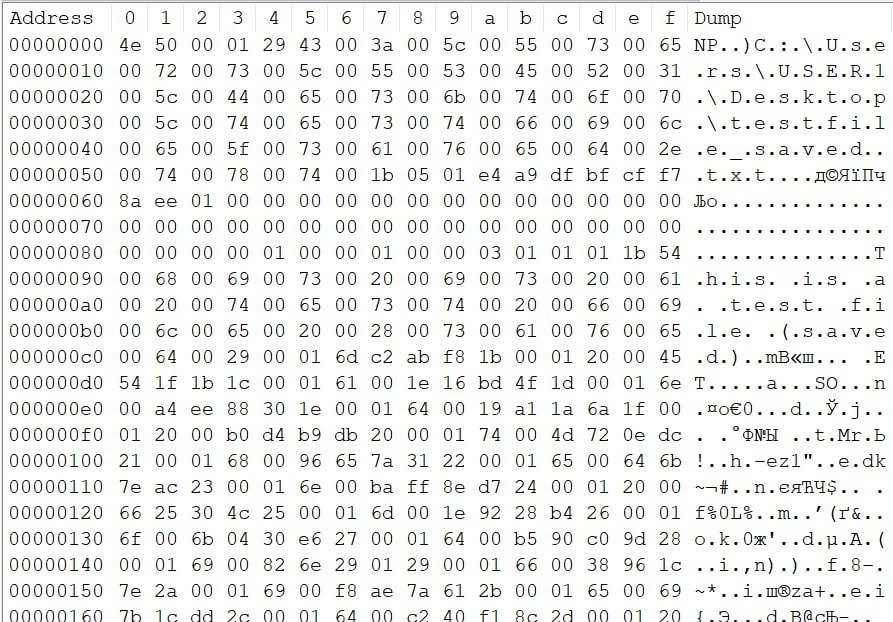

A estrutura do arquivo {GUID}.bin para as abas salvas é a seguinte:

| Campo | Tipo | Valor e comentário |

| Assinatura | [u8;2] | NP |

| ? | u8 | 00 |

| Arquivo_salvo | bool | 00: o arquivo não foi salvo no caminho especificado 01: o arquivo foi salvo |

| Path_length | uLEB128 | Comprimento em caracteres do caminho completo para o arquivo em que o conteúdo da aba foi gravado |

| Path_to_file | UTF-16LE | O caminho completo para o arquivo no qual o conteúdo da aba foi gravado |

| Tamanho_do_arquivo | uLEB128 | O tamanho do arquivo no qual o conteúdo da aba foi gravado no disco |

| Codificação | u8 | Codificação do arquivo: 0x01 – ANSI 0x02 – UTF-16LE 0x03 – UTF-16BE 0x04 – UTF-8BOM 0x05 – UTF-8 |

| Tipo_retorno | u8 | Tipo de avanço de linha de retorno de carro: 0x01 — CRLF 0x02 — CR 0x03 — LF |

| Última_hora_de_gravação | uLEB128 | Hora da última gravação (tab save) no arquivo (no formato FILETIME). |

| hash_sha256 | [u8;32] | Hash SHA-256 do conteúdo da aba |

| ? | [u8;2] | 00 01 |

| Section_start | uLEB128 | Offset do início da seção em relação ao início do arquivo |

| Section_end | uLEB128 | Offset do final da seção em relação ao início do arquivo |

| Configurações | ConfigBlock | Configuração em uma estrutura do tipo ConfigBlock |

| Content_length | uLEB128 | Comprimento do texto do arquivo |

| Conteúdo | UTF-16LE | Conteúdo da aba antes de modificá-la com novos dados. Caso a aba seja salva no disco sem modificações posteriores: nenhum. |

| Contains_unsaved_data (Contém dados não salvos) | bool | 00: o conteúdo da aba no arquivo {GUID}.bin coincide com o conteúdo da aba no arquivo em disco 01: as alterações na aba não se salvam no disco |

| Checksum | [u8;4] | A soma de verificação CRC32 do conteúdo do arquivo {GUID}.bin com offset 0x03 em relação ao início do arquivo |

| Unsaved_Chunks (pedaços não salvos) | [UnsavedChunk] | Lista de estruturas UnsavedChunk. Ausente no caso de salvar uma aba no disco sem modificações posteriores. |

Exemplo de conteúdo de um arquivo {GUID}.bin correspondente a uma aba salva e depois modificada sem salvar as alterações.

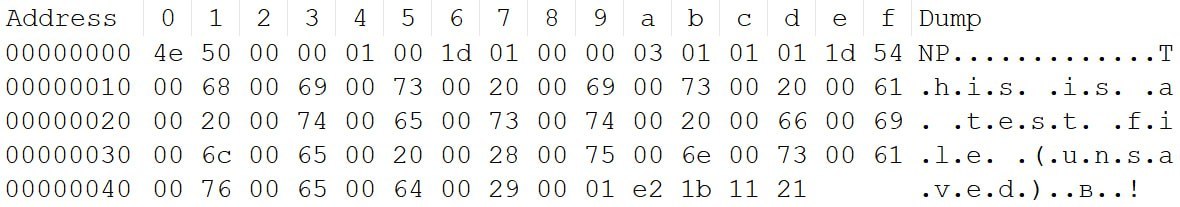

Para as abas não salvas, a estrutura do arquivo {GUID}.bin em TabState é mais simples:

| Campo | Tipo | Valor e comentário |

| Assinatura | [u8;2] | NP |

| ? | u8 | 00 |

| Arquivo_salvo | bool | 00: o arquivo não é salvo no caminho especificado (sempre) |

| Section_start | uLEB128 | Offset do início da seção em relação ao início do arquivo |

| Section_end | uLEB128 | Offset do final da seção em relação ao início do arquivo |

| Configurações | ConfigBlock | Configuração em uma estrutura de tipo ConfigBlock |

| Content_length | uLEB128 | Comprimento do texto do arquivo |

| Conteúdo | UTF-16LE | Conteúdo do arquivo |

| Contains_unsaved_data (Contém dados não salvos) | bool | 01: as alterações na aba não se salvam no disco (sempre) |

| Checksum | [u8;4] | A soma de verificação CRC32 do conteúdo do arquivo {GUID}.bin com offset 0x03 em relação ao início do arquivo |

| Unsaved_Chunks | [UnsavedChunk] | Lista de estruturas UnsavedChunk |

Exemplo de conteúdo de um arquivo {GUID}.bin correspondente a uma aba não salva.

Cabe observar que o salvamento de abas pode ser desativado na configuração do Notepad. Nesse caso, os artefatos TabState e WindowsState não estarão disponíveis para análise.

Se estiverem disponíveis, é possível utilizar a ferramenta notepad_parser escrita por nosso colega Abdulrhman Alfaifi para automatizar o trabalho com elas.

Esse artefato pode ser fundamental para recuperar o conteúdo de scripts maliciosos ou arquivos em lote. Além disso, pode conter resultados ou registros gerados por scanners de rede, utilitários de extração de credenciais ou outros executáveis usados por invasores, especialmente caso tenham sido realizadas modificações não salvas acidentalmente.

Alterações em artefatos existentes no Windows 11

Além dos novos artefatos, o Windows 11 introduz modificações relevantes em alguns artefatos já existentes, que devem ser consideradas durante as investigações forenses.

Alterações no comportamento dos carimbos de data/hora NTFS

Comparado com o Windows 10, o Windows 11 modifica o comportamento dos carimbos de data/hora em duas estruturas de registro de arquivo mestre (MFT): $STANDARD_INFORMATION e $FILE_NAME.

Alterações em $STANDARD_INFORMATION:

| Evento | Acesso ao arquivo | Renomear um arquivo | Copiar um arquivo para uma nova pasta | Mover um arquivo dentro de um volume | Mover um arquivo entre volumes |

| Win 10 1903 |

A hora do último acesso ao arquivo será atualizada. Se o volume do sistema for maior que 128 GB, a hora de acesso ao arquivo não será alterada. | A hora do último acesso ao arquivo não será alterada | Os metadados da cópia serão atualizados | A hora do último acesso ao arquivo não será alterada | Os metadados serão herdados do arquivo original |

| Win 11 24H2 | A hora do último acesso ao arquivo será atualizada | A hora do último acesso ao arquivo será atualizada em função da hora da modificação | Os metadados da cópia serão herdados do arquivo original | A hora do último acesso ao arquivo será atualizada em função da hora da realocação | Os metadados serão atualizados |

Alterações em $FILE_NAME:

| Evento | Renomear um arquivo | Mover um arquivo dentro de um volume usando o explorer | Mover um arquivo para a lixeira |

| Win 10 1903 |

Os carimbos de data/hora e os metadados permanecem inalterados | Os carimbos de data/hora e os metadados permanecem inalterados | Os carimbos de data/hora e os metadados permanecem inalterados |

| Win 11 24H2 | Os carimbos de data/hora e os metadados de acesso e modificação são herdados da versão anterior de $STARNDART_INFORMATION | Os carimbos de data/hora e os metadados de acesso e modificação são herdados da versão anterior de $STARNDART_INFORMATION | Os carimbos de data/hora e os metadados de acesso e modificação são herdados da versão anterior de $STARNDART_INFORMATION |

Essas alterações devem ser levadas em conta ao analisar arquivos do sistema de arquivos NTFS.

Program Compatibility Assistant

O Program Compatibility Assistant (PCA) foi introduzido no Windows Vista (2006) para executar aplicativos projetados para versões anteriores do sistema operacional.

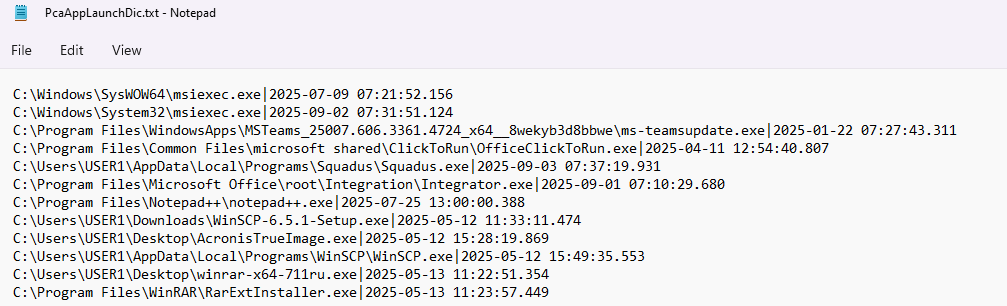

Com o Windows 11, surgem novos arquivos relacionados a esse recurso, que são de interesse forense para rastrear execuções de programas. Eles estão localizados em: C:\Windows\appcompat\pca.

PcaAppLaunchDic.txt: cada linha registra a última inicialização de um arquivo executável: carimbo de data/hora no formato AAAA-MM-DD HH:MM:SS.f (UTC) e caminho completo para o arquivo. Os campos são separados pelo caractere “|”. Quando o arquivo é executado novamente, a linha correspondente é atualizada. O arquivo usa a codificação ANSI (CP-1252); portanto, os nomes de arquivos com caracteres Unicode “quebram” o registro: as novas entradas deixam de ser geradas (somente as existentes são atualizadas).

- O

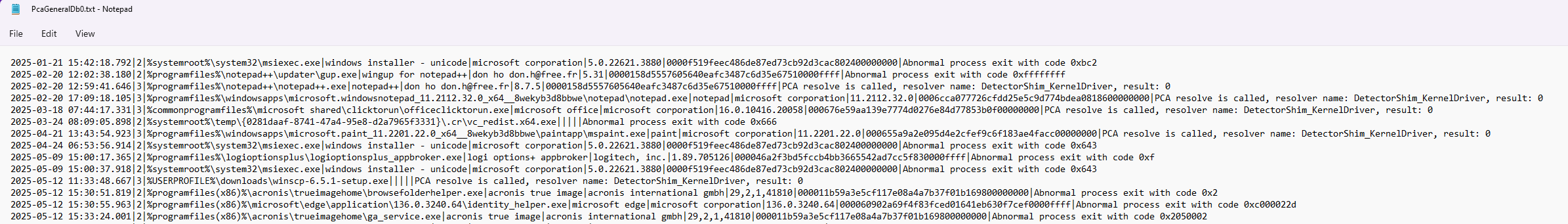

PcaGeneralDb0.txte oPcaGeneralDb1.txtalternam-se entre si ao gravar dados: as novas entradas são armazenadas no arquivo primário até que seu tamanho atinja dois megabytes. Depois disso, o arquivo secundário é limpo e passa a ser o novo arquivo primário, enquanto que o primário saturado se converte em secundário. Esse ciclo se repete indefinidamente. Os campos são separados por “|”. Usam a codificação UTF-16LE e contêm os seguintes campos:- Carimbo de data/hora de execução (UTC)

- Tipo de registro (0-4):

- 0: Erro de instalação

- 1: Driver bloqueado

- 2: Encerramento anormal do processo

- 3: Chamada para PCA Resolve (componente que resolve erros de compatibilidade)

- 4: Valor não definido

- Caminho do executável (sem letra de unidade, geralmente com variáveis de ambiente: %USERPROFILE%, %systemroot%, %programfiles%, entre outras)

- Nome do produto (do cabeçalho do PE, em minúsculas)

- Nome da empresa (do cabeçalho do PE, em minúsculas)

- Versão do produto (do cabeçalho do PE)

- ID de programa do Windows (como no AmCache)

- Mensagem

É importante ressaltar que esses arquivos de texto registram apenas as execuções realizadas por meio do Windows Explorer. As execuções a partir do console não são registradas.

Windows Search

O Windows Search é o mecanismo integrado de indexação e busca de arquivos. Inicialmente, ele escaneava os arquivos diretamente, o que resultava lento. Posteriormente, surgiu um aplicativo separado que criava um índice rápido de arquivos e, somente a partir de 2006 (Windows Vista), a busca tornou-se totalmente integrada ao sistema e a indexação de arquivos passou a realizar-se em segundo plano.

Desde o Windows Vista até o Windows 10, inclusive, o índice de arquivos era armazenado no banco de dados do Extensible Storage Engine (ESE): %PROGRAMDATA%\Microsoft\SearchData\Applications\Windows\Windows.edb.

No Windows 11, o armazenamento foi segmentado em três bancos de dados SQLite:

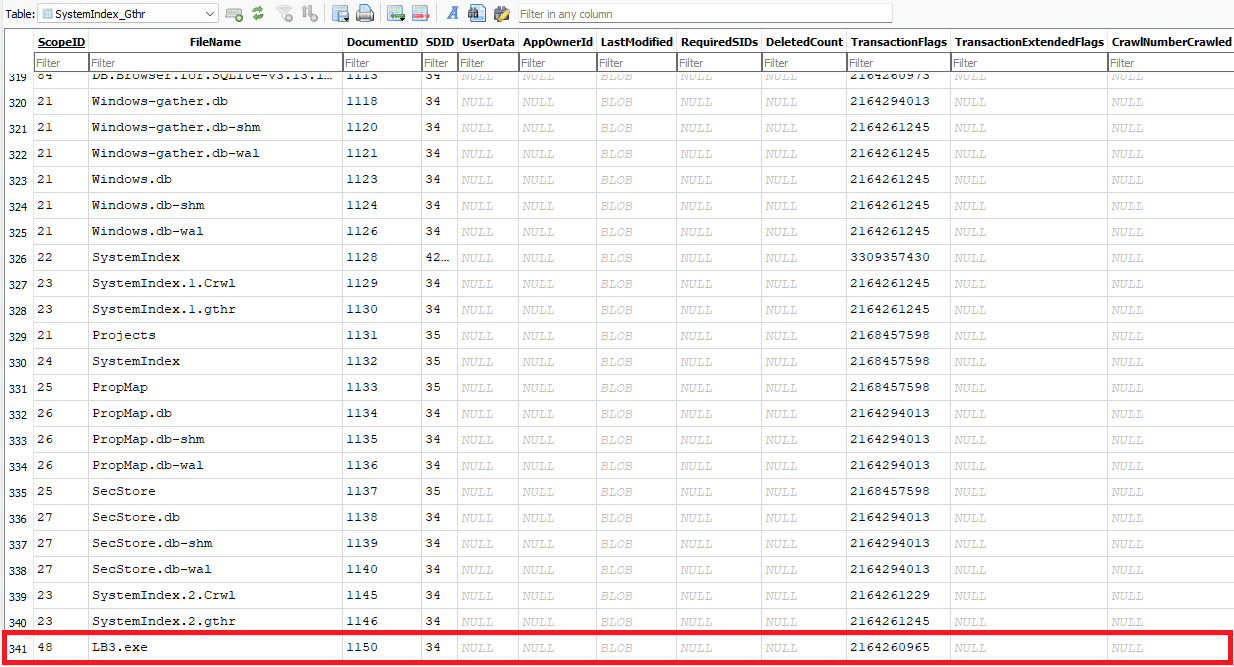

%PROGRAMDATA%\Microsoft\Search\Data\Applications\Windows\Windows-gather.db: contém metadados gerais de arquivos e pastas indexados. O foco principal está na tabela SystemIndex_Gthr, onde são armazenados os dados do nome do arquivo ou diretório indexado (coluna FileName), a última modificação do arquivo ou diretório indexado (LastModified), bem como o identificador para vinculação ao objeto pai (ScopeID) e o identificador exclusivo do arquivo ou diretório (DocumentID). Utilizando ScopeID e a tabela SystemIndex_GthrPth (que inclui Name, Scope e Parent), é possível reconstruir o caminho completo para o arquivo. A tabela SystemIndex_GthrPth contém o nome da pasta (Name), o identificador de escopo (Scope) e o do diretório pai (Parent). Assim, ao vincular o ScopeID do arquivo ao Scope da pasta, sua localização é identificada.%PROGRAMDATA%%Microsoft\Search\Data\Applications\Windows\Windows.dbcontém informações sobre os metadados dos arquivos indexados. Para a análise, destaca-se a tabela SystemIndex_1_PropertyStore, onde se encontra o identificador exclusivo do objeto indexado (coluna WorkId), o tipo de metadados (ColumnId) e os próprios metadados. Os tipos de metadados são descritos em SystemIndex_1_PropertyStore_Metadata (o campo Id corresponde a ColumnId), e o significado de cada tipo é especificado em UniqueKey.%PROGRAMDATA%\Microsoft\Search\Data\Applications\Windows\Windows-usn.dbnão contém informações úteis para análise forense.

Como exposto na imagem abaixo, ao analisar o arquivo Windows-gather.db utilizando o DB Browser for SQLite, podemos obter evidências da presença de determinados arquivos (por exemplo, artefatos maliciosos, arquivos de configuração, arquivos deixados por atacantes, entre outros).

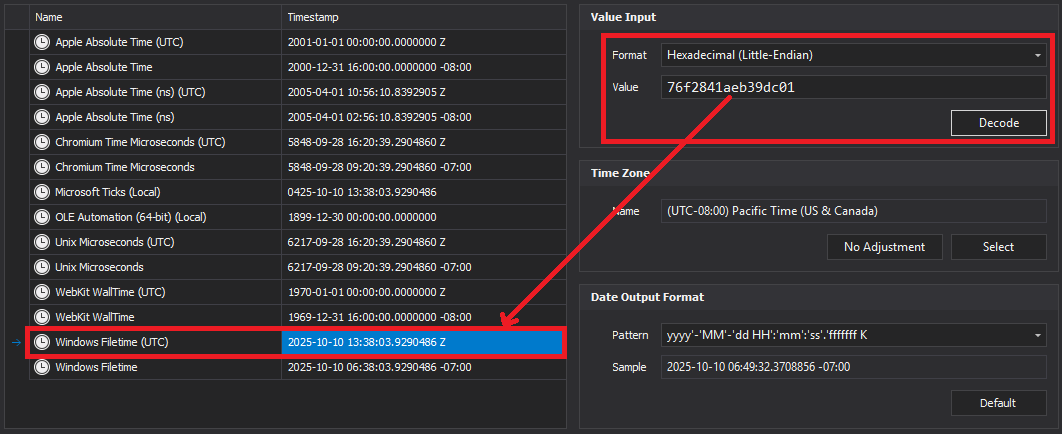

É importante notar que o valor LastModified é armazenadoregistrado no formato Windows FILETIME, que armazena o valor de data e hora em 64-bits, representando o número de unidades de 100 nanossegundos desde o início de 1º de janeiro de 1601.

Outras alterações menores, mas relevantes, no Windows 11

Também vale a pena ressaltar algumas alterações pequenas, mas importantes, no Windows 11 que não exigem análise detalhada:

- Eliminação completa do NTLMv1, o que vai tornando ataques como o Pass-the-hash gradualmente obsoletos;

- Eliminação do artefato Windows 10 Timeline, bastante conhecido. Embora não funcione mais, seu banco de dados de atividades do usuário ainda se mantém em: %userprofile%\AppData\Local\ConnectedDevicesPlatform\ActivitiesCache.db

- Similarmente, o Windows 11 removeu a Cortana e o Internet Explorer, mas seus artefatos ainda podem ser encontrados no sistema operacional. Essa característica pode ser útil para investigações realizadas em máquinas que foram atualizadas do Windows 10 para a nova versão;

- Pesquisas anteriores também evidenciam que o evento de ID 4624, que armazena logons realizados com sucesso e que se manteve consistente entre as versões, ganhou uma atualização notável no Windows 11 Pro (22H2). Essa versão introduziu um novo campo, chamado Remote Credential Guard, sendo uma atualização potencialmente importante de um ponto de vista de análise forense. Enquanto o seu uso no mundo real ainda necessita de pesquisa, sua presença sugere um esforço por parte da Microsoft em melhorar a telemetria relacionada a autenticação.

- Ampla compatibilidade com o sistema de arquivos ReFS. Na última pré-visualização do Windows 11, já é possível instalar o sistema operacional diretamente em volumes ReFS, e foi adicionada compatibilidade com o BitLocker. Ao mesmo tempo, esse sistema de arquivos apresenta diversas diferenças em relação ao NTFS usual, que convém conhecer previamente:

- No ReFS, não existe a tabela $MFT usual para analistas forenses, que contém todos os registros atuais de arquivos no disco;

- Nomes curtos não são gerados (como no NTFS, para compatibilidade com o DOS);

- Não há suporte para hard links nem atributos estendidos;

- Aumentam os limites máximos: volume e arquivo único até 35 PB (vs. 256 TB no NTFS).

Conclusão

Este artigo apresenta uma visão geral das principais alterações nos artefatos forenses do Windows 11 – notavelmente, as alterações no PCA e modificações no mecanismo Windows Search. O tempo dirá o quanto serão úteis em investigações reais. No entanto, recomendamos incorporar de imediato a coleta dos arquivos descritos às suas ferramentas de triagem forense.

O rei está morto; longa vida ao novo rei! O fim da vida útil do Windows 10 e os artefatos forenses do Windows 11