Histórico

A RevengeHotels, também conhecida como TA558, é um grupo de ameaças que está ativo desde 2015, roubando dados de cartão de crédito de viajantes e hóspedes de hotéis. O modus operandi típico da RevengeHotels envolve o envio de e-mails com links de phishing que redirecionam as vítimas para sites que imitam o armazenamento de documentos. Esses sites, por sua vez, fazem o download de arquivos de script para infectar as máquinas-alvo. Os payloads finais consistem em vários implantes de trojan de acesso remoto/RAT, que permitem que os threat actors emitam comandos para controlar sistemas comprometidos, roubar dados confidenciais e manter a persistência, entre outras atividades maliciosas.

Em campanhas anteriores, o grupo foi observado usando e-mails maliciosos com documentos Word, Excel ou PDF anexados. Alguns deles exploraram a vulnerabilidade CVE-2017-0199, carregando Visual Basic Scripting (VBS) ou scripts PowerShell para instalar versões personalizadas de diferentes famílias RAT, como RevengeRAT, NanoCoreRAT, NjRAT, 888 RAT, além de outro malware personalizado denominado ProCC. Essas campanhas afetaram hotéis em vários países da América Latina, incluindo Brasil, Argentina, Chile, México; mas também a recepção de hotéis em todo o mundo, particularmente na Rússia, Bielorrússia, Turquia etc.

Mais tarde, esse grupo de ameaças adicionou ao seu arsenal o XWorm, um RAT com comandos para controle, roubo de dados e persistência, entre outros. Ao investigar a campanha que distribuiu o XWorm, identificamos indicadores de alta confiança de que a RevengeHotels também usou a ferramenta RAT denominada DesckVBRAT em suas operações.

No verão de 2025, observamos novas campanhas direcionadas ao mesmo setor, apresentando implantes e ferramentas cada vez mais sofisticados. Os threat actors continuam a empregar e-mails de phishing com temas de fatura para entregar implantes VenomRAT usando loaders de JavaScript e downloaders de PowerShell. Uma parte significativa do código inicial do infector e do downloader nesta campanha parece ser gerada por agentes de LLM/large language model. Isso sugere que os threat actors agora estão usando a IA para desenvolver suas capacidades, uma tendência também relatada entre outros grupos de criminosos cibernéticos.

Os principais alvos dessas campanhas são os hotéis brasileiros, embora também tenhamos observado ataques direcionados aos mercados de língua espanhola. Por meio de uma análise abrangente dos padrões de ataque e do modus operandi dos threat actors, estabelecemos com alta confiança que o responsável é, de fato, a RevengeHotels. A consistência das TTP/táticas, técnicas e procedimentos empregadas nesses ataques se alinha com o comportamento conhecido da RevengeHotels. A infraestrutura usada para a entrega de payload depende de serviços de hospedagem legítimos, geralmente utilizando nomes de domínio em português.

Infecção inicial

O principal vetor de ataque empregado pela RevengeHotels são e-mails de phishing com temas de faturas, pressionam o destinatário a quitar dívidas vencidas. Esses e-mails são direcionados especificamente para endereços associados a reservas de hotel. Embora o português seja um idioma comum usado nesses e-mails de phishing, também descobrimos casos de e-mails de phishing no idioma espanhol, indicando que o escopo do threat actor se estende além das instituições de hospitalidade brasileiras e pode incluir alvos em países ou regiões de língua espanhola.

Exemplo de um e-mail de phishing sobre confirmação de reserva

Em casos recentes desses ataques, os temas mudaram de reservas de hotel para candidaturas de emprego falsas, em que os atacantes enviam currículos na tentativa de explorar possíveis oportunidades de emprego nos hotéis visados.

Implante malicioso

Os sites maliciosos, que mudam a cada e-mail, fazem o download de um arquivo WScript JS após a visita, desencadeando o processo de infecção. O nome do arquivo JS muda a cada solicitação. No caso descrito, analisamos Fat146571.js (fbadfff7b61d820e3632a2f464079e8c), que segue o formato Fat\{NÚMERO\}.js, em que “Fat” é a abreviação da palavra “Fatura”.

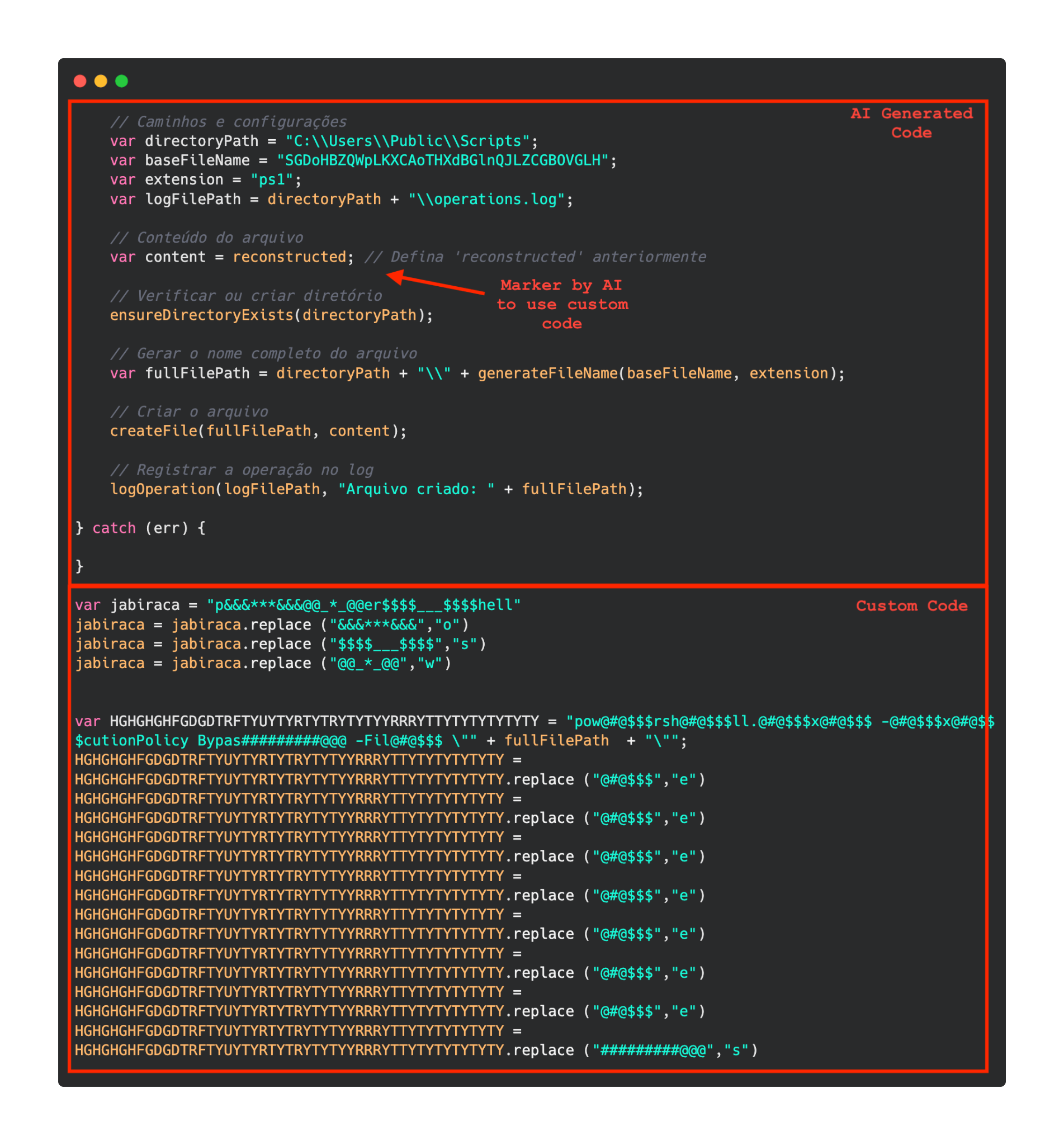

O script parece ser gerado por um LLM/large language model, como evidenciado por seu código repleto de comentários e um formato semelhante àqueles produzidos por esse tipo de tecnologia. A função principal do script é carregar os scripts subsequentes que facilitam a infecção.

Uma parte significativa da nova geração de infectors iniciais criada pela RevengeHotels contém códigos que parecem ter sido gerados por IA. Esses segmentos de código gerados por LLM podem ser diferenciados do código malicioso original por várias características, incluindo:

- A limpeza e a organização do código;

- A presença de espaços reservados, que permitem que o threat actor insira suas próprias variáveis ou conteúdo;

- Os comentários detalhados que acompanham quase todas as ações dentro do código;

- A notável falta de ofuscação, que diferencia essas seções geradas por LLM do restante do código.

Código gerado por IA em um implante malicioso comparado ao código personalizado

Segunda etapa de carregamento

Após a execução, o script do loader, Fat\{NÚMERO\}.js, decodifica um buffer ofuscado e codificado, que serve como a próxima etapa no carregamento dos implantes maliciosos restantes. Esse buffer é, então, salvo em um arquivo PowerShell (PS1) denominado SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{TIMESTAMP}.ps1 (d5f241dee73cffe51897c15f36b713cc), em que “\{TIMESTAMP\}” é um número gerado com base na data e hora de execução atuais. Isso garante que o nome do arquivo seja alterado a cada infecção e não tenha persistência. Uma vez salvo, o script é executado três vezes; em seguida, o script do loader é encerrado.

O script SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{TIMESTAMP}.ps1 executa um comando PowerShell com codificação em Base64. Esse código recupera o arquivo cargajecerrr.txt (b1a5dc66f40a38d807ec8350ae89d1e4) de um servidor malicioso remoto e o chama como PowerShell.

Este downloader, que é levemente ofuscado, é responsável por buscar os arquivos restantes do servidor malicioso e carregá-los. Ambos os arquivos baixados são codificados em Base64 e têm nomes descritivos: venumentrada.txt (607f64b56bb3b94ee0009471f1fe9a3c), que pode ser interpretado como “ponto de entrada VenomRAT” e runpe.txt (dbf5afa377e3e761622e5f21af1f09e6). O primeiro arquivo, venumentrada.txt, é um loader fortemente ofuscado (MD5 do arquivo decodificado: 91454a68ca3a6ce7cb30c9264a88c0dc) que garante que o segundo arquivo, um implante VenomRAT (3ac65326f598ee9930031c17ce158d3d), seja executado corretamente na memória.

O código malicioso também exibe características consistentes com a geração por uma interface de IA, incluindo uma estrutura de código consistente, comentários detalhados e nomenclatura explícita de variáveis. Além disso, difere muito das amostras anteriores, que eram estruturalmente distintas, mais ofuscadas e sem comentários.

Uma análise do VenomRAT

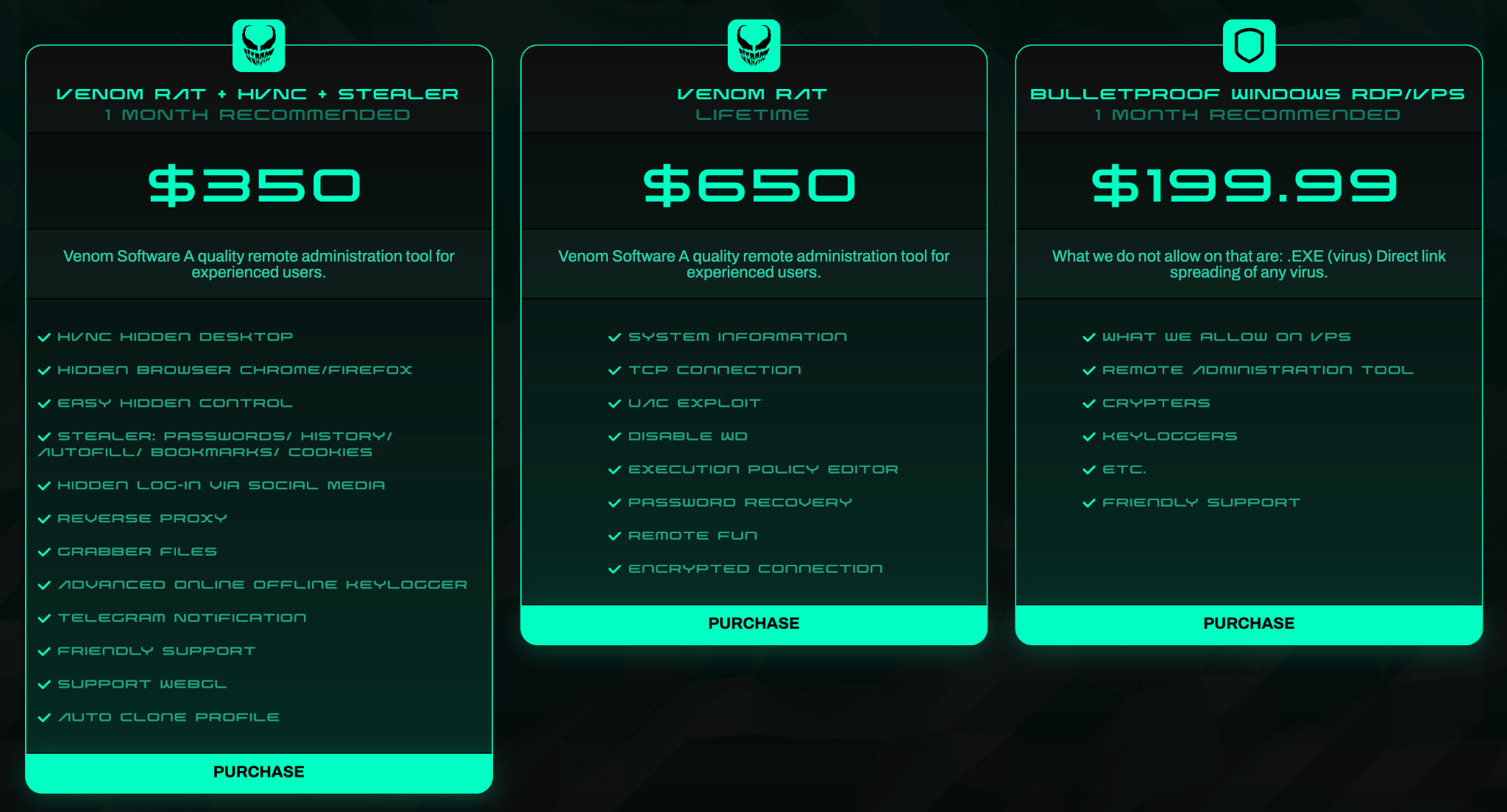

O VenomRAT, uma evolução do QuasarRAT de código aberto, foi descoberto pela primeira vez em meados de 2020 e é oferecido na dark web, com uma licença vitalícia que custa até US$ 650. Embora o código-fonte do VenomRAT tenha vazado, ele ainda está sendo vendido e usado por threat actors.

Pacotes VenomRAT na dark web

De acordo com o site do fornecedor, o VenomRAT oferece uma variedade de recursos que se baseiam e expandem os do QuasarRAT, incluindo área de trabalho oculta HVNC, captura e roubo de arquivos, proxy reverso e exploit de UAC, entre outros.

Assim como em outros RATs, os clientes VenomRAT são gerados com configurações personalizadas. Os dados de configuração dentro do implante (semelhante ao QuasarRAT) são criptografados usando AES e PKCS #5 v2.0, com duas chaves empregadas: uma para descriptografar os dados e outra para verificar a autenticidade dos dados usando HMAC-SHA256. Em todo o código do malware, diferentes conjuntos de chaves e vetores de inicialização são usados esporadicamente, mas implementando de maneira consistente o mesmo algoritmo AES.

Contra encerramento

É notável que o VenomRAT apresenta um mecanismo de proteção contra encerramento, que pode ser ativado pelo threat actor após a execução. Inicialmente, o RAT chama uma função denominada EnableProtection, que recupera o descritor de segurança do processo malicioso e modifica a Lista de Controle de Acesso Discricionário (DACL) para remover quaisquer permissões que possam impedir o funcionamento adequado do RAT ou reduzir sua vida útil no sistema.

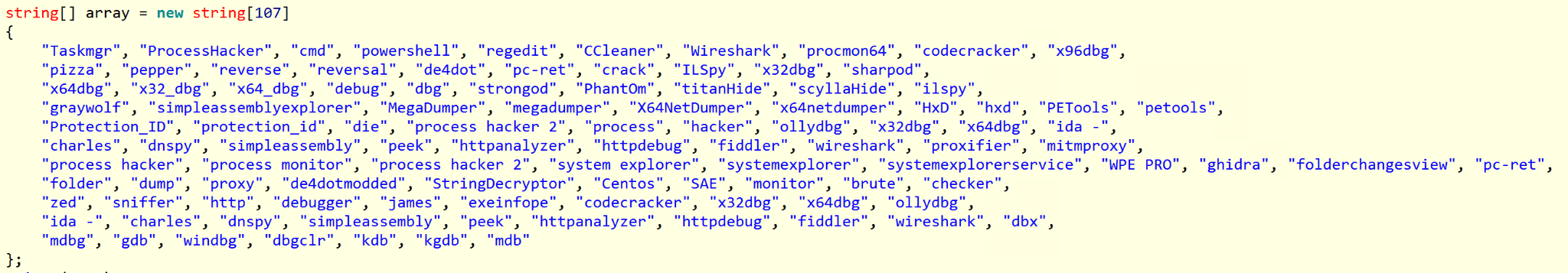

O segundo componente dessa medida contra encerramento envolve uma thread que executa um loop contínuo, verificando a lista de processos em execução a cada 50 milissegundos. O loop visa especificamente os processos normalmente usados por analistas de segurança e administradores de sistema para monitorar a atividade do host ou analisar binários .NET, entre outras tarefas. Se o RAT detectar qualquer um desses processos, ele os encerrará sem avisar o usuário.

Lista de processos que o malware procura para encerrar

A medida contra encerramento também envolve a persistência, que é alcançada por meio de dois mecanismos gravados em um arquivo VBS gerado e executado pelo VenomRAT. Esses mecanismos garantem a presença contínua do malware no sistema:

- Registro do Windows: o script cria uma nova chave em HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, apontando para o caminho do executável. Isso permite que o malware tenha persistência nos logons do usuário.

- Processo: o script executa um loop que verifica a presença do processo do malware na lista de processos. Se não for encontrado, o script executará o malware novamente.

Se o usuário que executou o malware tiver privilégios de administrador, o malware executará etapas adicionais para garantir sua persistência. Ele define o token SeDebugPrivilege, permitindo que ele use a função RtlSetProcessIsCritical para marcar a si mesmo como um processo crítico do sistema. Isso torna o processo “essencial” para o sistema, permitindo que ele tenha persistência mesmo quando houver uma tentativa de encerramento. No entanto, quando o administrador faz logoff ou o computador está prestes a ser desligado, o VenomRAT remove sua marca crítica para permitir que o sistema continue com essas ações.

Como medida final para manter a persistência, o RAT chama a função SetThreadExecutionState com um conjunto de flags que força a tela a permanecer ligada e o sistema a permanecer em um estado de funcionamento. Isso evita que o sistema entre no modo de suspensão.

Em separado dos métodos contra encerramento, o malware também inclui um mecanismo de proteção contra o Windows Defender. Nesse caso, o RAT procura ativamente MSASCui.exe na lista de processos e o encerra. O malware, então, modifica o agendador de tarefas e o registro para desativar o Windows Defender globalmente, bem como seus vários recursos.

Comunicação de rede

O VenomRAT emprega um mecanismo de serialização e compilação de pacotes personalizado para sua conexão de rede com o servidor C2. Cada pacote é adaptado para uma ação específica executada pelo RAT, com um handler de pacotes dedicado para cada ação. Os pacotes transmitidos ao servidor C2 passam por um processo de várias etapas:

- O pacote é primeiro serializado para prepará-lo para a transmissão.

- O pacote serializado é, então, compactado usando a compactação LZMA para reduzir seu tamanho.

- O pacote compactado é criptografado com AES-128, utilizando a mesma chave e a chave de autenticação mencionadas anteriormente.

Ao receber pacotes do servidor C2, o VenomRAT reverte esse processo para descriptografar e extrair o conteúdo.

Além disso, o VenomRAT implementa o tunelamento instalando o ngrok no computador infectado. O servidor C2 especifica o token, o protocolo e a porta do túnel, que são enviados no pacote serializado. Isso permite que serviços de controle remoto como RDP e VNC operem por meio do túnel e sejam expostos à Internet.

Propagação de USB

O VenomRAT também possui a capacidade de se espalhar por meio de unidades USB. Para conseguir isso, ele verifica as letras de unidade de C a M e verifica se cada unidade é removível. Se uma unidade removível for detectada, o RAT se copia para todas as unidades disponíveis sob o nome My Pictures.exe.

Etapas extras de furtividade

Além de copiar a si mesmo em outro diretório e alterar seu nome executável, o VenomRAT emprega várias técnicas furtivas que o distinguem do QuasarRAT. Dois exemplos notáveis incluem:

- Exclusão de fluxos Zone.Identifier: o VenomRAT exclui os fluxos Mark of the Web, que contêm metadados sobre o URL do qual o executável foi baixado pelo downloader. Ao remover essas informações, o RAT pode evitar a detecção por ferramentas de segurança como o Windows Defender e evitar ser colocado em quarentena, ao mesmo tempo em que elimina sua digital footprint.

- Limpeza dos logs de eventos do Windows: o malware limpa todos os logs de eventos do Windows no sistema comprometido, criando efetivamente uma “folha limpa” para suas operações. Essa ação garante que todos os eventos gerados durante a execução do RAT sejam apagados, tornando mais difícil para os analistas de segurança detectar e rastrear suas atividades.

Vitimologia

Os principais alvos dos ataques da RevengeHotels continuam sendo hotéis e recepções, com foco em estabelecimentos localizados no Brasil. No entanto, os threat actors estão adaptando suas táticas, e os e-mails de phishing agora estão sendo enviados em outros idiomas além do português. Especificamente, observamos que e-mails em espanhol estão sendo usados para direcionar hotéis e empresas de turismo em países de língua espanhola, indicando uma potencial expansão do escopo dos threat actors. Observe que entre as vítimas anteriores dessa ameaça estão países de língua espanhola como Argentina, Bolívia, Chile, Costa Rica, México e Espanha.

É importante destacar que campanhas relatadas anteriormente mencionaram que o threat actor tinha como alvo recepções de hotéis globalmente, especialmente na Rússia, Bielorrússia e Turquia, embora nenhuma atividade desse tipo tenha sido detectada até o momento na mais recente campanha RevengeHotels.

Conclusões

A RevengeHotels aprimorou significativamente suas capacidades, desenvolvendo novas táticas para atingir os setores de hospitalidade e turismo. Com a ajuda de agentes LLM, o grupo conseguiu gerar e modificar suas iscas de phishing, expandindo seus ataques para novas regiões. Os sites usados para esses ataques estão em constante rotação e os payloads iniciais mudam continuamente, mas o objetivo final permanece o mesmo: implementar um trojan de acesso remoto/RAT. Nesse caso, o RAT em questão é o VenomRAT, uma variante desenvolvida em privado do QuasarRAT de código aberto.

Os produtos da Kaspersky detectam essas ameaças como HEUR:Trojan-Downloader.Script.Agent.gen, HEUR:Trojan.Win32.Generic, HEUR:Trojan.MSIL.Agent.gen, Trojan-Downloader.PowerShell.Agent.ady, Trojan.PowerShell.Agente.aqx.

Indicadores de comprometimento

fbadfff7b61d820e3632a2f464079e8c Fat146571.js

d5f241dee73cffe51897c15f36b713cc SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{TIMESTAMP}.ps1

1077ea936033ee9e9bf444dafb55867c cargajecerrr.txt

b1a5dc66f40a38d807ec8350ae89d1e4 cargajecerrr.txt

dbf5afa377e3e761622e5f21af1f09e6 runpe.txt

607f64b56bb3b94ee0009471f1fe9a3c venumentrada.txt

3ac65326f598ee9930031c17ce158d3d deobfuscated runpe.txt

91454a68ca3a6ce7cb30c9264a88c0dc deobfuscated venumentrada.txt

RevengeHotels: nova onda de ataques utilizando LLMs e VenomRAT