O Telegram vem ganhando popularidade entre usuários ao redor do mundo ano após ano. Usuários comuns não foram os únicos que reconheceram os recursos úteis do aplicativo de mensagens, os cibercriminosos também perceberam isso. A diferença é que os cibercriminosos transformaram o Telegram em uma ferramenta da dark web, e suas atividades no aplicativo aumentaram muito desde o final de 2021.

O serviço é especialmente popular entre phishers. Eles se tornaram especialistas em usar o Telegram para automatizar as atividades e fornecer vários serviços, desde a venda de kits de phishing até a oferta de ajuda para configurar campanhas de phishing personalizadas para todos que estiverem dispostos a pagar.

Para promover seus “produtos”, os phishers criam canais no Telegram por meio dos quais influenciam o público oferecendo informações sobre phishing e entretêm os assinantes com enquetes do tipo “que tipo de dados pessoais você prefere?”. Os links para os canais são divulgados por meio do YouTube, GitHub e dos kits de phishing que eles criam.

Esta história aborda a variedade de serviços de phishing disponíveis no Telegram, seus detalhes e preços, além de maneiras de detecção de conteúdo de phishing originado no Telegram.

O mercado paralelo do Telegram: o que é oferecido

Depois de analisar os canais de phishers detectados no Telegram, dividimos os serviços que eles promoviam em pagos e gratuitos.

Conteúdo gratuito para aspirantes a phishers

Phishing automatizado com bots do Telegram

Funcionais e configuráveis, os bots do Telegram ajudam usuários particulares e empresas a automatizar muitas funções de trabalho de rotina, como pesquisar e recuperar informações conforme o cronograma, responder a perguntas frequentes de clientes, configurar lembretes e muito mais. Agentes maliciosos usam bots do Telegram para automatizar atividades ilegais, como gerar páginas de phishing ou coletar dados dos usuários.

O processo de criação de um site falso com um bot do Telegram normalmente inclui as seguintes etapas:

- O aspirante a phisher se junta ao canal do criador do bot.

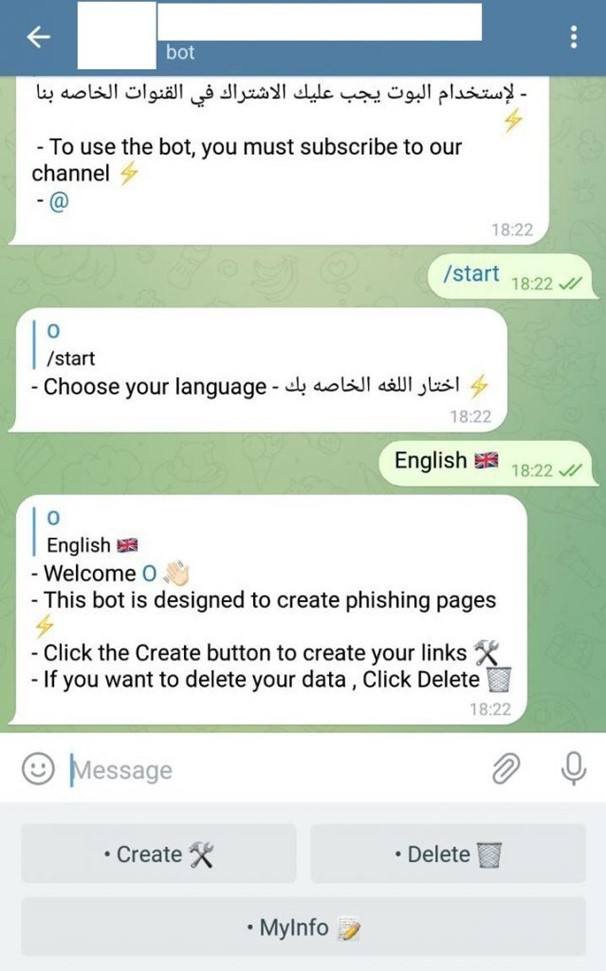

- Via de regra, o bot oferece a opção de selecionar um idioma quando for iniciado. No exemplo abaixo, o bot fala inglês e árabe.

Início de um bot de phishing do Telegram

- O bot oferece ao usuário a possibilidade de criar um novo bot e compartilhar o token com o bot principal. O objetivo deste segundo bot é capturar dados dos usuários que seguem os links de phishing e tentam fazer login no site falso. A tarefa do golpista iniciante é configurar o novo bot no Telegram, mas esse processo também é automatizado e nenhuma habilidade avançada é necessária.

Bot de phishing que solicita ao usuário a configuração de um novo bot e o compartilhamento do token

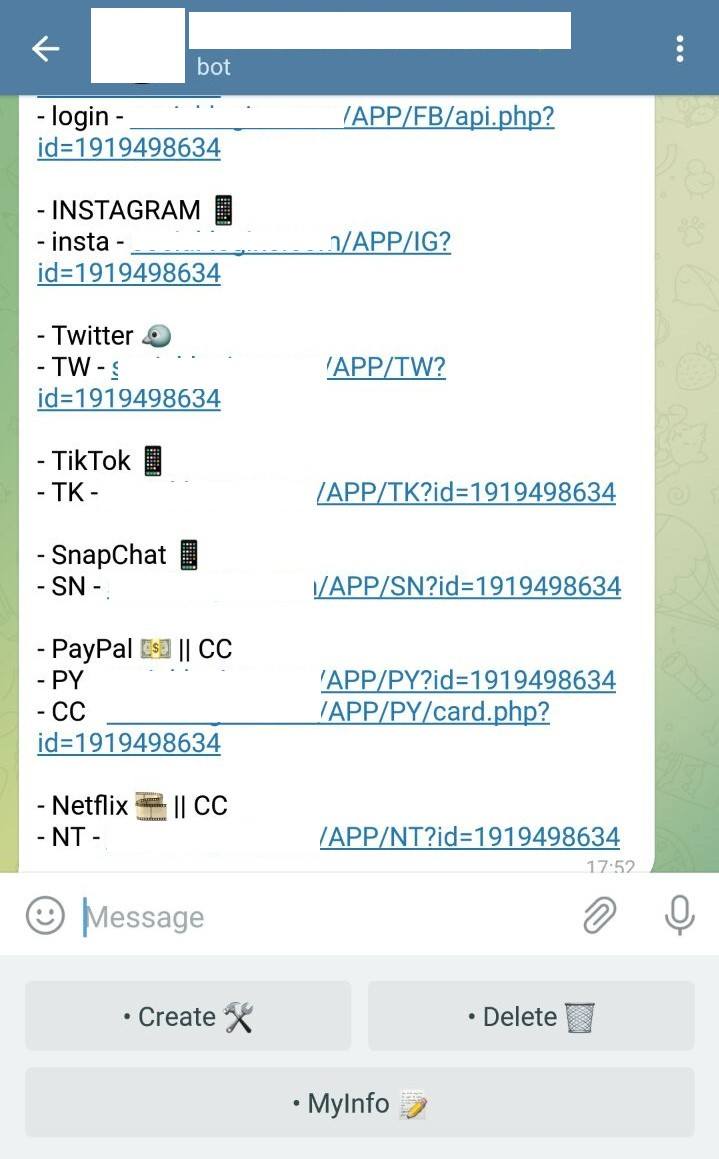

- Depois que o usuário fornece o token ao primeiro bot, ele gera uma série de links para sites falsos hospedados no mesmo domínio. Os sites podem imitar vários serviços: PUBG, Facebook, PayPal e assim por diante.

Lista de páginas prontas para uso no mesmo domínio

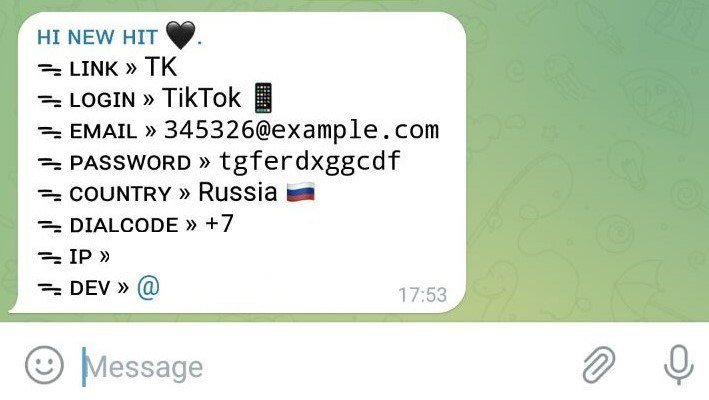

A distribuição de links é algo que o aspirante a phisher precisa fazer sem qualquer ajuda do bot. Se um visitante inserir as credenciais na página falsa, uma notificação será enviada ao chat com o bot criado por nosso golpista iniciante durante a geração de links para a página falsa. A notificação normalmente conterá o link de phishing, as credenciais da vítima, o nome do país de onde ela fez login, o código do país e o endereço IP do dispositivo utilizado.

Mensagem com os dados roubados recebida pelo phisher

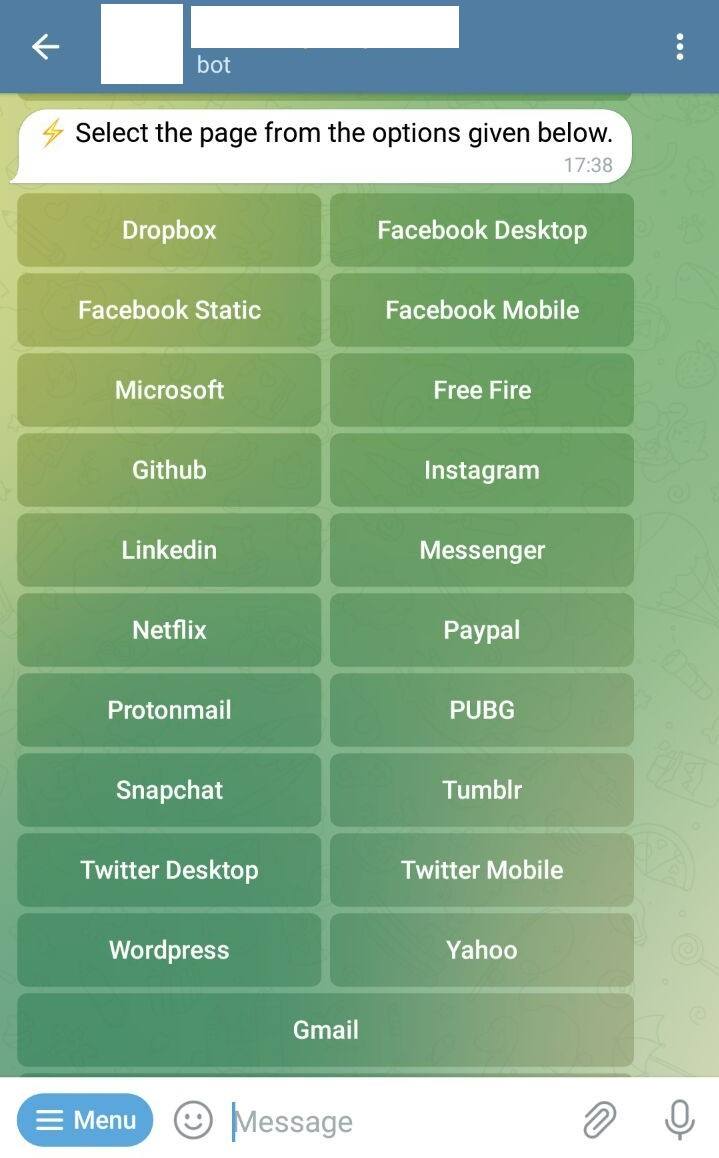

Os bots que geram páginas de phishing podem ser um pouco diferentes. Por exemplo, antes de gerar links de phishing, um bot específico se oferece para selecionar um serviço para imitar e inserir uma URL para a qual a vítima será redirecionada após tentar fazer login. Esta última etapa normalmente é a página inicial do Google ou a página principal do serviço imitado pela página de phishing. Depois que uma URL é inserida, o bot gera vários links fraudulentos direcionados aos usuários do serviço. Nesse caso, as credenciais das vítimas serão enviadas diretamente para o bot de phishing.

Lista de serviços sugeridos pelo bot

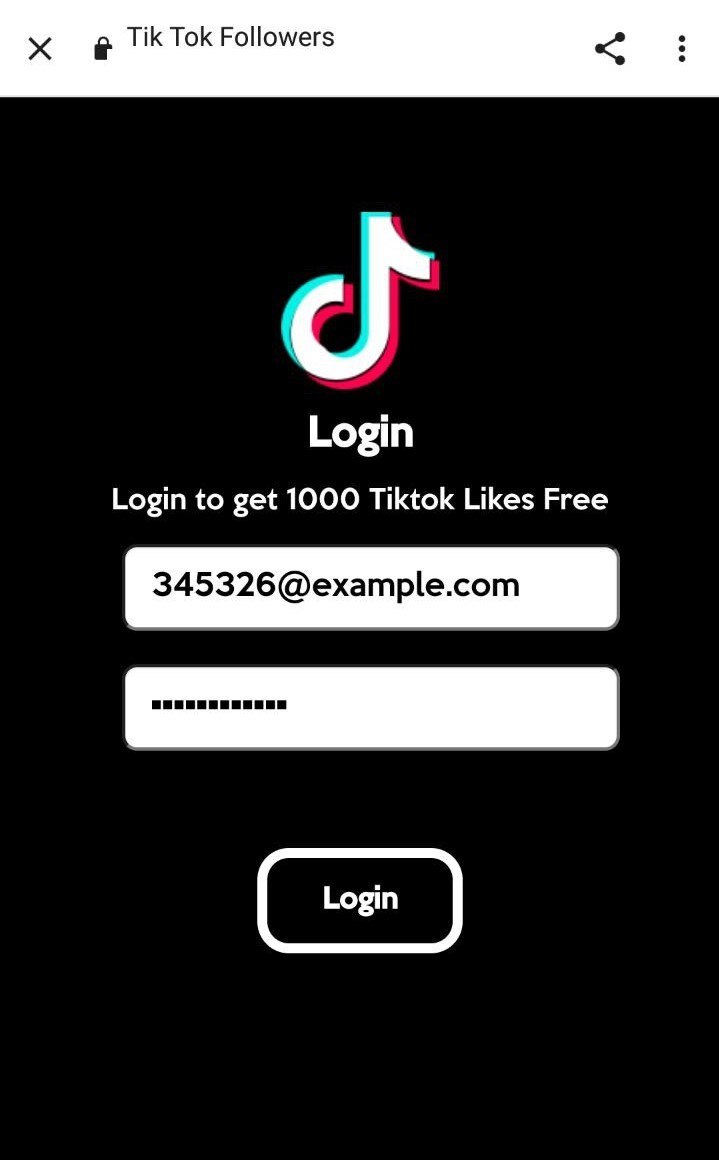

O que são essas páginas falsas tão fáceis de gerar? Uma vítima que clica em um link em uma mensagem que promete, digamos, mil curtidas no TikTok, verá um formulário de login que parece ser real. A página normalmente não contém nada além desse formulário. Os campos de login e senha são preenchidos na captura de tela abaixo.

Página falsa de login do TikTok gerada pelo bot de phishing

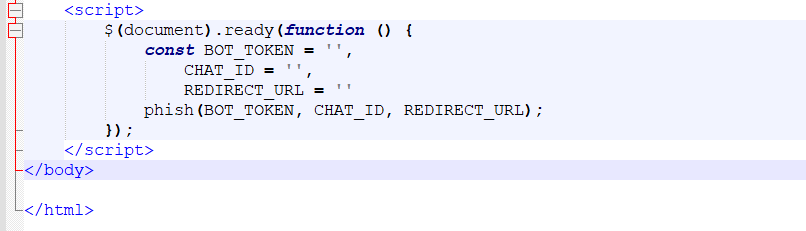

Do ponto de vista da engenharia, este é um produto bastante primitivo para um kit básico de phishing. Quando um golpista solicita uma página de phishing de um bot do Telegram, a solicitação é encaminhada juntamente com todos os dados necessários para um utilitário que reúne as páginas de pacotes predefinidos, e então, os hiperlinks são retornados. Para encaminhar os dados roubados ao bot, os kits de phishing incluem um script no qual serão inseridos o token do bot que recebe as credenciais do usuário, o identificador do chat do bot do Telegram e uma URL para redirecionar o usuário após inserir as credenciais. Alguns scripts podem não conter o campo de URL.

Script para configurar o encaminhamento de dados roubados para o bot do Telegram

A propósito, não há razão para que o desenvolvedor de um kit de phishing não possa configurá-lo para obter uma cópia dos dados obtidos pelo phisher novato e desavisado.

Kits de phishing gratuitos e dados pessoais dos usuários

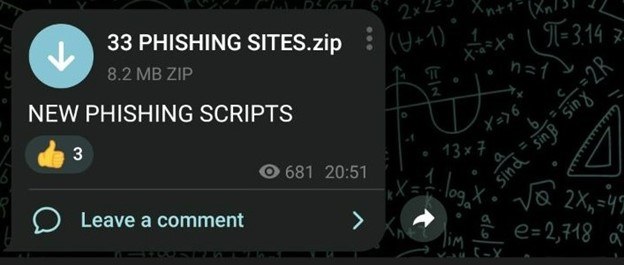

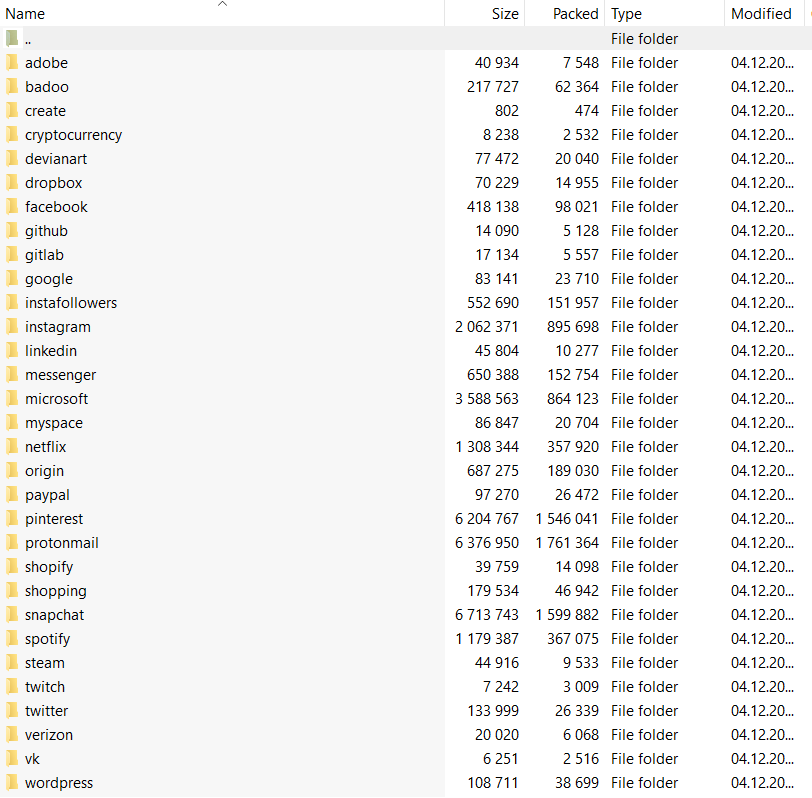

Canais do Telegram operados por golpistas publicam às vezes o que parecem ser ofertas excepcionalmente generosas, por exemplo, conjuntos compactados de kits de phishing prontos para uso que têm como alvo um grande número de marcas globais e locais.

Arquivo com kits de phishing postados em um canal de golpe do Telegram

Conteúdo de um arquivo de kit de phishing gratuito

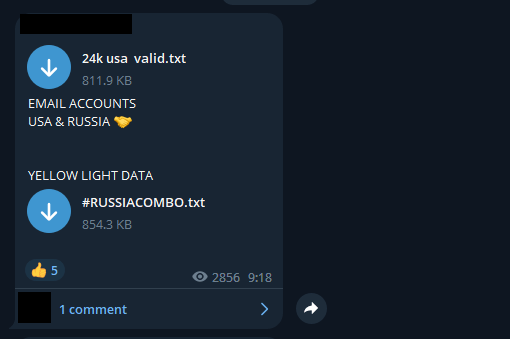

Os phishers também compartilham dados pessoais roubados com seus inscritos, marcando-os com informações sobre se foram verificados ou não. “Dados com luz amarela” na captura de tela abaixo significa “qualidade de dados desconhecida”. Provavelmente é uma alusão ao semáforo amarelo.

Arquivos contendo credenciais gratuitas de usuários dos EUA e da Rússia

Por que os golpistas compartilhariam dados valiosos com tanta generosidade em vez de usá-los para seu próprio benefício? Um dos motivos é que qualquer conteúdo gratuito ou manual distribuído voluntariamente por golpistas ao seu público do Telegram serve como uma espécie de isca para phishers menos experientes. Os novatos experimentam o que as ferramentas de phishing podem fazer, aplicam o primeiro golpe, querem mais e mais, e é neste momento em que o conteúdo pago é oferecido.

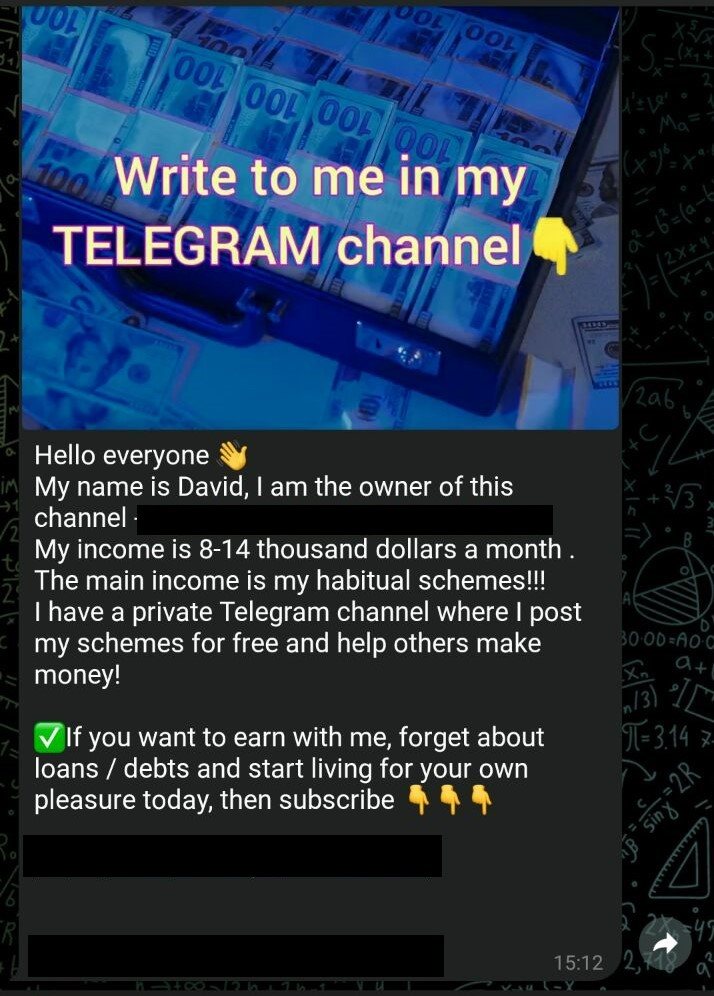

Outro motivo é o recrutamento de uma força de trabalho não remunerada. Como mencionado acima, os criadores de bots e kits de phishing podem obter acesso aos dados coletados com as ferramentas por eles criadas. Para atrair públicos maiores, os operadores de golpes anunciam seus serviços e prometem ensinar outras pessoas a praticar phishing para ganhar muito dinheiro.

Anúncio de um canal do Telegram que oferece conteúdo de phishing

Ofertas pagas para phishers no Telegram

Além de kits de phishing gratuitos e golpes com bots, os fraudadores do Telegram oferecem páginas e dados de phishing pagos, além de assinaturas de phishing como serviço (PhaaS). O serviço pode incluir acesso a ferramentas de phishing, além de guias para iniciantes e suporte técnico.

Páginas pagas de phishing e golpes

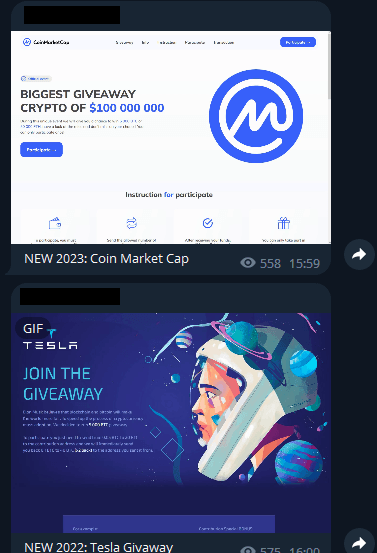

Atores maliciosos oferecem páginas de phishing e golpes “premium” para venda. Ao contrário das cópias primitivas de sites populares, essas ofertas incluem páginas criadas do zero, com uma variedade de recursos ou ferramentas avançadas, para gerar essas páginas. Por exemplo, uma página “premium” pode incluir elementos de engenharia social, como um design atraente, promessas de grandes ganhos, um sistema antidetecção e assim por diante.

Páginas fraudulentas oferecidas para venda no Telegram

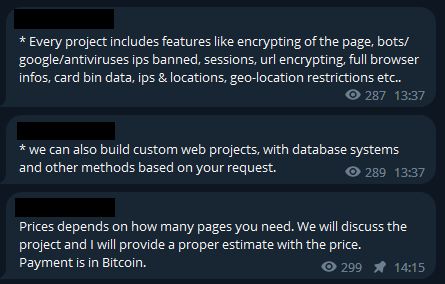

Na captura de tela abaixo, o vendedor promete que cada um de seus “projetos” tem um sistema antibot, criptografia de URL, bloqueio geográfico e outros recursos considerados úteis pelos invasores. O vendedor passa a oferecer páginas de phishing personalizadas que podem incluir quaisquer componentes solicitados pelo cliente.

Descrição do vendedor das funcionalidades avançadas da página de phishing

Depois de analisar mais detalhadamente essas ofertas, descobrimos que elas contêm scripts para bloquear rastreadores da web e tecnologia antiphishing. Portanto, esses projetos são essencialmente kits de phishing complexos ou avançados.

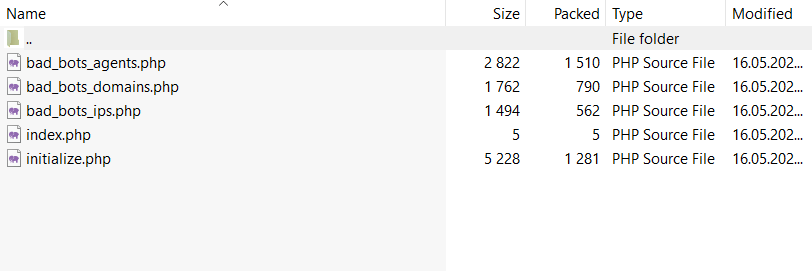

Conteúdo de um arquivo de kit de phishing com sistema antibot

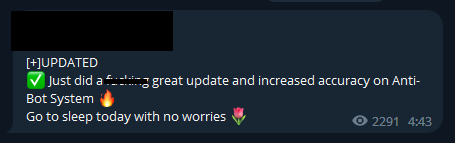

Os fornecedores de “páginas premium” atualizam os sistemas antibot regularmente para que os conteúdos de phishing possam permanecer indetectáveis e, portanto, utilizáveis.

O fornecedor de página de phishing anuncia que o sistema antibot foi atualizado

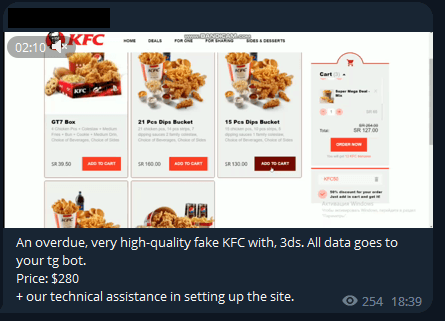

Os preços para esse tipo de página falsa variam: alguns fornecedores pedem 10 USD por cópia e outros cobram 50 USD por um arquivo com várias páginas. Um pacote que inclui recursos oferecidos com menos frequência, por exemplo, suporte 3-D Secure e assistência para configurar um site falso, pode custar até 300 USD.

Página fraudulenta com suporte 3-D Secure oferecida por 280 USD

Dados pessoais do usuário para venda

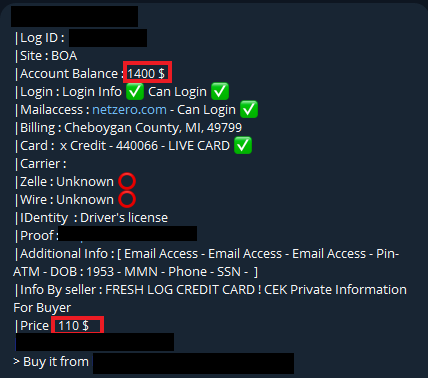

Credenciais bancárias on-line obtidas por meio de técnicas de phishing também são frequentemente oferecidas para venda. Diferentemente dos dados gratuitos mencionados acima, estes foram verificados e até mesmo os saldos das contas foram extraídos. Quanto maior o saldo, mais dinheiro os golpistas normalmente cobram pelas credenciais.

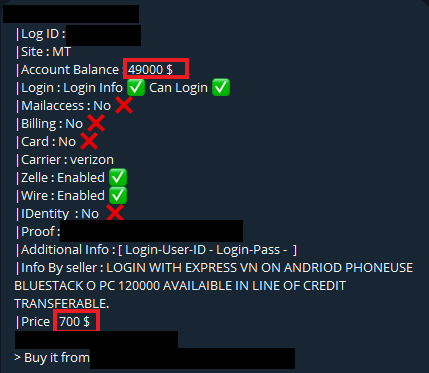

Por exemplo, o mesmo canal do Telegram ofereceu as credenciais para uma conta bancária com 1.400 USD por 110 USD, enquanto o acesso a uma conta com um saldo de 49 mil USD foi oferecido por 700 USD.

Oferta de credenciais para uma conta com saldo de 1.400 USD

Oferta de credenciais para uma conta com saldo de 49 mil USD

Phishing como serviço

Além de vendas únicas de kits de phishing e dados do usuário, os golpistas usam canais do Telegram para vender uma variedade de assinaturas com suporte ao cliente incluído. O suporte inclui o fornecimento de atualizações regulares para as ferramentas de phishing, sistemas antidetecção e links gerados pelos kits de phishing.

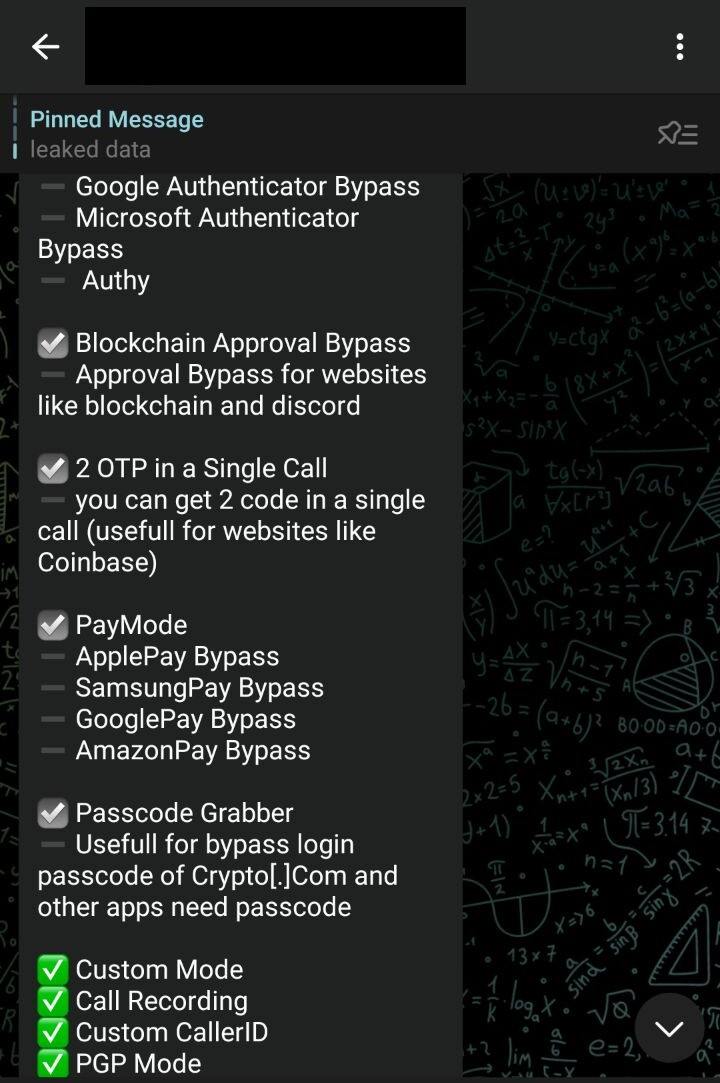

Um bot OTP (senha única) é outro serviço disponível por assinatura. Serviços legítimos usam senhas únicas como um segundo fator de autenticação. Muitas organizações impõem um requisito de autenticação em dois fatores (2FA) atualmente, o que torna impossível sequestrar uma conta com apenas o login e a senha. Os phishers usam bots OTP para tentar hackear o 2FA.

Os bots ligam para os usuários e fingem ser a organização que mantém a conta que os phishers estão tentando hackear para convencê-los a inserir um código 2FA em seus telefones. As chamadas são totalmente automatizadas. Então, o bot insere o código em um campo obrigatório, dando ao phisher acesso à conta.

Lista de recursos e benefícios do bot de OTP

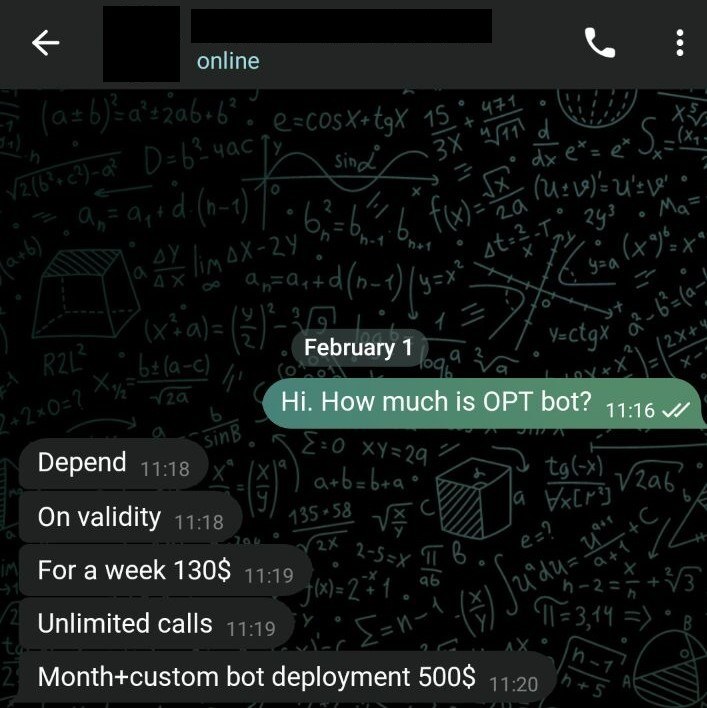

De acordo com um fornecedor de bot com quem conversamos, uma assinatura semanal com chamadas ilimitadas custa 130 USD para um golpista iniciante, enquanto uma assinatura mensal incluindo personalização de bot custa até 500 USD.

Nosso bate-papo com o fornecedor sobre preços de bots OTP

Outro bot OTP é oferecido em um modelo pré-pago, com cobrança por minuto. As tarifas começam em 0,15 USD por minuto, dependendo do destino. O bot pode gravar chamadas e armazenar configurações, como número de telefone da vítima, nome e assim por diante.

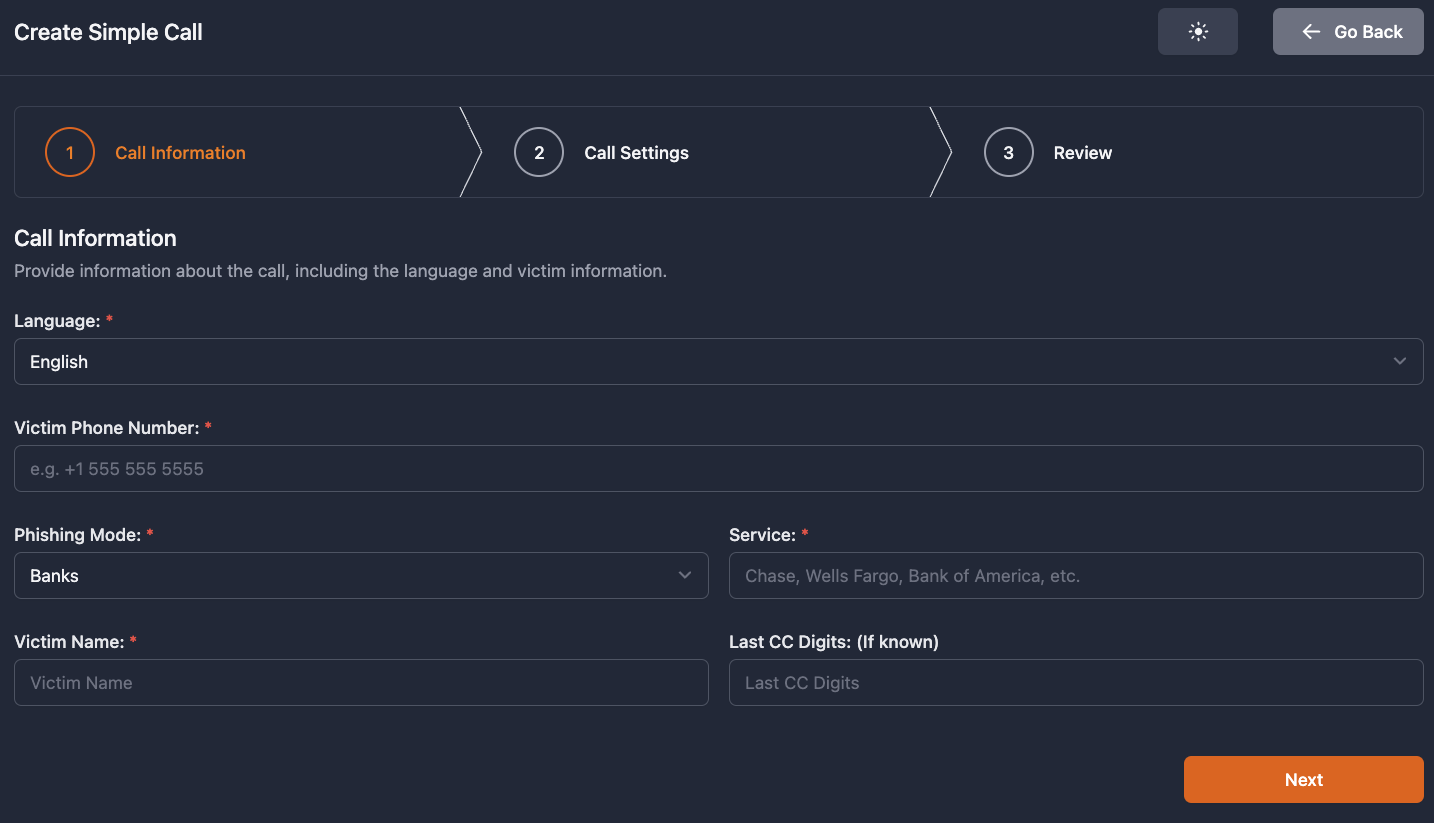

Interface do bot OTP: o nome e o número de telefone da vítima, o nome do serviço e o idioma são necessários para configurar uma chamada

Um cliente que compartilha essas informações com os criadores do bot, juntamente com uma captura de tela que mostra o número da conta da vítima, saldo e outros detalhes, pode ser recompensado com uma pequena quantia adicionada ao saldo do bot OTP: 5 USD por duas unidades de informação e 10 USD por três ou mais.

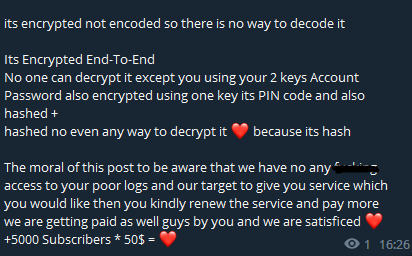

Alguns fornecedores de PhaaS levam a confiança de seus clientes a sério. Na captura de tela abaixo, é possível notar as garantias de que todos os dados obtidos com ferramentas pagas são criptografados de forma confiável para que nem o fornecedor nem terceiros possam lê-los. Tudo o que esses fornecedores querem é a garantia de fidelidade de seus clientes.

O fornecedor de PhaaS que explica aos clientes que todos os seus dados são criptografados de forma confiável

Detecção e estatísticas

Apesar dos phishers que oferecem serviços no Telegram usarem muitas maneiras de evitar o bloqueio, nossos sistemas fazem a detecção de seus sites falsos com a máxima precisão para que tudo isso seja adicionado em nossos bancos de dados.

Sites maliciosos gerados por bots de phishing são hospedados no mesmo domínio ou compartilham partes de código HTML, ou ambos. Isso torna mais fácil para nossa tecnologia de detecção de ameaças cibernéticas descobri-los.

No exemplo acima de um bot que gera páginas de phishing, o mesmo domínio foi usado para hospedar sites falsos que imitavam sites de várias organizações legítimas. Detectamos um total de 1.483 tentativas de acesso a páginas localizadas naquele domínio desde que ele surgiu.

Estatísticas de detecção antiphishing da Kaspersky para um domínio vinculado a um bot de phishing, de dezembro de 2022 a março de 2023 (download)

Como muitas soluções de phishing prontas para uso oferecidas no Telegram são kits de phishing básicos ou complexos, aqui estão algumas estatísticas de detecção relevantes sobre elas. Nos últimos seis meses, nossa tecnologia detectou 2,5 milhões de URLs maliciosas geradas com kits de phishing.

Número de URLs maliciosas detectadas e geradas com kits de phishing, de outubro de 2022 a março de 2023 (download)

Impedimos 7,1 milhões de tentativas de usuários de acessar esses sites maliciosos no mesmo período.

Estatísticas de detecção antiphishing da Kaspersky para páginas geradas com kits de phishing, de outubro de 2022 a março de 2023 (download)

Conclusões

Os aspirantes a phishers costumavam ter a necessidade de encontrar uma maneira de entrar na dark web, estudar os fóruns e fazer outras coisas para começar. O limite para ingressar na comunidade de phishers diminuiu depois que os agentes maliciosos migraram para o Telegram e passaram a compartilhar insights e instruções, geralmente de graça, ali mesmo, no serviço popular de mensagens.

Até mesmo os mais preguiçosos e com pouco dinheiro podem usar bots do Telegram oferecidos pelos donos dos canais para gerar páginas de phishing e obter dados roubados de suas vítimas. Alguns invasores carregam arquivos com dados para qualquer pessoa usar. Um aspirante a phisher que deseja gerar uma variedade maior de conteúdo pode baixar kits de phishing que têm como alvo uma grande variedade de organizações.

Golpistas usam uma série de ofertas gratuitas para promover serviços pagos. É provável que eles também estejam manipulando os novatos para usar seus kits de phishing e bots gratuitos que podem compartilhar, em grande medida, os dados roubados com seus criadores.

O público mais interessado é convidado a pagar pelas páginas de phishing com funcionalidade de bloqueio geográfico e sistemas antibot atualizados regularmente que são mais difíceis de detectar do que aqueles gerados com kits básicos de phishing e bots. Os preços variam de 10 a 300 USD e dependem do conjunto de recursos. Os phishers também vendem credenciais bancárias on-line roubadas e oferecem assinaturas de bots OTP que podem ser usadas para ignorar a 2FA.

Uma análise detalhada das ofertas disponíveis nos canais de phishing do Telegram sugere que a maior parte delas consiste em kits de phishing que são bloqueados com sucesso por nossa tecnologia: nos últimos 6 meses, realizamos a detecção de 2,5 milhões de páginas geradas com kits de phishing.

O mercado de phishing do Telegram