Assim como nos anos 2000

Celulares dobráveis eram populares, o Windows XP chegou aos computadores pessoais, a Apple lançou o iPod, o uso de torrents para compartilhamento de arquivos cresceu e o MSN Messenger dominou as conversas on-line. Esse era o cenário da tecnologia em 2001, quando Sir Dystic, do Cult of the Dead Cow, lançou o SMBRelay, uma prova de conceito que transformou os ataques de retransmissão NTLM de teoria em prática e introduziu uma nova e poderosa categoria de exploits baseados em retransmissão de autenticação.

Desde aquele distante ano de 2001, os pontos fracos do protocolo de autenticação NTLM vêm sendo escancarados. Nos anos seguintes, novas vulnerabilidades e métodos de ataque cada vez mais sofisticados continuaram a moldar o cenário de segurança. A Microsoft aceitou o desafio, introduzindo mitigações e desenvolvendo gradualmente o sucessor do NTLM, o Kerberos. Ainda assim, mais de vinte anos depois, o NTLM segue presente em SOs atuais, permanecendo em redes corporativas, aplicativos legados e infraestruturas internas que ainda dependem de seus mecanismos antigos de autenticação.

Embora a Microsoft tenha anunciado a intenção de descontinuar o NTLM, este protocolo permanece presente, representando uma porta aberta para que os atacantes continuem explorando falhas antigas e recém‑descobertas.

Nesta postagem do blog, analisamos de forma mais detalhada o aumento das vulnerabilidades relacionadas ao NTLM identificadas no último ano e as campanhas de criminosos cibernéticos que as exploram em diversas regiões do mundo.

Como a autenticação NTLM funciona

O NTLM (New Technology LAN Manager) é um conjunto de protocolos de segurança oferecidos pela Microsoft destinados a fornecer autenticação, integridade e confidencialidade aos usuários.

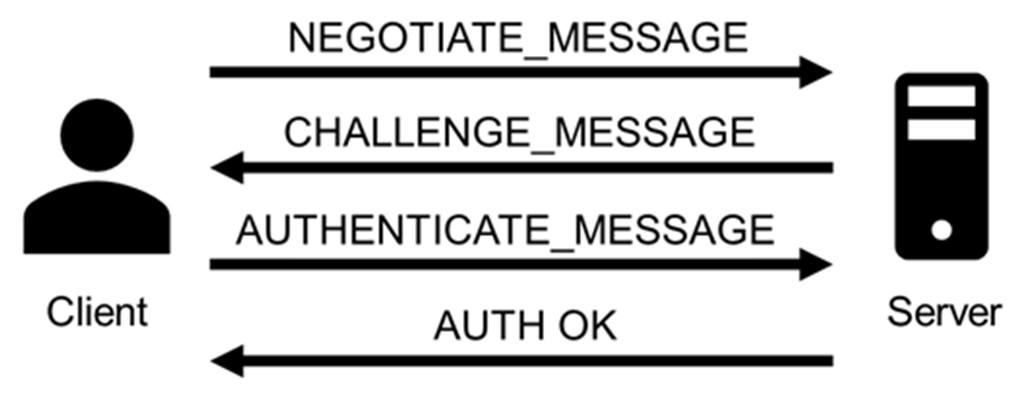

Em relação à autenticação, o NTLM é um protocolo baseado em desafio e resposta usado em ambientes Windows para autenticar clientes e servidores.

Esses protocolos dependem de um segredo compartilhado, que normalmente é a senha do cliente, para fazer a verificação de identidade. O NTLM é integrado a vários protocolos de aplicativo, incluindo HTTP, MSSQL, SMB e SMTP, nos quais a autenticação do usuário é necessária. Ele emprega um handshake triplo entre o cliente e o servidor para concluir o processo de autenticação. Em alguns casos, uma quarta mensagem é adicionada para garantir a integridade dos dados.

O processo de autenticação completo é exibido da seguinte forma:

- O cliente envia uma NEGOTIATE_MESSAGE para anunciar seus recursos.

- O servidor responde com uma CHALLENGE_MESSAGE para verificar a identidade do cliente.

- O cliente criptografa o desafio usando seu segredo e responde com uma AUTHENTICATE_MESSAGE que inclui o desafio criptografado, o nome do usuário, o nome do host e o nome do domínio.

- O servidor verifica o desafio criptografado usando o hash da senha do cliente e confirma a identidade dele. O cliente é então autenticado e estabelece uma sessão válida com o servidor. Dependendo do protocolo da camada do aplicativo, o servidor pode enviar uma mensagem de confirmação (ou falha) de autenticação.

É importante ressaltar que o segredo do cliente nunca é transmitido pela rede durante esse processo.

O NTLM está morto. Vida longa ao NTLM

Apesar de ser um protocolo legado com pontos fracos bem documentados, o NTLM continua sendo empregado nos sistemas Windows, o que o torna um alvo de exploração em campanhas de ameaças modernas. A Microsoft anunciou planos para eliminar a autenticação NTLM completamente, com sua descontinuação prevista para começar com o Windows 11 24H2 e Windows Server 2025 (1, 2, 3), nos quais o NTLMv1 será removido integralmente e o NTLMv2 será desativado por padrão em determinados cenários. Apesar de vários alertas públicos desde 2022 e de documentação orientando a migração, o protocolo continua em uso, geralmente por requisitos de compatibilidade, aplicações legadas ou configurações incorretas em ambientes híbridos.

Conforme mostrado recentemente, os atacantes continuam encontrando formas criativas de usar o NTLM em ataques de retransmissão e spoofing, incluindo novas vulnerabilidades. Além disso, eles também introduzem vetores de ataque alternativos inerentes ao protocolo (sobre os quais falaremos mais adiante neste post), especificamente no contexto de downloads automáticos e execução de malware por meio de WebDAV após tentativas de autenticação NTLM.

Ameaças persistentes na autenticação baseada em NTLM

O NTLM apresenta um amplo cenário de ameaças, com vários vetores de ataque decorrentes das suas limitações de design inerentes. Isso inclui encaminhamento de credenciais, ataques por coerção, interceptação de hash e outras técnicas man in the middle, que exploram a falta de recursos modernos de proteção do protocolo, como vinculação de canal e autenticação mútua. Antes de examinar as campanhas de exploração atuais, precisamos relembrar as principais técnicas de ataque envolvidas.

Vazamento de hash

O vazamento de hash refere-se à exposição não intencional de hashes de autenticação NTLM, normalmente causada por arquivos criados, rotas de redes maliciosos ou técnicas de phishing. Essa é uma técnica passiva que não requer nenhuma ação dos atacantes no sistema alvo. Um cenário comum envolvendo esse vetor de ataque começa com uma tentativa de phishing que inclui um arquivo (ou um link que leva até ele) projetado para explorar comportamentos nativos do Windows. Esses comportamentos iniciam automaticamente a autenticação NTLM para o centro de comando e controle (C2) dos atacantes. O vazamento geralmente ocorre com interação mínima do usuário, como visualizar um arquivo, clicar em um link remoto ou acessar um recurso de rede compartilhado. Assim que os atacantes adquirirem os hashes, eles poderão reutilizá-los em um ataque de encaminhamento de credenciais.

Ataques por coerção

Nos ataques por coerção, o atacante força o sistema alvo a autenticar-se em um serviço controlado por ele. Nenhuma interação do usuário é necessária para esse tipo de ataque. Por exemplo, é comum usar ferramentas como PetitPotam ou PrinterBug para iniciar tentativas de autenticação por meio de protocolos como o MS-EFSRPC ou o MS-RPRN. Depois que o sistema da vítima inicia o handshake NTLM, o atacante pode interceptar o hash de autenticação ou retransmiti-lo para um alvo separado, se fazendo passar pela vítima em outro sistema com eficiência. O último caso é especialmente crítico, pois permite acesso a compartilhamento de arquivos, interfaces de gerenciamento remoto e até Serviços de Certificados do Active Directory, onde atacantes podem solicitar certificados de autenticação válidos.

Encaminhamento de credenciais

O encaminhamento de credenciais refere-se à reutilização não autorizada de tokens de autenticação NTLM capturados anteriormente, geralmente hashes, para se passar por um usuário em um sistema ou serviço diferente. Nos ambientes onde a autenticação NTLM ainda está ativada, os atacantes podem aproveitar as credenciais obtidas anteriormente (por meio do vazamento de hash ou de ataques por coerção) sem adivinhar senhas. Isso geralmente é feito por meio de técnicas de Pass-the-Hash (PtH) ou de personificação de token. Nas redes em que o NTLM ainda está em uso, especialmente em conjunto com a conexão única (SSO) mal configurada ou relações de confiança entre domínios, o encaminhamento de credenciais pode fornecer acesso amplo a vários sistemas.

Essa técnica é usada com frequência para facilitar o movimento lateral e o escalonamento de privilégios, especialmente quando as credenciais de alto privilégio são expostas. Ferramentas como o Mimikatz permitem a extração e injeção de hashes NTLM diretamente na memória, enquanto o wmiexec.py, PsExec.py e secretsdump.py do Impacket podem ser usados para fazer a execução remota ou a extração de credenciais usando hashes encaminhados.

Ataques man-in-the-middle (MITM)

Um atacante posicionado entre um cliente e um servidor pode interceptar, retransmitir ou manipular o tráfego de autenticação para capturar hashes NTLM ou injetar código malicioso durante a negociação da sessão. Em ambientes onde as proteções não estão em vigor, como assinatura digital ou tokens de associação de canal, esses ataques não são apenas possíveis, mas frequentemente fáceis de executar.

Entre os ataques MITM, a retransmissão NTLM continua sendo o método mais duradouro e impactante, tanto que permaneceu relevante por mais de duas décadas. Demonstrada pela primeira vez em 2001 pela ferramenta SMBRelay criada por Sir Dystic (do Cult of the Dead Cow), a retransmissão NTLM continua sendo muito usada para comprometer ambientes do Active Directory em cenários do mundo real. As ferramentas mais utilizadas incluem o Responder, NTLMRelayX do Impacket e o Inveigh. Quando a retransmissão NTLM ocorre dentro da mesma máquina da qual o hash foi obtido, o ataque também pode ser chamado de NTLM reflection.

Explorações em 2025

Ao longo do ano passado, várias vulnerabilidades foram identificadas em ambientes Windows nos quais o NTLM permanece ativado implicitamente. Esta seção destaca as CVEs mais relevantes relatadas ao longo do ano, juntamente com os principais vetores de ataque observados em campanhas do mundo real.

CVE-2024‑43451

A CVE-2024‑43451 é uma vulnerabilidade no Microsoft Windows que permite o vazamento de hashes de senha NTLMv2 com mínima ou nenhuma interação do usuário, o que pode resultar no comprometimento da credencial.

A vulnerabilidade existe graças à presença contínua do mecanismo MSHTML, um componente legado originalmente desenvolvido para o Internet Explorer. Embora o Internet Explorer tenha sido descontinuado, o MSHTML continua integrado aos sistemas Windows atuais para garantir compatibilidade com versões anteriores, sobretudo com aplicativos e interfaces que ainda dependem dos seus recursos de renderização e manipulação de links. Essa dependência permite que os arquivos .url invoquem os processos de autenticação NTLM de forma silenciosa por meio de links criados sem necessariamente serem abertos. Embora abrir diretamente o arquivo .url malicioso acione o exploit, a vulnerabilidade também pode ser disparada por outras ações do usuário, como clicar com o botão direito, excluir, selecionar ou apenas mover o arquivo para outra pasta.

Os atacantes podem explorar essa falha iniciando a autenticação NTLM por SMB em um servidor remoto que eles controlam (especificando uma URL no formato de caminho UNC), capturando assim o hash do usuário. Ao adquirir a hash NTLMv2, um invasor pode realizar um ataque de pass-the-hash, usando ferramentas como WMIExec ou PSExec, para acessar a rede se passando por um usuário legítimo sem precisar conhecer suas credenciais reais.

Um caso específico dessa vulnerabilidade ocorre quando os atacantes usam servidores WebDAV, um conjunto de extensões para o protocolo HTTP, que permite a colaboração em arquivos nos servidores da Web. Nesse caso, uma única interação com o arquivo malicioso, seja um clique ou um clique com o botão direito, já aciona a conexão automática ao servidor, o download e a execução do arquivo. Os atacantes usam essa falha para enviar malware ou outros payloads ao sistema alvo. Eles também podem associar isso ao pass-the-hash, por exemplo, instalando uma ferramenta maliciosa no sistema da vítima e usando os hashes capturados para executar o movimento lateral através dessa ferramenta.

A vulnerabilidade foi corrigida pela Microsoft nas atualizações de segurança de novembro de 2024. Nos ambientes atualizados, mover, excluir, clicar com o botão direito do mouse etc. no arquivo .url criado não acionará uma conexão com um servidor malicioso. No entanto, se o usuário abrir o exploit, ele ainda funcionará.

Após a divulgação, o número de ataques explorando a vulnerabilidade disparou. Em julho deste ano, detectamos cerca de 600 arquivos .url suspeitos que contêm as características necessárias para explorar a vulnerabilidade e podem representar uma ameaça potencial.

Campanha BlindEagle entregando Remcos RAT por meio da CVE-2024-43451

O BlindEagle é um threat actor latino-americano conhecido por suas campanhas versáteis que misturam espionagem e ataques financeiros. No final de novembro de 2024, o grupo iniciou um novo ataque direcionado a entidades colombianas, usando a vulnerabilidade CVE-2024-43451 do Windows para distribuir o Remcos RAT. O BlindEagle criou arquivos .url como um novo dropper inicial. Esses arquivos chegaram por e-mails de phishing que se passavam por órgãos governamentais e judiciais colombianos e usavam falsos problemas legais como isca. Depois que os destinatários foram convencidos a baixar o arquivo malicioso, a simples interação com ele iniciou uma solicitação a um servidor WebDAV controlado pelos atacantes, pelo qual uma versão modificada do Remcos RAT foi baixada e executada. Esta versão continha um módulo dedicado ao roubo de credenciais da carteira de criptomoedas.

Os atacantes executaram o malware de forma automática especificando a porta 80 no caminho UNC. Isso permitiu que a conexão fosse feita diretamente usando o protocolo WebDAV sobre HTTP, burlando assim uma conexão SMB. Esse tipo de conexão também vaza hashes NTLM. No entanto, nenhum uso subsequente dessas hashes foi percebido por nós.

Após essa campanha e ao longo de 2025, o grupo continuou lançando vários ataques usando o mesmo vetor de ataque inicial (arquivos .url) e continuou a distribuir o Remcos RAT.

Detectamos mais de 60 arquivos .url usados como droppers iniciais em campanhas do BlindEagle. Eles foram entregues por meio de e-mails supostamente enviados por autoridades judiciais colombianas. Todos esses arquivos se comunicaram por meio de WebDAV com servidores controlados pelo grupo e iniciaram a cadeia de ataque que usou o ShadowLadder ou o Smoke Loader para finalmente carregar o Remcos RAT na memória.

Head Mare explora a CVE-2024-43451 em campanhas direcionadas contra alvos russos

Outro ataque detectado após a divulgação da Microsoft envolve o grupo de hacktivistas Head Mare. Este grupo é conhecido por atacar alvos russos e bielorrussos.

Em campanhas anteriores, o Head Mare explorou várias vulnerabilidades como parte das suas técnicas para obter acesso inicial à infraestrutura das vítimas. Desta vez, eles se aproveitaram da CVE 2024-43451. O grupo distribuiu um arquivo ZIP por meio de e-mails de phishing sob o nome Договор на предоставление услуг №2024-34291 (Contrato de Serviço nº 2024-34291). O arquivo comprimido continha um arquivo .url chamado Сопроводительное письмо.docx (traduzido como Carta de apresentação.docx).

O arquivo .url levava a um servidor SMB remoto controlado pelo grupo sob o domínio:

|

1 |

document-file[.]ru/files/documents/zakupki/MicrosoftWord.exe |

Para alcançar seus objetivos nas empresas-alvo, o Head Mare utilizou diversas ferramentas públicas, incluindo software de código aberto, para realizar movimento lateral, escalonar privilégios e encaminhar as hashes vazadas. Entre essas ferramentas detectadas em ataques anteriores estão Mimikatz, Secretsdump, WMIExec e SMBExec (as três últimas pertencem ao pacote de ferramentas Impacket).

Nessa campanha, detectamos tentativas de exploração da vulnerabilidade CVE-2023-38831 no WinRAR, usada como um acesso inicial em uma campanha relatada anteriormente, e em duas outras campanhas, encontramos tentativas de usar ferramentas relacionadas ao Impacket e ao SMBMap.

O ataque, além de coletar hashes NTLM, envolveu a distribuição do malware PhantomCore, que faz parte do arsenal do grupo.

CVE-2025-24054/CVE-2025-24071

A CVE-2025-24071 e a CVE-2025-24054, que haviam sido registradas como duas vulnerabilidades diferentes, mas acabaram sendo consolidadas sob a segunda CVE, são uma vulnerabilidade de pass-the-hash NTLM que afeta várias versões do Windows, incluindo Windows 11 e Windows Server. A vulnerabilidade é explorada principalmente por meio de arquivos criados para este propósito, como arquivos .library-ms, que fazem com que o sistema inicie solicitações de autenticação NTLM em servidores controlados pelos atacantes.

Essa exploração é semelhante à CVE-2025-43451 e requer pouca ou nenhuma interação do usuário (por exemplo, a visualização de um arquivo), permitindo que os atacantes capturem hashes NTLMv2 para obter acesso não autorizado ou realizar escalonamento de privilégios dentro da rede. A exploração mais comum e generalizada dessa vulnerabilidade ocorre com arquivos comprimidos .library-ms dentro de arquivos comprimidos ZIP/RAR, pois é fácil induzir os usuários a abri-los ou visualizá-los. Na maioria dos incidentes observados, os atacantes usaram arquivos comprimidos como vetor de distribuição.

Distribuição de trojan na Rússia por meio da CVE-2025-24054

Na Rússia, identificamos uma campanha que distribui arquivos comprimidos maliciosos com o campo de assunto “акт_выполненных_работ_апрель” (certificado de conclusão do trabalho em abril). Esses arquivos comprimidos foram disfarçados como planilhas .xls dentro dos arquivos comprimidos, mas na verdade eram arquivos .library-ms que iniciaram uma conexão automática com servidores controlados pelos atacantes. Os arquivos maliciosos continham o mesmo endereço IP do servidor incorporado, 185.227.82.72.

Quando a vulnerabilidade foi explorada, o arquivo se conectou automaticamente a esse servidor, que também hospedava versões do trojan AveMaria (também conhecido como Warzone) para distribuição. O AveMaria é um trojan de acesso remoto/RAT que fornece aos atacantes controle remoto para executar comandos, exfiltrar arquivos, executar keylogging e manter a persistência.

CVE-2025-33073

A CVE-2025-33073 é uma vulnerabilidade de NTLM reflection de alta gravidade no controle de acesso do cliente SMB do Windows. Um atacante autenticado dentro da rede pode manipular a autenticação SMB, particularmente por meio de retransmissão local, para forçar o sistema da vítima a autenticar-se novamente como SYSTEM. Isso permite que o atacante realize o escalonamento de privilégios e execute o código no nível mais alto.

A vulnerabilidade depende de uma falha na forma como o Windows determina se uma conexão é local ou remota. Ao criar um nome de host DNS específico que se sobrepõe parcialmente ao nome da própria máquina, um atacante consegue induzir o sistema a acreditar que a solicitação de autenticação se origina do mesmo host. Quando isso acontece, o Windows muda para o modo de “autenticação local”, que burla a troca normal de desafio-resposta NTLM e injeta o token do usuário diretamente no subsistema de segurança do host. Se o atacante forçar a vítima a se conectar ao nome de host criado, o token fornecido é essencialmente o da própria máquina, e concederá ao atacante acesso privilegiado ao próprio host.

Esse comportamento ocorre porque o protocolo NTLM define uma flag especial e um ID de contexto sempre que ele assume que o cliente e o servidor são a mesma entidade. A manipulação do atacante faz com que o sistema operacional trate uma solicitação externa como se fosse interna, de modo que o token injetado é considerado confiável. Essa self-reflection permite que o atacante atue com privilégios em nível SYSTEM na máquina alvo.

Atividade suspeita no Uzbequistão envolvendo a CVE-2025-33073

Detectamos uma atividade suspeita que explora essa vulnerabilidade em um alvo pertencente ao setor financeiro no Uzbequistão.

Obtivemos um dump de tráfego relacionado a essa atividade e identificamos várias strings dentro dele que correspondem a fragmentos relacionados à autenticação NTLM sobre SMB. O dump contém negociações de autenticação mostrando dialetos SMB, mensagens NTLMSSP, nomes de host e domínios.

Em particular, os indicadores:

- O nome de host localhost1UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAwbEAYBAAAA é um identificador alterado para fazer o Windows interpretar a autenticação como local.

- A presença do compartilhamento de recursos IPC$, comum em ataques de retransmissão/reflection NTLM, porque ele permite que um atacante inicie a autenticação e, em seguida, execute ações reutilizando essa sessão autenticada.

O incidente começou com a exploração da vulnerabilidade de NTLM reflection. O atacante usou um registro DNS criado para forçar o host a se autenticar contra si mesmo e obter um token SYSTEM. Depois disso, o atacante verificou se tinha direitos suficientes para executar o código usando arquivos em lote que executava comandos simples, como whoami:

|

1 |

%COMSPEC% /Q /c echo whoami ^> %SYSTEMROOT%\Temp\__output > %TEMP%\execute.bat & %COMSPEC% /Q /c %TEMP%\execute.bat & del %TEMP%\execute.bat |

|

1 |

reg:\\REGISTRY\MACHINE\SYSTEM\ControlSet001\Services\YlHXQbXO |

- Por meio do rundll32.exe:

O comando localiza o processo lsass.exe, que mantém as credenciais na memória, extrai seu PID e invoca uma função interna do comsvcs.dll para fazer dump da memória LSASS e salvá-la. É comum usar essa técnica na pós-exploração (por exemplo, Mimikatz ou outras ferramentas “living off the land”).1C:\Windows\system32\cmd.exe /Q /c CMD.exe /Q /c for /f "tokens=1,2 delims= " ^%A in ('"tasklist /fi "Imagename eq lsass.exe" | find "lsass""') do rundll32.exe C:\windows\System32\comsvcs.dll, #+0000^24 ^%B \Windows\Temp\vdpk2Y.sav full

- Por meio do carregamento de uma DLL temporária (BDjnNmiX.dll):

O comando tenta fazer dump da memória LSASS novamente, mas desta vez usando uma DLL personalizada.1C:\Windows\system32\cmd.exe /Q /c cMd.exE /Q /c for /f "tokens=1,2 delims= " ^%A in ('"tAsKLISt /fi "Imagename eq lSAss.ex*" | find "lsass""') do rundll32.exe C:\Windows\Temp\BDjnNmiX.dll #+0000^24 ^%B \Windows\Temp\sFp3bL291.tar.log full

- Por meio da execução de um script do PowerShell (codificado em Base64):

O script aproveita o MiniDumpWriteDump por meio de reflection. Ele usa a função Out-Minidump que grava um dump do processo com toda a memória dele no disco, semelhante à execução do procdump.exe.

Vários minutos depois, o atacante tentou o movimento lateral pela gravação no compartilhamento administrativo de outro host, mas a tentativa falhou. Não vimos nenhuma evidência de atividade adicional.

Proteção e recomendações

Desativar/Limitar o NTLM

Enquanto o NTLM permanecer ativado, será possível para os atacantes explorarem vulnerabilidades nos métodos de autenticação legados. Desativar o NTLM ou, no mínimo, limitar seu uso a sistemas críticos específicos, reduz de forma significativa a exposição a ataques. Essa alteração deve ser combinada com uma auditoria rigorosa para identificar quaisquer sistemas ou aplicativos que ainda dependam do NTLM, o que ajudará a garantir uma transição segura e contínua.

Implementar a assinatura de mensagens

O NTLM funciona como uma camada de autenticação sobre protocolos de aplicativo como SMB, LDAP, HTTP, entre outros. Muitos desses protocolos têm a capacidade de adicionar assinatura às comunicações. Uma das formas mais eficazes de mitigar os ataques de retransmissão NTLM é ativar a assinatura SMB e LDAP. Esses recursos de segurança garantem que todas as mensagens entre o cliente e o servidor tenham uma assinatura digital, evitando que atacantes violem ou retransmitam o tráfego de autenticação. Sem a assinatura, as credenciais NTLM podem ser interceptadas e reutilizadas por atacantes para obter acesso não autorizado aos recursos da rede.

Ativar a Proteção Estendida Para Autenticação (EPA)

A EPA vincula a autenticação NTLM à sessão TLS ou SSL subjacente, garantindo que as credenciais capturadas não sejam reutilizadas em contextos não autorizados. Essa validação adicional pode ser aplicada a serviços como servidores da Web e LDAP, complicando bastante a execução de ataques de retransmissão NTLM.

Monitorar e auditar o tráfego NTLM e os logs de autenticação

A revisão regular dos logs de autenticação NTLM pode ajudar a identificar padrões anormais, como endereços IP de origem incomuns ou um número excessivo de falhas de autenticação, que podem indicar possíveis ataques. Usar ferramentas SIEM e monitoramento de rede para rastrear tráfego NTLM suspeito melhora a detecção precoce de ameaças e permite uma resposta mais rápida.

Conclusões

Em 2025, o NTLM permanece profundamente enraizado nos ambientes Windows, continuando a oferecer aos criminosos cibernéticos oportunidades para explorar seus pontos fracos há muito conhecidos. Embora a Microsoft tenha anunciado planos para descontinuar o seu uso, a presença generalizada do protocolo em sistemas legados e redes corporativas o mantém relevante e sujeito a vulnerabilidades. Os threat actors estão explorando intensamente as falhas divulgadas recentemente para aprimorar ataques de retransmissão de credenciais, escalar privilégios e se mover lateralmente nas redes, evidenciando que o NTLM continua sendo um sério problema de segurança.

O aumento de incidentes focados em NTLM observado ao longo de 2025 demonstra os riscos crescentes de depender de mecanismos de autenticação obsoletos. Para mitigar essas ameaças, as organizações devem acelerar os esforços de substituição, fazer patches regulares e adotar frameworks de proteção de identidade mais robustos. Caso contrário, o NTLM continuará sendo um ponto de entrada conveniente e recorrente para os atacantes.

Tecnologia antiga, vulnerabilidades novas: abuso de NTLM, exploração contínua em 2025